Bien sûr, vous connaissez déjà les principaux outils de sécurité des réseaux : pare-feu, cryptage, et détection de logiciels malveillants.

Royaume 1 : les réseaux

Les produits de gestion unifiée des menaces (unified threat management, UTM) regroupent ces trois fonctions dans une seule appliance, avec une configuration web très simple et des mises à jour fines en temps réel. Mais vous devriez aussi utiliser quatre autres outils.

Supervision des LAN/WAN

Prendre régulièrement le pouls du réseau est le meilleur moyen d’anticiper les problèmes, qu’il s’agisse de défaillances du réseau ou d’actes de piratage. L’offre en outils de supervision réseau est abondante, tant open source que commerciale.

Pourtant, beaucoup d’entreprises ont peu ou pas de supervision de leurs réseaux intérieurs et extérieurs. Vous devez suivre et représenter graphiquement les volumes de trafic et les taux d’erreurs sur les liaisons de réseau critiques, l’usage de la CPU et de la mémoire sur des éléments de réseau tel que routeurs et commutateurs, et les débits de paquets transportés.

Souvent, le premier indice d’une attaque de hacker est un gonflement du débit du flux de paquets—mais avec très peu d’augmentation du volume de flux—quand un intrus commence à sonder votre réseau avec de nombreux petits paquets. Vous n’avez que peu de temps—quelques heures ou minutes—pour détecter cette phase d’une attaque. Si vous la ratez, vous n’affronterez votre adversaire que quand il sera bien installé dans la place.

Les superviseurs de réseaux se servent de SNMP pour interrogerles unités afin de collecter des statistiques d’usage pour enregistrer les tendances. Lors de la première utilisation d’un tel outil, vous pouvez enregistrer un jour ou deux d’informations de base puis configurer l’alerte de conditions anormales, comme de hauts débits de paquets pendant la nuit.

Parmi les outils open source, on retiendra Cacti, Multi Router Traffic Grapher (MRTG), Nagios, et Zenoss. Parmi les produits commerciaux, il y a du logiciel téléchargeable, des appliances matérielles préconfigurées, et des offres Software as a Service (SaaS). Les outils de gestion de réseaux open source, comme d’ailleurs la plupart des logiciels open source, sont exigeants en mise en place et en maintenance, et ce critère doit intervenir dans l’évaluation du prix des produits commerciaux.

Analyse de trafic

La supervision LAN/WAN donne le pouls du réseau, mais il faut regarder bien plus loin. L’analyse de trafic équivaut à un test médical assisté par ordinateur en 24/7. Tout administrateur de réseau expérimenté connaît bien les renifleurs de réseaux—des outils qui capturent et décodent des paquets de données pour détecter leurs anomalies—comme le WireShark open source.

L’analyse de trafic se fait avec un renifleur 24/7 doté d’une énorme mémoire, qui passe constamment les paquets au crible pour enregistrer le type et le volume des protocoles qui traversent le réseau.

Ce genre d’outil donne une vue grossissante des flux de trafic passant par un ou plusieurs points d’étranglement, tels que votre passerelle Internet. Des flux de trafic inhabituels peuvent signaler une intrusion en cours, ou la transgression d’une règle de sécurité en interne.

Tout comme la supervision LAN/WAN, l’analyse de trafic a ses protocoles standard : NetFlow de Cisco et le standard ouvert sFlow. NetFlow résume chaque paquet comme faisant partie d’un flux ayant des numéros de port et des adresses IP source et de destination uniques, ce qui divise par 100 ou plus le volume de trafic à analyser.

Un dispositif appelé flow generator (générateur de flux) renifle un flux de trafic sur une NIC et envoie les enregistrements NetFlow à votre outil d’analyse de trafic, lequel trie, résume et trace les courbes de données.

Malheureusement, la division par 100 des données de NetFlow est insuffisante pour les réseaux les plus rapides d’aujourd’hui, qui fonctionnent à 10 Gbps, voire 40 Gbps.

À de telles vitesses, il n’est plus question de capturer chaque paquet avec la puissance de calcul existante. sFlow est le protocole alternatif, qui fait l’échantillonnage statistique et envoie un résumé des paquets recueillis à votre analyseur de trafic.

L’analyseur de trafic open source le plus répandu, NTop, regroupe les deux rôles de générateur et d’analyseur de flux dans un programme, ou vous permet de répartir les tâches entre plusieurs ordinateurs pour étaler la charge. NTop fonctionne aussi avec l’environnement NetFlow et sFlow : routeurs, commutateurs et générateurs de flux. Il existe aussi des analyseurs de trafic commerciaux qui peuvent s’avérer rentables en réduisant le temps de déploiement et l’assistance nécessaire.

Détection et prévention des intrusions

Les outils que nous venons de citer déclenchent une alerte intuitive signalant d’éventuels problèmes. Mais il en existe d’autres qui, en examinant les paquets de plus près, dévoilent des menaces spécifiques. La détection d’intrusion consiste à renifler tout le trafic sur le réseau pour le comparer à une base de signatures d’attaques connues, classées par degré de gravité (généralement bas, moyen et haut).

Quand une attaque potentielle est détectée, elle est notée dans une base de données et, si elle est suffisamment grave, un message d’alerte vous est envoyé par e-mail, pager, ou SMS. La prévention d’intrusion agit dynamiquement pour arrêter l’attaque, soit en envoyant des paquets d’interférences, soit en changeant les listes de contrôle d’accès dans les routeurs, les commutateurs et les pare-feu.

Snort est un outil IDS/IPS open source assez répandu accompagné de deux consoles graphiques séparées mais complémentaires : Analysis Console for Intrusion Detection (ACID) et Basic Analysis and Security Engine (BASE).

En combinant Snort avec une base de données open source, telle que MySQL, et les packages de console ACID ou BASE, on crée un outil IDS/IPS à part entière. Vous pouvez aussi acheter des appliances virtuelles ou physiques Snort préconfigurées ou des outils IDS/ IPS commerciaux propriétaires. Dans l’environnement réseau très exposé actuel, il vous faut absolument un bon IDS/IPS.

Contrôle d’accès au réseau

Beaucoup trop d’entreprises dépensent des sommes importantes pour protégerleur connexion Internet contre l’intrusion, tout en laissant les ports Ethernet LAN internes sans protection. Il n’est pas si difficile d’entrer dans un bureau, de trouver un port Ethernet libre, de s’y brancher, et d’accéder aussitôt au réseau interne de l’entreprise.

Même une mauvaise utilisation involontaire des ports Ethernet peut faire des dégâts. Par exemple, quand un visiteur branche innocemment un ordinateur portable infecté au LAN, ou qu’un employé utilise involontairement un point d’accès sans fil non sécurisé, ouvrant ainsi le réseau à la pénétration extérieure.

Il existe pourtant depuis des années une solution à ce problème, mais elle rencontre peu de succès parce que le risque est mal appréhendé. Network Access Control (NAC) est une suite de protocoles Ethernet standard qui intercepte les connexions de réseaux physiques et empêche l’accès jusqu’à ce que l’unité s’authentifie à l’aide d’un ID et mot de passe utilisateur, parfois avec des références à deux facteurs. Le protocole IEEE 802.1X est reconnu par tous les systèmes d’exploitation desktop modernes et dans la plupart des commutateurs et routeurs Ethernet gérés. La mise en place de NAC est très simple : validez simplement 802.1X sur les commutateurs du réseau, configurez-les pour accéder à un serveur d’authentification Remote Authentication Dial-In User Service (RADIUS) open source, et créez une base de données de références utilisateur ou reliez-vous à l’une d’elles.

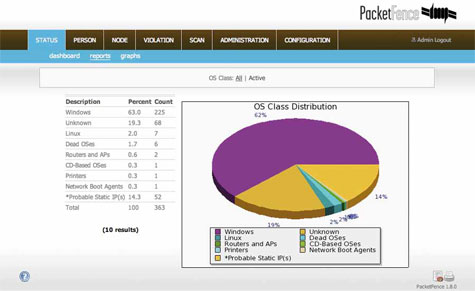

NAC permet beaucoup plus : évaluer la protection antivirus, détecter les logiciels malveillants, et mettre en quarantaine les systèmes infectés. Mais la simple authentification de l’unité physique NAC éliminerait 95 % du risque Ethernet. Vous n’avez besoin d’aucun logiciel spécial pour utiliser NAC de base, mais des consoles de contrôle NAC intégrées peuvent accélérer le déploiement et faciliter l’administration. PacketFence (illustration ci-dessus) est une console NAC open source qui inclut, entre autres, un portail de capture web pour enregistrer les nouveaux utilisateurs, et la possibilité d’étendre la protection aux utilisateurs sans fil. FreeNAC est un autre outil NAC open source, et tous les principaux fournisseurs d’équipements réseaux l’ont dans leur catalogue.

Téléchargez cette ressource

Travail à distance – Guide complet pour les Directions IT et Métiers

Le travail à distance met à l'épreuve la maturité numérique des entreprises en termes de Cybersécurité, d'espace de travail, de bien-être des collaborateurs, de communication et gestion de projet à distance. Découvrez, dans ce nouveau Guide Kyocera, quels leviers activer prioritairement pour mettre en place des solutions de travail à domicile efficaces, pérennes et sécurisées.