Suite de l'article portant sur les outils et les innovations, mais aussi sur les lacunes de Windows Server 2008.

Le premier changement que Windows 2008 apporte à l’AD (Active Directory) est un nouveau nom, Active Directory Domain Services. ADDS modifie les domaines basés sur Windows de plusieurs manières : des DC en lecture seule (RODC, read-only DC), une structure de mots de passe finement granulaire, et des instantanés d’AD.

Avant de voir ce qui est nouveau dans l’AD Windows 2008, voyons ce qui n’est pas nouveau : des améliorations aux outils de restructuration de forêts. Windows 2008 n’offre toujours pas un moyen facile de fusionner des forêts, de prendre un domaine d’une forêt pour en faire une nouvelle, de fusionner deux domaines, ou d’effectuer n’importe laquelle des autres tâches inhérentes aux fusions, acquisitions et réorganisations.

DC en lecture seule (RODC)

Windows 2008 a un nouveau type de DC appelé RODC (read-only domain controller), qui pourrait bien être le deuxième changement le plus important de l’OS après Server Core. Rappelons que, avant Win2K, les domaines n’avaient qu’un serveur avec une copie lecture/écriture des comptes du domaine – le serveur appelé PDC (primary domain controller). Tous les autres DC n’avaient que des copies en lecture seule des comptes du domaine; on les appelait BDC (backup domain controllers). Dans Win2K, tous les DC sont devenus égaux et chacun d’eux est un DC en lecture/écriture.

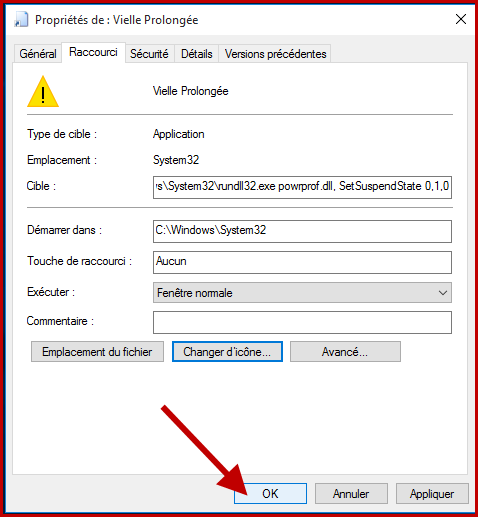

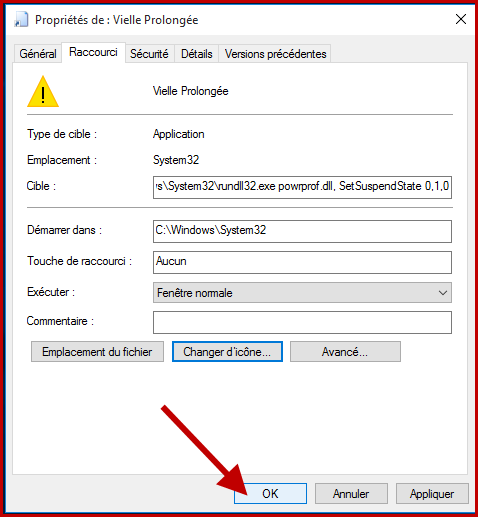

Microsoft a finalement jugé qu’aucune de ces approches n’était entièrement satisfaisante. Par conséquent, dans Windows 2008, vous pouvez choisir toute combinaison de DC en lecture/écriture et de RODC. Les DC en lecture/écriture sont utiles parce qu’ils peuvent accepter des mises à jour aux comptes de domaines, alors que les RODC ne le peuvent pas. Donc vous ne pouvez pas utiliser un RODC pour créer un nouveau compte utilisateur ou pour changer un mot de passe.

Pourquoi utiliser un RODC ?

Premièrement, les RODC génèrent moins de trafic de réplication. Deuxièmement, les RODC ont une fonction qui manque aux BDC Windows NT 4.0 : un contrôle granulaire fin de la quantité exacte de données domaine que vous partagez avec un certain RODC. Par exemple, vous pourriez installer un RODC dans une petite agence de huit employés et ne donner au RODC que ces huit mots de passe. Si le RODC était par la suite volé et sa copie d’AD piratée, les seuls mots de passe exposés seraient ceux de ces huit comptes et non ceux de tous les comptes présents dans le domaine. Vous pourriez même être encore plus prudents et n’indiquer aucun des mots de passe au RODC: le DC serait alors une cible sans intérêt.

Un RODC d’agence sans mots de passe serait néanmoins utile parce que, bien qu’il ne puisse pas fournir de services de logon initiaux à un utilisateur, il pourrait gérer les logons ultérieurs. Un logon poste de travail en début de journée d’un utilisateur demanderait une liaison WAN, mais le RODC local pourrait traiter les éventuels logons ultérieurs (par exemple une connexion Sysvol pour lire les stratégies de groupes, un logon vers un serveur d’impression local, une connexion au serveur Exchange). Et si un DC d’agence était volé, l’AD de Windows 2008 vous permettrait d’utiliser un wizard pour changer les mots de passe volés ou pour désactiver les comptes utilisateur. Cet assistant fait aussi que le retrait d’un DC « mort » de l’AD est beaucoup plus simple qu’avec Ntdsutil.

Téléchargez cette ressource

Livre blanc Sécurité et Stockage des documents

Découvrez dans ce livre blanc Kyocera les outils logiciels qui permettent une approche holistique et efficace de la collecte, du stockage, de la gestion et de la sécurisation des documents en entreprise.