On l’a vu précédemment, ce Pre-Installation Utility ne fonctionne pas sur l’IBM i, mais c’est principalement parce que le Common Agent est déjà livré avec l’IBM i et qu’il il y a très peu de choses à vérifier.

Vérifications IBM i

Voici quand même quelques points qui méritent attention :

• User Profile : Vérifie que votre profil utilisateur a les autorités spéciales *ALLOBJ et *SECADM.

• Ports : Si vous utilisez le Common Agent, s’assure que les ports 29510 et 29511 sont disponibles.

• Software : OpenSSH. Sans le Common Agent actif, Systems Director utilise SSH pour se connecter et gérer le serveur IBM i. Assurez-vous qu’il fonctionne.

Scruter avant l’installation des agents

En prime, le Pre-Installation Utility vérifie les serveurs sur lesquels vous voulez exécuter l’agent Common et Platform.

Dans cet exemple, je veux exécuter un agent sur ma machine Windows, donc j’ajoute le paramètre comme ci-dessous et les résultats apparaissent dans mon navigateur web par défaut :

c:> checkds.bat -p commonagent

Options de commande détaillées

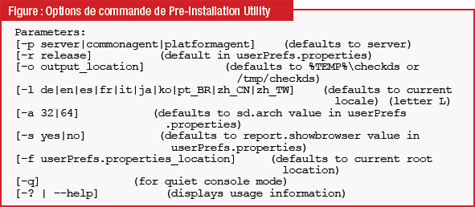

Pendant l’exécution du Pre-Installation Utility, les options de commande de la figure ci-dessous sont disponibles. Rappel : pour Windows, utilisez checkds.bat, et pour Linux et AIX, utilisez “checkds.sh”.

(((IMG6990)))

En résumé

Dans le Pre-Installation Utility, j’ai été étonné de ne pas voir une vérification de la base de données. Certes, cela aurait compliqué le Pre-Installation Utility en raison de l’entrée nécessaire. Mais vous auriez appris qu’IBM Systems Director donne toute sa mesure sur une base de données de classe entreprise comme DB2. La bonne base de données plus les vérifications définies ci-dessus, peuvent bonifier grandement votre Systems Director.

Bien que ce Pre-Installation Utility ne doive pas être utilisé sans cesse, il s’avèrera précieux lors du démarrage avec l’agent ou le serveur IBM Systems Director.

Téléchargez cette ressource

Prédictions 2025 des menaces persistantes avancées

L'analyse et l'évolution du paysage des menaces persistantes avancées (APT) et des conséquences sur vos infrastructures IT. Découvrez la synthèse des prédictions, tendances et recommandations pour 2025 avec les experts Kaspersky.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise