Avant de payer une rançon, gardez à l'esprit que rien ne garantit que vous récupérerez vos données. En payant, vous financez les activités des pirates et laissez entendre à d'autres que vous êtes prêt à payer. L’objectif est donc de se concentrer sur la prévention des violations dès le départ.

Top 6 des étapes pour éviter les attaques par ransomware

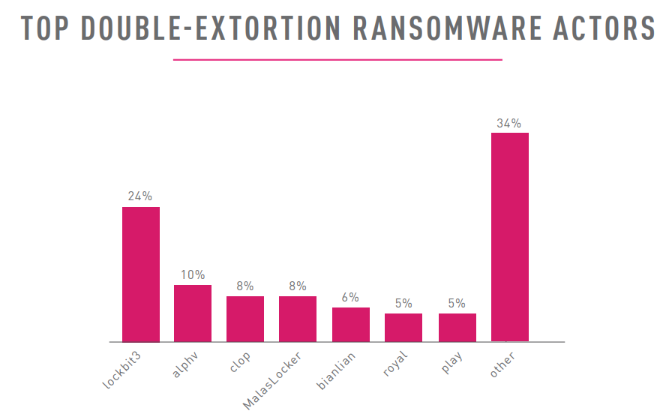

Le rapport semestriel 2023 de Check Point Research révèle qu’au cours du premier semestre 2023, 48 groupes de ransomware ont revendiqué une intrusion dans le système et extorqué publiquement plus de 2 200 victimes dans le monde.

Double extorsion & Triple extorsion

Un ransomware est un logiciel malveillant élaboré pour restreindre l’accès d’une entreprise à ses fichiers ou données présents sur ses ordinateurs. Les cybercriminels chiffrent les données et exigent une rançon en échange de la clé de déchiffrement.

Dans les cas d’attaques de ransomware à double extorsion : si les victimes ne paient pas la rançon, les malfaiteurs peuvent vendre les données volées ou les publier sur des forums publics.

Les cybercriminels optent même pour la triple extorsion en faisant pression sur des employés ou des victimes pour qu’ils paient afin de récupérer leurs données.

Les 6 étapes pour se prémunir contre les attaques de ransomware

Appliquer une bonne hygiène de sécurité sur les réseaux présents sur site, dans le cloud et hybrides, et au conseil d’administration est crucial. Mais ce n’est pas tout. Voici 6 mesures à suivre.

- Maintenir une sauvegarde efficace des données

L’objectif est de forcer la victime à payer une rançon pour récupérer l’accès à ses données cryptées. Mettre en place une solution de sauvegarde sécurisée des données est une façon efficace de réduire l’impact d’une attaque par ransomware.

- Former à la cyberconscience

En incitant un utilisateur à cliquer sur un lien ou à ouvrir une pièce jointe malveillante, les cybercriminels accèdent à l’ordinateur de l’employé et lancent le processus d’installation et d’exécution du ransomware.

Organiser des formations de sensibilisation à la cybersécurité est important. La formation doit expliquer quels sont les signes et le langage classiques utilisés dans les e-mails de phishing

- Maintenir les correctifs à jour

Actualiser les ordinateurs et appliquer les correctifs de sécurité limitent la vulnérabilité d’une entreprise aux attaques de ransomware. Les correctifs sont souvent négligés ou trop tardivement mis en place.

- Renforcer l’authentification de l’utilisateur

Appliquer une politique de mot de passe complexe, exiger le recours à l’authentification multifactorielle et sensibiliser les employés aux attaques de phishing volant les identifiants de connexion sont les essentiels de la stratégie de cybersécurité.

- Mettre en place des solutions anti-ransomware

Les solutions anti-ransomware surveillent les programmes en cours d’exécution sur un ordinateur et recherchent de comportements suspects, typiques des ransomwares.

En détectant un tel comportement, le programme peut prendre des mesures pour stopper le chiffrement.

- Utiliser l’IA pour se prémunir des menaces

La détection et la prévention automatisées des menaces maximisent les chances de se protéger :

- analyse et surveillance des e-mails

- analyse et surveillance de l’activité des fichiers à la recherche de fichiers suspects

Les solutions de cybersécurité pilotées par l’IA sont un rempart solide contre les attaques.

Téléchargez cette ressource

Rapport Forrester sur la sécurité des workloads cloud (CWS)

Dans son rapport, Forrester Consulting passe au crible et note les produits des 13 principaux fournisseurs de solutions de sécurité des workloads cloud (CWS). Bénéficiez d’un état des lieux complet du marché, explorez tous les enjeux associés à la convergence des fonctions de sécurité cloud et les avantages des solutions complètes.

Les articles les plus consultés

Les plus consultés sur iTPro.fr

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse