Tous les nouveaux produits du 09 au 15 Février 2004

Tous les nouveaux produits du 09 au 15 Février 2004

Lire l'article

Actualités Windows NT / 2000 – Semaine 03 – 2004

Toutes les Actualités du 12 au 18 Janvier 2004

Lire l'article

Les relations d’approbations entre multiples forêts

par Sean Deuby - Mis en ligne le 17/03/2004

Utilisez Windows 2003 pour établir facilement des relations d'approbation entre

des forêts

Windows 2000 permet aux sociétés

d'intégrer leurs diverses unités de gestion

dans une structure globale - la forêt

Active Directory - ce qui

n'était pas possible avec Windows NT

4.0...Beaucoup de business units qui ne

pouvaient pas coexister dans un domaine

NT 4.0 trouvent leur place dans

leurs OU (organizational units) ou domaines

AD. Mais, comme le savent tous

ceux qui ont essayé de mettre en

oeuvre une architecture à forêt unique,

il est de nombreux cas délicats pour les

business units. Parfois, les exigences

de gestion ou la politique maison vous

imposent d'implémenter une forêt séparée.

Bien souvent, les utilisateurs

dans des forêts séparées ont toujours

besoin des ressources de la forêt centrale.

Il faut donc établir une relation

d'approbation entre les domaines de la

forêt centrale et ceux des autres forêts.

Win2K utilise pratiquement le même

processus que NT 4.0 pour établir des

liens entre des domaines de forêts différentes.

Mais la nouvelle fonction relation

d'approbation entre forêts de

Windows Server 2003 facilite cette

tâche.

Partitionnement logique de l’iSeries dans l’OS/400 V5R2

par Herman Amit Dave - Mis en ligne le 17/03/2004

Exécuter de multiples charges de travail indépendantes, chacune avec ses propres

processeurs, mémoires et disques, dans un même iSeries

Au fur et à mesure que les serveurs

de classe d'entreprise sont plus performants,

il devient plus impératif de

diviser cette performance pour exécuter

de multiples charges de travail de

façon indépendante...C'est pourquoi

le partitionnement logique (LPAR, logical

partitioning) s'est rapidement

imposé comme une excellente solution

pour favoriser la consolidation

des serveurs et permettre aux utilisateurs

iSeries d'utiliser leur serveur de

manière optimale. Les partitions logiques

fragmentent un serveur en plusieurs

serveurs virtuels indépendants,

chacun équipé de son propre matériel,

système d'exploitation et environnement

applicatif.

Depuis l'introduction de LPAR sur

les serveurs AS/400, en 1998, plus de

48 % des clients i840 et i890 ont tiré

parti de cette technologie. Depuis

l'OS/400 V5R1, l'utilisation de LPAR a

augmenté sur les serveurs i820 et

i270, y compris les modèles monoprocesseurs.

Et les utilisateurs iSeries utilisent

LPAR avec beaucoup d'imagination.

J'examine ici quelques-unes des

utilisations les plus courantes de

LPAR.

Optimiser les performances d’IIS

par Geoff Gray - Mis en ligne le 11/02/2004

Voici comment contrôler les performances de votre serveur Web

Dans le monde des serveurs Internet,

les gestionnaires du Web doivent

tirer le maximum du matériel et du logiciel

dont ils disposent. Cette mission

est souvent plus difficile qu'il n'y paraît

et elle demande beaucoup de tests et

de recherches...Dans le monde des serveurs Internet,

les gestionnaires du Web doivent

tirer le maximum du matériel et du logiciel

dont ils disposent. Cette mission

est souvent plus difficile qu'il n'y paraît

et elle demande beaucoup de tests et

de recherches. Plongeons sous la surface

de ce sujet vaste et confus, afin de

dresser un plan d'optimisation de

votre site Web.

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 12 au 18 Janvier 2004

Lire l'article

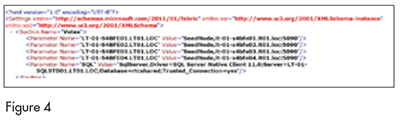

Tirer parti des erreurs SQL définies par l’utilisateur

par Jarek Miszczyk - Mis en ligne le 26/11/2003

En V5R1, DB2 UDB permet de traiter les erreurs définies par l'utilisateur dans

différents types de procédures stockées

Les erreurs définies par l'utilisateur

sont certaines conditions qu'un développeur

peut définir en tant qu'erreurs

dans la logique de gestion d'une application.

Comme, par exemple, une règle

de gestion stipulant que la rémunération

d'un employé ne peut pas dépasser

celle de son supérieur...

Les erreurs définies par l'utilisateur

sont certaines conditions qu'un développeur

peut définir en tant qu'erreurs

dans la logique de gestion d'une application.

Comme, par exemple, une règle

de gestion stipulant que la rémunération

d'un employé ne peut pas dépasser

celle de son supérieur. La routine de la

base de données, comme une procédure

stockée, qui sert à modifier la rémunération,

doit s'assurer que la nouvelle

valeur respecte cette règle. Si tel

n'est pas le cas, la routine signale une

erreur au processus appelant pour l'informer

de cette transgression.

En V5R1, DB2 Universal Database

for iSeries (DB2 UDB) permet de traiter

des erreurs définies par l'utilisateur

survenant dans des procédures stockées

et d'autres routines de bases de

données, afin que les états et messages

SQL définis par l'utilisateur soient renvoyés

à l'application client.

En adoptant une approche homogène

vis-à -vis des erreurs définies par

l'utilisateur, à utiliser sur les divers

types de procédures stockées, on peut

isoler complètement l'application

client des détails d'implémentation de

la procédure stockée. On peut, par

exemple, réécrire une procédure stockée

RPG existante en SQL ou Java, sans

implications envers le code client.

Cette technique est aussi beaucoup

plus fiable que d'utiliser les paramètres

de sortie pour le signalement des erreurs,

parce que DB2 UDB risque de

ne pas signaler les valeurs des paramètres

de sortie quand une erreur (définie

par l'utilisateur ou système) est

rencontrée pendant l'exécution d'une

procédure.

J'explique ici les techniques de coding

qui permettent d'appliquer les erreurs

définies par l'utilisateur dans différents

types de procédures stockées.

Les nouveautés de la semaine 12 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 15 au 21 Mars 2004

Lire l'article

Aldon Affiniti version 4.0, système de gestion

Aldon présente Aldon Affiniti version 4.0, dernière version de son système de gestion de la configuration.

Les nouveautés comprennent une interface intuitive afin de fournir un unique point de contrôle de toutes les applications système et les composants, la capacité de rendre performantes les fonctions de manière native au sein de WebSphere Development Studio Client.

Lire l'article

Article 1581

Attention, depuis Lundi un nouveau virus connu sous les noms de w32/Novarg, w32Mydoom ou Worm_mimail.r se répand très vite sur Internet.

Il concerne toutes les versions de windows sans exception...Ce virus infecte le sytème d'expoitation grace à sa propagation via les email (il dispose de son propre serveur smtp). Il se réplique sur les autres ordianteurs grace au carnet d'adresses, mais aussi grace à la détection d'adresses email présentes sur le disque dur dans tous les fichiers web (html, php, asp), les fichiers txt et d'autres extensions encore.

Les dégats : Le virus ne provoque pas directement de perte de données mais il ouvre les ports tcp 3127 à 3198, laissant ainsi le champ libre aux pirates pour entrer dans votre réseau.

Par ailleurs, il lancera une attaque de type Denial Of Service (envoi massif de paquets internet) sur le site www.sco.com le 01 Février 2004

Le message peut prendre plusieurs formes avec plusieurs objets différents et des pièces jointes différentes.

Généralement les objets sont :

Les pièces jointes ont l'extention :

Attnetion, noubliez pas que l'adresse email de l'emetteur peut être celle d'une connaissance. Mettez vos anti-virus à jour, ce virus connait une propagation extrèmement rapide. Il a déjà occasionné de gros ralantissements sur le traffic internet

A noter que ce virus cessera toute activité le 12 Février 2004.

Si vous voulez en savoir plus :

Topologie de l’authentification

par Gil Kirkpatrick - Mis en ligne le 15/01/2004

Configurez les enregistrements SRV DNS pour accélérer l'authentification

Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ?Vous êtes chargé de concevoir un

nouveau déploiement d'AD (Active

Directory) Windows 2000 pour un réseau

de plus de 10 000 utilisateurs et

plus de 300 serveurs répartis sur 30

emplacements physiques, reliés par

des lignes T1 parfois surchargées. Quel

est votre plus gros souci ? Si vous êtes

comme la plupart des concepteurs

d'AD, la réplication est ce qui vous réveille

à 3 heures du matin et continue à

vous préoccuper après votre quatrième

tasse de café de 10 heures.

Pourtant, aussi importante soit-elle,

votre topologie de réplication n'est

probablement pas ce qui devrait vous

mobiliser le plus. En exploitation classique,

la réplication ne représente

qu'une partie relativement petite du trafic réseau qu'AD génère et une latence

de réplication de bout en bout,

même de quelques heures, ne gêne

pas vraiment les utilisateurs. Mais si

vous laissez le temps d'authentification

d'AD, même d'un seul utilisateur, dépasser

20 secondes environ, vous pouvez

parier que le téléphone du Help

desk va sonner. Quand vous comprendrez

la manière dont les clients AD localisent

un DC (domain controller) visà -

vis duquel ils pourront s'authentifier,

vous pourrez configurer vos clients et

DC pour réduire le temps d'authentification

et améliorer la performance globale.

Prendre une identité DB2 UDB

par Kent Milligan - Mis en ligne le 26/11/2003

Utilisez les colonnes d'identité SQL pour alléger votre fardeau

Les colonnes d'identité de DB2 UDB

sont l'une des nombreuses améliorations

de SQL V5R2, qui permettent de

porter plus facilement des bases de

données sur l'iSeries, à partir d'autres

plates-formes...

Les colonnes d'identité de DB2 UDB

sont l'une des nombreuses améliorations

de SQL V5R2, qui permettent de

porter plus facilement des bases de

données sur l'iSeries, à partir d'autres

plates-formes. Beaucoup de tables

d'une base de données ont une caractéristique

commune : elles contiennent

des identificateurs uniques, généralement

utilisés comme index vis-à -vis des

données qu'ils identifient. Par exemple,

un champ numéro de client identifie

de façon unique un client et lui relie

l'information dans la base de données

le concernant.

Certaines applications demandent

aux utilisateurs d'attribuer ces identificateurs

; d'autres les génèrent ellesmêmes.

Bien entendu, les développeurs

doivent écrire et maintenir ce

code. Pour de telles applications, les

colonnes d'identité simplifient la tâche.

Voyons comment elles fonctionnent.

Actualités Windows NT / 2000 – Semaine 12 – 2004

Toutes les Actualités du 15 au 21 Mars 2004

Lire l'article

Actualités Windows NT / 2000 – Semaine 05 – 2004

Toutes les Actualités du 26 Janvier au 01 Février 2004

Lire l'article

Gestion des performances dans Windows

par Darren Mar-Elia - Mis en ligne le 15/01/2004

Maîtrisez les anciens et nouveaux outils de supervision

des performances

En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor...En matière de gestion des performances

dans un environnement

Windows, la première chose qui vient à

l'esprit pourrait bien être l'outil

Performance Monitor. Il a été le principal

outil d'information sur les performances

depuis les premiers jours de

Windows NT. Vous pourriez aussi choisir

Task Manager ou WMI (Windows

Management Instrumentation) qui exposent

les données de Performance

Monitor, et offrent un modèle permettant

d'exposer d'autres types d'informations

de gestion concernant les performances.

Je donne ici quelques

conseils sur la manière d'utiliser

au mieux certains amis, anciens

mais actualisés - comme Performance

Monitor et WMI - et je mets en lumière

quelques nouveaux outils Windows XP

et explique comment les utiliser.

Guide des solutions

Mis en ligne le 24/11/03

Le guide des solutions AS/400 & iSeries est un supplément de iSeries News, le magazine des profesionnels AS/400 et iSeries, publié par IT-M.

Les nouveautés de la semaine 45 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 03 au 07 Novembre 2003

Lire l'article

TRADER’s met la haute disponibilité à porté de tous

Interview de Patrick Mougin, directeur du développement par Catherine China

Lire l'article