Actualités Windows NT / 2000 – Semaine 14 – 2004

Toutes les Actualités du 29 Mars au 04 Avril 2004

Lire l'article

Intéressez-vous à SQL

par Sharon L. Hoffman - Mis en ligne le 24/08/2004 - Publié en Septembre 2003

Et si vous ajoutiez ce langage polyvalent à votre kit de développement d'applications

IBM a dit très clairement que SQL est

destiné à faire partie intégrante de

l'environnement de développement

iSeries. Bien sûr, ce n'est pas parce

qu'IBM pense qu'il existe une meilleure

solution de développement que

les développeurs iSeries doivent forcément

acquiescer...Mais il est vrai que de

plus en plus de sites iSeries constatent

l'utilité d'ajouter SQL à leurs moyens

de développement.

Dès lors que ces sites tirent parti

de SQL, la plupart des développeurs

iSeries devront avoir quelques connaissances

de ce produit, ne fût-ce que

pour juger s'il est approprié pour leurs

applications. Une fois qu'on connaît la

syntaxe SQL de base (voir Ressources

SQL, pour plus d'informations sur les

principes fondamentaux de SQL), la

question suivante est comment utiliser

SQL dans des applications.

En effet, l'intégration de SQL dans

un environnement de développement

iSeries soulève une foule de questions

dont voici un échantillon : jusqu'à quel

point des méthodes de base de données

traditionnelles peuvent coexister

avec SQL ? Comment utiliser SQL dans

un environnement iSeries ? Comment

maintenir les descriptions de fichiers ?

Faut-il convertir le DDS existant en

SQL ? Quels LPP (licensed program

products) sont nécessaires pour créer

et utiliser SQL ? Dans les sections suivantes

nous répondons à ces questions

et explorons les différentes façons d'intégrer

SQL aux applications iSeries.

Mais voyons d'abord les avantages de

l'utilisation de SQL.

Les nouveautés de la semaine 26 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 21 au 27 Juin 2004

Lire l'article

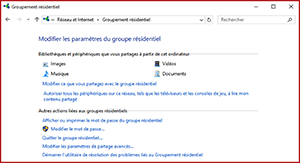

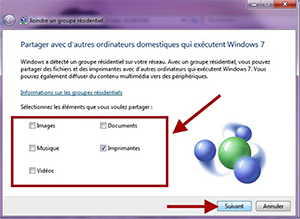

Comment attribuer des ressources réseaux

par Christa Anderson - Mis en ligne le 23/06/2004 - Publié en Septembre 2003

Vos questions invitent à y regarder de plus près

Voyons comment vous

pouvez attribuer des ressources réseau

à des ordinateurs de même nom, et à

des utilisateurs d'après leurs groupes

d'appartenance...Dans les articles « Connecter les utilisateurs

aux ressources réseau » et « Se

connecter aux imprimantes », Windows

& .Net Magazine novembre 2002,

ou sur www.itpro.fr, j'expliquais comment

attribuer des imprimantes et

des partages réseau aux utilisateurs

d'après les noms d'ordinateurs et les

noms d'utilisateurs. Des lecteurs

m'ont aussitôt demandé par message

électronique s'ils pouvaient faire ce

genre d'attribution pour plus d'un utilisateur

ou ordinateur à la fois. C'est

possible, mais il ne suffit pas alors de

faire des sélections d'après les noms

individuels. Voyons comment vous

pouvez attribuer des ressources réseau

à des ordinateurs de même nom, et à

des utilisateurs d'après leurs groupes

d'appartenance.

Orientations futures : Et voici le Grid Computing

par Frank G. Soltis - Mis en ligne le 19/05/2004

On n'a pas souvent entendu un telle clameur : vous allez l'adorer ou le détester

Le grid computing fait-il partie de

votre avenir ? Au cours de ces dernières

années, on a beaucoup discuté et débattu

sur le grid computing (grille, quadrillage,

ou maillage informatique) et

son futur rôle dans les entreprises.

L'idée est qu'un jour pas tellement

lointain il existera un vaste réseau omniprésent

constitué de tous les ordinateurs,

applications, et données du

monde.monde. Internet a déjà relié la plus

grande partie du monde informatique.

Peut-être l'étape logique suivante

consiste-t-elle à utiliser Internet

comme une plate-forme informatique

distribuée.

The Grid, comme on appelle généralement

ce réseau tentaculaire, serait

capable de fournir toute la puissance

informatique dont n'importe quelle

entreprise a besoin. Au lieu de devoir

acheter et supporter leurs propres systèmes

informatiques, les sociétés

pourraient acheter simplement des

ressources informatiques illimitées auprès

d'une compagnie « utility », de la

même manière qu'elles achètent l'électricité

aujourd'hui.

Sam Palmisano, chief executive

d'IBM, a mis en émoi la communauté

iSeries à la fin de l'année dernière en

expliquant comment IBM voyait l'avenir

de l'informatique : un service de

type utility que les entreprises peuvent

acheter en fonction des besoins.

Beaucoup de professionnels iSeries

ont imaginé leur serveur bien-aimé

remplacé par une prise murale.

Rarement un modèle émergent

d'informatique a soulevé un tel tollé.

Le sujet de l'utility computing semble

avoir polarisé de nombreux membres

de cette communauté : on l'adore ou

on le hait.

Nul ne sait encore si The Grid

émergera un jour. Mais il est vrai que

les technologies grid en sont arrivées

au point où chaque constructeur informatique

important, y compris IBM, est

en train de les promouvoir. Certains

voient le grid computing et particulièrement

sous sa forme utility, comme la

réponse aux problèmes actuels de l'informatique

de gestion.

Les partisans d'un modèle utility y

voient l'extension naturelle du modèle

informatique d'aujourd'hui. La plupart des sociétés passent au e-business.

Leurs processus de gestion sont intégrés

d'un bout à l'autre de la société et

avec les principaux partenaires, fournisseurs

et clients. Le grid computing

peut contribuer au partage des ressources

comme le World Wide Web

contribue déjà au le partage de l'information.

Les partisans du modèle utilitaire

se plaisent aussi à souligner que la plupart

des sites IT ont beaucoup de mal -

et dépensent beaucoup d'argent -

pour gérer les divers systèmes acquis

pendant la dernière décennie. Pourquoi,

disent-ils, ne pas se débarrasser

de ce coût et de cette complexité et se

procurer simplement les les ressources

informatiques nécessaires auprès

d'un prestataire utility ? Après

tout, combien de sociétés produisent

leur propre électricité aujourd'hui ?

Malgré le poids de ces arguments,

beaucoup de professionnels de l'informatique

renâclent. Ils arguent que la

technologie de l'information a fourni

des avantages concurrentiels à la plupart

des entreprises. Le passage à un

modèle utility neutraliserait ou éliminerait

ces avantages. Ils ont aussi tendance

à voir les grids et l'idée de l'informatique

utility comme un désir de

retour au bon vieux temps du timesharing

des années 1960. Dans la foulée,

ils prédisent que cette forme d'informatique

de style utility échouera pour

les mêmes raisons que le timesharing.

D'où la question : comment faut-il

voir le grid et le utility computing ? Estce

le sauveur de l'informatique de gestion

que célèbrent certains, ou simplement

un autre voeu pieux de certains

constructeurs informatiques en quête

d'une plus grande part des budgets IT ?

Comme pour beaucoup de questions,

ça dépend.

Dans cet article, le deuxième d'une

série de trois qui examinent la manière

dont IBM se prépare pour la structure

IT de demain, nous analysons le rôle

du grid computing et comment il s'inscrit

dans la future stratégie de l'iSeries.

Le utility computing est une partie du

grid computing mais, comme nous le

verrons bientôt, ce n'est pas la seule.

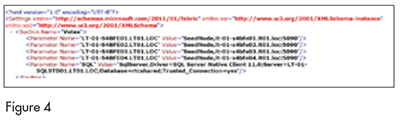

Créer un service Web d’accès aux données sur l’iSeries

par Dean Amo - Mis en ligne le 3/04/2004

Construire un service Web d'accès aux données pour l'échange de données sur platesformes

hétérogènes

Les services Web offrent une approche

standard pour l'interaction de

système à système, en automatisant

aussi davantage de processus de gestion.

Il en résulte une grande qualité

des relations entre fournisseur et

client...Les services Web favorisent aussi

la réutilisation logique et le chaînage

des services dans des systèmes plus

grands, configurables, à un niveau

workflow.

Je montre ici comment déployer

rapidement une application de gestion

par service Web concrète, en utilisant

des outils open-source en libre disponibilité.

Mon exemple de service Web

n'est pas difficile, mais vous devez posséder

de bonnes notions de la navigation

Qshell (voir « Travailler avec des

shells sur l'iSeries », iSeries News janvier

2003 ou sur www.itpro.fr . De plus,

les utilisateurs finaux du service Web

doivent savoir comment appeler un

service Web à partir de leurs platesformes

et ils doivent connaître SQL

pour interroger leur base de données

iSeries cible par l'intermédiaire du service.

Vous pouvez télécharger le code

source à l'adresse www.itpro.fr Club

Abonnés.

Ajouter de la valeur à SMS

par Marshall Copeland - Mis en ligne le 21/04/2004

De nouveaux outils pour en faire plus avec moins de ressources

De nos jours, les managers demandent

aux administrateurs système

d'accroître la sécurité, de mieux contrôler

les clients et d'améliorer le reporting

Web...et ce avec moins de ressources

qu'auparavant. Ces précieuses

ressources peuvent être étendues en

améliorant l'infrastructure Microsoft

SMS (Systems Management Server) 2.0.

A la mi-novembre 2002, Microsoft a

présenté les deux premiers Feature

Packs SMS 2.0 d'une future série : le

Feature Pack SMS SUS (Software

Update Services) et le Feature Pack

SMS Administration. Les deux contiennent

des outils d'administration SMS,

mais l'Administration Feature Pack

offre des outils d'administration particulièrement

intéressants pour utiliser

SMS 2.0 dans des environnements multisites

distribués.

Mais avant de se plonger dans

l'Administration Feature Pack, prenons

le temps de revisiter les fonctions

actuelles de SMS. En effet, pour bien

comprendre les avantages des nouveaux

rapports Web de l'Administration

Feature Pack, il est bon d'examiner les

fonctions de reporting Web que possède

déjà SMS. Pour tirer le maximum

des autres fonctions, il faut savoir utiliser

le WMI (Windows Managament

Instrumentation) sur le client SMS

pour éditer les fichiers de sites SMS par

défaut, afin de recueillir des informations

matérielles et logicielles supplémentaires

et d'obtenir des fonctions de

reporting supplémentaires. (Pour en

savoir plus sur WMI, voir « Extend

Sms_def.mod by Using WMI Registry

Providers » à http://www.microsoft.

com/smserver/techinfo/administration/

20/using/extendeddefmod.asp.)

Vous devez aussi être capable de lire

des informations provenant de la fonction

Add/Remove Programs du client

SMS afin de pouvoir utiliser facilement

le registre Windows pour un reporting granulaire. Dans l'Administration

Feature Pack, Microsoft a ajouté beaucoup

d'informations à la base de données

SMS, offrant de nouvelles possibilités

et plus de détails pour les rapports

SMS personnalisés.

Le traitement des objets SQL

Aldon Computer Group présente la nouvelle version de son logiciel SCM (Software Configuration Management) Aldon/CMS pour iSeries.

La version 7.2 offre une nouvelle fonction qui permet à CMS de traiter des objets SQL (comme les tables, vues, indices, alias, fonctions, triggers) de la même manière dont sont traités les autres objets iSeries.

Lire l'article

Les nouveautés de la semaine 14 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 29 Mars au 04 Avril 2004

Lire l'article

Volume Shadow Copy Service

par Christopher George - Mis en ligne le 17/03/2004

Donner aux utilisateurs le pouvoir de restaurer des fichiers

VSS (Volume Shadow Copy Service)

de Microsoft n'est certes pas le fil

à couper le beurre. Mais, pour la sauvegarde

et la restauration de fichiers, il

pourrait bien venir juste après...VSS, livré

avec Windows Server 2003, crée

une copie ponctuelle des fichiers stockés

dans des dossiers de réseau partagés

- même ceux qui sont ouverts ou

verrouillés. Les applications peuvent

continuer à écrire des données dans le

volume disque pendant le processus

shadow copy, ce qui dispense d'effectuer

des sauvegardes avant ou après les

heures ouvrables. De plus, une sauvegarde

de copie volume permet aux utilisateurs

d'effectuer des restaurations

de fichiers, allégeant du même coup la

tâche de l'administrateur qui n'a plus à

intervenir pour des opérations de restauration

basiques.

Lister tous les index

par Kent Milligan - Mis en ligne le 17/03/2004

Pour analyser rapidement les problèmes de performance de la base de données

La possibilité de créer des objets

base de données avec à la fois DDS et

SQL peut rendre difficile la recherche

de tous les objets base de données associés

à une table (ou fichier physique)...C'est particulièrement vrai

pour les index sur DB2 UDB for iSeries.

Voici tous les objets qui pourraient

avoir besoin d'un index de base de

données pour être créés (ou partagés)

sur DB2 UDB for iSeries :

- Index SQL

- Fichiers logiques avec clés

- Fichiers physiques avec clés

- Clés primaires, clés étrangères et contraintes uniques

A l'heure actuelle, aucune interface iSeries ne peut à elle seule fournir la liste complète des index pour une table. La commande CL DspDbR (Display Database Relations) donne une liste de tous les index SQL et des fichiers logiques avec clés, mais elle ne fournit aucune information sur les index qui sont associés à un fichier physique avec clés ou à des contraintes de base de données. La commande DspFD (Display File Description) renvoie une liste des index associés avec contraintes et fichiers physiques avec clés, mais elle ne donne pas d'information sur les index SQL et sur les fichiers logiques avec clés. Même le composant Database Navigator d'iSeries Navigator (précédemment Operations Navigator, OpsNav) omet les index de fichiers physiques avec clés de sa représentation graphique de tous les index associés à une table.

L'utilitaire de listing des index résout ce problème en offrant une méthode unique (une procédure stockée) que l'on peut appeler pour produire une liste de tous les index pour une table particulière. Le listing des index produit cette liste en appliquant les requêtes aux vues du catalogue de base de données dans la bibliothèque QSys2 et les fichiers à référence croisée du système de base de données dans la bibliothèque QSys. En utilisant les requêtes, l'utilitaire se dispense de créer d'abord un fichier de sortie (en utilisant les commandes système) ou tout autre type de table de travail. (La source pour l'utilitaire de listing des index peut être téléchargée à l'adresse www.itpro.fr Club Abonnés). Lire l'article

Tous les nouveaux produits du 09 au 15 Février 2004

Tous les nouveaux produits du 09 au 15 Février 2004

Lire l'article

Actualités Windows NT / 2000 – Semaine 03 – 2004

Toutes les Actualités du 12 au 18 Janvier 2004

Lire l'article

Les relations d’approbations entre multiples forêts

par Sean Deuby - Mis en ligne le 17/03/2004

Utilisez Windows 2003 pour établir facilement des relations d'approbation entre

des forêts

Windows 2000 permet aux sociétés

d'intégrer leurs diverses unités de gestion

dans une structure globale - la forêt

Active Directory - ce qui

n'était pas possible avec Windows NT

4.0...Beaucoup de business units qui ne

pouvaient pas coexister dans un domaine

NT 4.0 trouvent leur place dans

leurs OU (organizational units) ou domaines

AD. Mais, comme le savent tous

ceux qui ont essayé de mettre en

oeuvre une architecture à forêt unique,

il est de nombreux cas délicats pour les

business units. Parfois, les exigences

de gestion ou la politique maison vous

imposent d'implémenter une forêt séparée.

Bien souvent, les utilisateurs

dans des forêts séparées ont toujours

besoin des ressources de la forêt centrale.

Il faut donc établir une relation

d'approbation entre les domaines de la

forêt centrale et ceux des autres forêts.

Win2K utilise pratiquement le même

processus que NT 4.0 pour établir des

liens entre des domaines de forêts différentes.

Mais la nouvelle fonction relation

d'approbation entre forêts de

Windows Server 2003 facilite cette

tâche.

Partitionnement logique de l’iSeries dans l’OS/400 V5R2

par Herman Amit Dave - Mis en ligne le 17/03/2004

Exécuter de multiples charges de travail indépendantes, chacune avec ses propres

processeurs, mémoires et disques, dans un même iSeries

Au fur et à mesure que les serveurs

de classe d'entreprise sont plus performants,

il devient plus impératif de

diviser cette performance pour exécuter

de multiples charges de travail de

façon indépendante...C'est pourquoi

le partitionnement logique (LPAR, logical

partitioning) s'est rapidement

imposé comme une excellente solution

pour favoriser la consolidation

des serveurs et permettre aux utilisateurs

iSeries d'utiliser leur serveur de

manière optimale. Les partitions logiques

fragmentent un serveur en plusieurs

serveurs virtuels indépendants,

chacun équipé de son propre matériel,

système d'exploitation et environnement

applicatif.

Depuis l'introduction de LPAR sur

les serveurs AS/400, en 1998, plus de

48 % des clients i840 et i890 ont tiré

parti de cette technologie. Depuis

l'OS/400 V5R1, l'utilisation de LPAR a

augmenté sur les serveurs i820 et

i270, y compris les modèles monoprocesseurs.

Et les utilisateurs iSeries utilisent

LPAR avec beaucoup d'imagination.

J'examine ici quelques-unes des

utilisations les plus courantes de

LPAR.

Optimiser les performances d’IIS

par Geoff Gray - Mis en ligne le 11/02/2004

Voici comment contrôler les performances de votre serveur Web

Dans le monde des serveurs Internet,

les gestionnaires du Web doivent

tirer le maximum du matériel et du logiciel

dont ils disposent. Cette mission

est souvent plus difficile qu'il n'y paraît

et elle demande beaucoup de tests et

de recherches...Dans le monde des serveurs Internet,

les gestionnaires du Web doivent

tirer le maximum du matériel et du logiciel

dont ils disposent. Cette mission

est souvent plus difficile qu'il n'y paraît

et elle demande beaucoup de tests et

de recherches. Plongeons sous la surface

de ce sujet vaste et confus, afin de

dresser un plan d'optimisation de

votre site Web.

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 12 au 18 Janvier 2004

Lire l'article

Tirer parti des erreurs SQL définies par l’utilisateur

par Jarek Miszczyk - Mis en ligne le 26/11/2003

En V5R1, DB2 UDB permet de traiter les erreurs définies par l'utilisateur dans

différents types de procédures stockées

Les erreurs définies par l'utilisateur

sont certaines conditions qu'un développeur

peut définir en tant qu'erreurs

dans la logique de gestion d'une application.

Comme, par exemple, une règle

de gestion stipulant que la rémunération

d'un employé ne peut pas dépasser

celle de son supérieur...

Les erreurs définies par l'utilisateur

sont certaines conditions qu'un développeur

peut définir en tant qu'erreurs

dans la logique de gestion d'une application.

Comme, par exemple, une règle

de gestion stipulant que la rémunération

d'un employé ne peut pas dépasser

celle de son supérieur. La routine de la

base de données, comme une procédure

stockée, qui sert à modifier la rémunération,

doit s'assurer que la nouvelle

valeur respecte cette règle. Si tel

n'est pas le cas, la routine signale une

erreur au processus appelant pour l'informer

de cette transgression.

En V5R1, DB2 Universal Database

for iSeries (DB2 UDB) permet de traiter

des erreurs définies par l'utilisateur

survenant dans des procédures stockées

et d'autres routines de bases de

données, afin que les états et messages

SQL définis par l'utilisateur soient renvoyés

à l'application client.

En adoptant une approche homogène

vis-à -vis des erreurs définies par

l'utilisateur, à utiliser sur les divers

types de procédures stockées, on peut

isoler complètement l'application

client des détails d'implémentation de

la procédure stockée. On peut, par

exemple, réécrire une procédure stockée

RPG existante en SQL ou Java, sans

implications envers le code client.

Cette technique est aussi beaucoup

plus fiable que d'utiliser les paramètres

de sortie pour le signalement des erreurs,

parce que DB2 UDB risque de

ne pas signaler les valeurs des paramètres

de sortie quand une erreur (définie

par l'utilisateur ou système) est

rencontrée pendant l'exécution d'une

procédure.

J'explique ici les techniques de coding

qui permettent d'appliquer les erreurs

définies par l'utilisateur dans différents

types de procédures stockées.

Les nouveautés de la semaine 12 – Windows 2000 et .Net – 2004

Tous les nouveaux produits du 15 au 21 Mars 2004

Lire l'articleLes plus consultés sur iTPro.fr

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Cybersécurité 2026 : Deepfakes, IA agentique et déficit de préparation

À la une de la chaîne Tech

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber