Dossier OS : Interopérabilité d’Unix et Linux avec les architectures Microsoft (2/3)

Dans la première partie de cet article, nous avons abordé la notion d'interopérabilité de façon globale ainsi que les services proposés nativement par Microsoft pour gérer des services NIS au sein d'Active Directory.

Nous allons maintenant réaliser un focus sur l'interopérabilité liée aux protocoles Kerberos et LDAP au sein des environnements Microsoft, notamment grâce à Active Directory.

Lire l'article

Tout savoir sur RDP et RemoteFX, Dossier Virtualisation Expert sur iTPro.fr

Suite au rachat technologique de la société Calista en 2008, Microsoft a annoncé la sortie de RemoteFX dans le SP1 de Windows 2008R2 et Windows.

RemoteFX est une technologie destinée à rendre l’expérience utilisateur des postes de travail distants ou virtualisés aussi riche que celle des stations de travail classiques. L'un des principaux enjeux de la virtualisation du poste de travail est ce que l'on appelle "l'expérience utilisateur". Dans le cas de postes de travail distants ou virtualisés, cette expérience repose essentiellement sur les technologies permettant le déport de l'affichage, la prise en compte des périphériques locaux (imprimantes, caméra USB etc.) et la capacité à transmettre et à synchroniser des flux audio et vidéo de manière bidirectionnelle.

Lire l'article

La virtualisation invisible de Parallels

La société Parallels a été créée en 1999. Elle compte plus de 700 employés dans le monde et plus de 60 partenaires parmi lesquels Microsoft, Apple, Intel, Dell ou encore HP.

Ses produits phares permettent la virtualisation de desktop et de serveurs. « Nous cherchons à intégrer les machines virtualisées de la manière la plus poussée possible », explique Marc de Fleury, responsables ventes pour l’Europe du Sud. Voyons le résultat avec Parallels Desktop 4 pour Windows et Linux.

Lire l'article

Apple boursicote chez Microsoft

Voilà un retournement qui devrait faire du bruit.

Apple aurait fait l’acquisition d’actions chez l’ennemi Microsoft.

Lire l'article

Tools4ever : Nouveaux outils pour les PC à utilisateurs multiples

Tools4ever lance une nouvelle version d’Enterprise Single Sign On Manager (E-SSOM).

Cette solution permet un accès plus rapide aux applications. L’utilisateur n’a qu’un seul mot de passe à remplir pour accéder ensuite à toutes ses ressources. La surcouche logicielle se charge d’authentifier automatiquement l’utilisateur.

Lire l'article

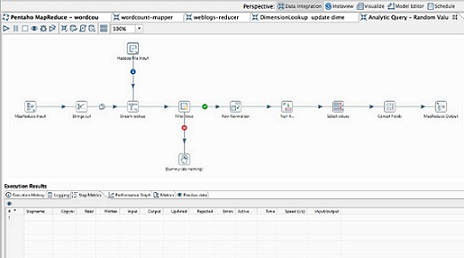

Dossier Développement : Le facteur Azure

Comment améliorer le développement avec la mise en facteur des schémas communs dans vos rôles Worker Azure.

Chaque rôle Worker Azure que vous écrivez va avoir des blocs de code communs. Le fait est que les rôles Worker respectent systématiquement quelques schémas bien connus.

Lire l'article

TeamViewer lance sa version 6

TeamViewer, outil permettant de prendre le contrôle d’un ordinateur à distance, est disponible dans sa version 6.

Dans cette version, le module client QuickSupport, conçu pour un accès rapide et direct des techniciens aux ordinateurs des utilisateurs, s’enrichit de fonctions personnalisées qui s’adaptent aux besoins de l’entreprise.

Lire l'article

Dossier Développement : 5 conseils pour bien développer sous Windows 64 bits

Les ordinateurs conçus pour le 64 bits sont partout. Il est donc temps pour vous d’envisager la prise en charge du 64 bits lorsque vous développer vos applications Visual Basic.

L’époque où l’informatique 64 bits avait une connotation exotique est révolue depuis longtemps. Désormais, les clients et serveurs conçus pour le 64 bits sont partout, et ils peuvent gérer une quantité incroyable de RAM et exécuter des versions 64 bits de Windows. Le montage vidéo, les graphismes, la modélisation 3D et les applications fortement consommatrices de données constituent quelques exemples seulement des logiciels qui bénéficient de cette évolution des systèmes d’exploitation et des plates-formes matérielles. Que vos applications ou composants aient ou non besoin de la mémoire adressable supplémentaire offerte par les architectures 64 bits, votre principal souci est que vous puissiez continuer de les utiliser sur les versions 64 bits de Windows. Voici cinq conseils pour vous aider à développer des applications dans cette optique.

Lire l'article

Wyse simplifie les déploiements de VDI

Wyse présente son Projet Pyramide. Une technologie logicielle censée simplifiée la gestion des postes de travail virtuels.

Projet Pyramide automatise le déploiement des clients légers Wyse dans un cloud privé ou sur un serveur.

Lire l'article

Cas client : Comment Azure gère la puissance des données de Lokad

Chez Lokad, il n’y a pas de mystère : l’objectif est de « multiplier le chiffre d’affaires ».

L’adoption de Windows Azure s’est donc fait de manière plus que cohérente.

Lire l'article

TechDays 2011 – Premier bilan et annonce de la prochaine édition !

Éric Mittelette, directeur du contenu des TechDays, dresse un premier bilan du salon.

Alors que le rendez-vous touche à sa fin, celui-ci se rend sur le stand IT Media pour donner à chaud les chiffres de fréquentation et les premiers retours des partenaires Microsoft. Il en profite également pour annoncer la tenue d'une sixième édition en 2012.

Lire l'article

L’impression sécurisée avec ThinPrint

ThinPrint sécurise l’impression. Sa solution Personal Printing Essentials limite l’accès des travaux d'impression aux seuls utilisateurs autorisés via une procédure d’authentification.

Lire l'article

Dossier Sécurité : L’authentification forte en environnement Windows (2/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Aucune protection « technicoinformatique » ne pourra protéger le système d’information de l’utilisateur lui-même et de sa passivité face à la sécurisation des accès informatiques. Microsoft a intégré très tôt cette dimension stratégique, et depuis Windows 2000, propose une plateforme logicielle prête à utiliser les nouveaux standards d’authentification que représentent les authentifications dites fortes.

Dossier Sécurité : L’authentification forte en environnement Windows (1/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Certains systèmes, tels que par exemple les domaines NIS Unix, sont même particulièrement exposés, représentant une faille de sécurité extrêmement importante au sein des systèmes informatiques.

Nouveau client léger chez Wyse

Wyse annonce la disponibilité du Wyse Z90, client léger basé sur Windows Embedded Standard 7.

Doté de processeurs AMD G-series double cœur, le Wyse Z90 intègre un moteur qui regroupe tous les éléments fondamentaux d’un système (cœurs de traitement, moteurs vectoriels et décodeur vidéo unifié pour les tâches de décodage HD) sur la même pièce de silicium.

Lire l'article

ReadyNAS compatible avec Backup & Recovery 10

Netgear et Acronis annoncent la signature d’un accord de partenariat technologique.

Netgear est désormais un « Global Technology Alliance Partner » d’Acronis.

Lire l'article

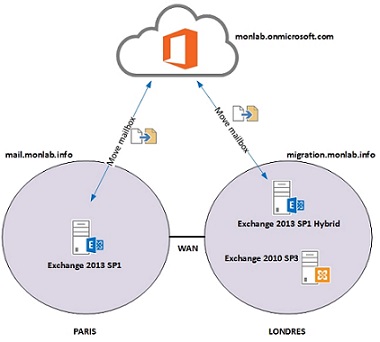

Dossier Mobilité : Intégration des terminaux mobiles avec Exchange Server (2/2)

La mobilité est une dimension qui ne peut plus être ignorée lors de mise en place de nouveaux projets de messagerie, mais aussi lors de l’évolution des systèmes de communication existants au sein des entreprises.

Cette prise en charge de la communication mobile ne doit pas se faire au détriment de la sécurité, ni au détriment des fonctionnalités disponibles.

Lire l'article

Dossier Mobilité : Intégration des terminaux mobiles avec Exchange Server (1/2)

La mobilité est une dimension qui ne peut plus être ignorée lors de mise en place de nouveaux projets de messagerie, mais aussi lors de l’évolution des systèmes de communication existants au sein des entreprises.

Cette prise en charge de la communication mobile ne doit pas se faire au détriment de la sécurité, ni au détriment des fonctionnalités disponibles.

Lire l'article

Dossier Développement : Silverlight 3 intègre le développement d’applications orientées données (2/2)

Le nouveau contrôle DataForm et la prise en charge améliorée des applications orientées données permettent aux développeurs de délivrer des applications métier aux utilisateurs, dès lors qu’ils ont un navigateur Web compatible avec Silverlight.

Tandis que les versions 1 et 2 de Silverlight mettaient l’accent sur le développement d’applications Internet enrichies (RIA), les développeurs d’applications métier (LOB) se sentaient un peu délaissés.

Lire l'article

Dossier Développement : Silverlight 3 intègre le développement d’applications orientées données (1/2)

Le nouveau contrôle DataForm et la prise en charge améliorée des applications orientées données permettent aux développeurs de délivrer des applications métier aux utilisateurs, dès lors qu’ils ont un navigateur Web compatible avec Silverlight.

Tandis que les versions 1 et 2 de Silverlight mettaient l’accent sur le développement d’applications Internet enrichies (RIA), les développeurs d’applications métier (LOB) se sentaient un peu délaissés.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise