Les Aéroports de Paris font décoller leur portail d’entreprise

Mis en ligne le 04/10/2005 - Publié en Septembre 2004

Comment migrer d'un intranet informationnel vers un portail d'entreprise applicatif

et collaboratif ? Pour relever ce défi technique, ADP a adopté la solution Microsoft

Office SharePoint Portal Server 2003. Son objectif est triple : fédérer plusieurs sites

intranet, intégrer des applications web existantes et faciliter la mise à jour du

contenu éditorial.

Le nouveau Power5

par Cheryl Ross - Mis en ligne le 30/08/2005 - Publié en Novembre 2004

En mai, IBM a dévoilé un nouvel

attelage matériel et système d'exploitation

pour l'iSeries, dont Rochester

espère qu'il rassurera ceux qui redoutent

que l'iSeries ne soit pas une

plate-forme stratégique pour IBM - ou

qu'il pourrait s'abaisser au niveau de la

gamme pSeries. En vedette, on trouve

les nouveaux serveurs montés en rack

basés sur le tout récent serveur Power5

: une minuscule dynamo qui est

plus petite, plus rapide, et qui contient

davantage de fonctions processeur et

mémoire que Power4, son prédécesseur.L'iSeries est la première plateforme à obtenir le nouveau processeur. C'est bien la preuve, selon IBM, que l'iSeries peut encore montrer la voie. En fait, Rochester semble tellement éprise du processeur Power5

qu'elle a nommé en son honneur la dernière génération de serveurs iSeries.

Vos profils utilisateur sont-ils vulnérables ?

par Dan Riehl - Mis en ligne le 15/06/2005 - Publié en Septembre 2004

En tant que conseiller en sécurité OS/400, j'aide les entreprises à déceler

les failles dans leur système de sécurité et à déterminer les meilleurs

moyens d'y remédier. L'un des principaux risques que j'observe le plus

souvent dans des entreprises de toutes tailles est celui des objets profil

utilisateur non sécurisés. Le but de cet article est d'expliquer ce risque et

comment l'éliminer ...Supposons un instant que je sois un programmeur ou un sous-traitant

inquisiteur dans vos bureaux. Je veux examiner des objets ou conduire des

actions que la sécurité OS/400 m'interdit normalement, comme examiner le

fichier de paye ou, pis encore, modifier ses enregistrements. Comme mon

profil utilisateur n'a même pas le droit d'examiner le fichier, je dois trouver

un moyen d'obtenir un haut niveau d'autorité afin qu'OS/400 me permette

d'accéder au fichier. Un moyen particulièrement facile de faire cela, dans la

plupart des installations OS/400, consiste à usurper les autorités d'un profil

utilisateur plus puissant que le mien, comme QSECOFR.

Pouvoir élever ma propre autorité au moyen de ce que j'appelle « l'usurpation

de profil » est facile au niveau de sécurité système 30. Même au niveau

40, c'est probablement faisable. Dès lors que j'ai usurpé un profil plus

puissant, j'ai élevé mon autorité et peux, par conséquent, accéder au fichier

de paye.

DB2 UDB for iSeries : 5 trucs essentiels

par Kent Milligan - Mis en ligne le 25/10/2005 - Publié en Février 2005

Dans sa version V5R3, DB2 UDB comporte plusieurs

petites améliorations qui passent parfois inaperçues. C'est

dommage car elles contribuent à améliorer la productivité.

Ces nouvelles fonctions permettent de déterminer plus facilement

quels sont les index les plus intéressants pour affiner

une requête, simplifier l'exécution et la gestion des scripts

SQL, simplifier le traitement des chaînes de caractères, ajouter

une couche de sécurité supplémentaire autour des données

DB2, et mieux contrôler la quantité de données que collecte

le moniteur de base de données. Lisez le détail de ces

améliorations et la manière d'en tirer le meilleur parti.

![Gérer Exchange 2003 avec WMI [1ère partie]](https://www.itpro.fr/wp-content/themes/iTPro/assets/img/placeholders/placeholder.jpg)

Gérer Exchange 2003 avec WMI [1ère partie]

par Alain Lissoir - Mis en ligne le 04/10/2005 - Publié en Septembre 2004

Comme la plupart des produits Windows apparus en 2003, Exchange Server

2003 accroît sa manageabilité grâce à WMI (Windows Management

Instrumentation). Comme le montre le tableau Web 1 (www.itpro.fr Club abonnés),

Exchange 2000 Server a été la première release dans laquelle Microsoft a mis

en oeuvre les interfaces WMI pour Exchange. La release originale offrait trois providers

WMI : ExchangeRoutingTableProvider, ExchangeQueueProvider et

ExchangeClusterProvider. Tous trois sont désormais disponibles à partir du

namespace Root\CIMV2\Applications\ Exchange. Par la suite, Microsoft a présenté

Exchange 2000 Service Pack 2 (SP2), qui introduisait deux nouveaux providers

WMI dans le namespace Root\ MicrosoftExchangeV2 : ExchangeDsAccessProvider

et ExchangeMessageTrackingProvider.

Externaliser les touches de fonctions

par Jeff Yanoviak - Mis en ligne le 20/07/2005 - Publié en Novembre 2004

Excepté les îles Galapagos, peu de choses démontrent autant la diversité de

l'évolution que les techniques de coding rencontrées en visitant des sites en

Europe. La boîtes à outils de programmation de l'iSeries offre pléthore d'outils

nous permettant de réaliser le même travail de plusieurs manières, plus ou

moins élégantes.

Depuis l'origine d'ILE, les pointeurs de procédure nous accompagnent. Ils

sont un peu comme le mouton noir de la famille : on ne les voit pas souvent.

C'est dommage car ils ont beaucoup à offrir sur le plan de la dynamique et de

la souplesse ...Cet article donne un exemple pratique d'utilisation des pointeurs de procédure.

Il contient aussi des éléments applicables dans de plus grandes applications.

Mon exemple présente les pointeurs de procédure, démontre leur

souplesse et stocke nettement tout le code de touches de fonction dans un

bloc de code visible, accessible, facile à

maintenir, à la fin du module. De sorte que

les procédures n'encombrent pas le corps

du module principal.

4 conseils pour le travail en réseau

par Mel Beckman - Mis en ligne le 15/06/2005 - Publié en Septembre 2004

Ce n'est pas une mince affaire que de tirer le meilleur parti d'un réseau.

Pour vous y aider, je propose quatre conseils.

Ping pour l'utile et l'agréable

Le court délai d'attention du Ping Windows

La curieuse façon pour Windows de traiter les serveurs DNS

Le monstre MTU

Les paramètres en première ligne

par Rodney Landrum - Mis en ligne le 25/10/2005 - Publié en Décembre 2004

En tant qu'administrateur de base de données (DBA) et analyste de données,

je ne peux pas, en dépit de tous mes efforts, toujours éviter d'écrire du code pour

résoudre des problèmes complexes ou tirer parti de la richesse des outils de gestion

proposés par SQL Server. Au fil des années, j'ai écrit des scripts de solutions

pour toutes sortes de projets liés à SQL Server, allant de la création de lots DTS

(Data Transformation Services) à l'écriture de code ASP (Active Server Pages), me

réjouissant chaque fois que je suis parvenu à me dépêtrer des erreurs de syntaxe et

de la logique des boucles imbriquées. Toutefois, lorsque Microsoft a sorti SQL

Server 2000 Reporting Services, une solution qui requiert Visual Studio .NET 2003

pour l'élaboration de rapports, j'ai craint d'être obligé de franchir le pas et de devenir

un développeur accompli. Mais, en fait, vous n'avez pas besoin d'être un programmeur

pour développer un rapport Reporting Services. Cet outil propose deux

fonctionnalités de rapports puissantes, les paramètres et les expressions, qui une

fois combinées permettent aux créateurs de rapports d'ajouter des fonctionnalités

sophistiquées à leurs rapports sans écrire du code à rallonge.

Maîtriser les modules, 1ère partie

par Bryan Meyers - Mis en ligne le 27/09/2005 - Publié en Décembre 2004

ILE (Integrated Language Environment) permet de développer les programmes

de manière modulaire, avec des composants réutilisables. On le sait, la

programmation modulaire offre de nombreux avantages par rapport aux méthodes

traditionnelles : compilations plus rapides, maintenance plus simple, code plus

fiable, et meilleur usage des routines communes et autres ressources. On peut

comparer un modèle modulaire bien géré à un orchestre symphonique où chacune

des composantes contribue au concert de

l'application globale. Un modèle médiocrement

géré tourne vite à la cacophonie.

L’évolution de LPAR continue

par Jeff Yanoviak - Mis en ligne le 13/07/2005 - Publié en Novembre 2004

Au début (ou, plus exactement, il y a cinq ans avec la release de la V4R4), Big

Blue a créé le partitionnement logique (LPAR, logical partitioning) pour

l'iSeries. Et il fallait attribuer au moins un processeur statique pour chaque partition.

Big Blue a alors dit : il y aura des partitions multiples pour chaque processeur

et le partitionnement dynamique permettra la réallocation des ressources.

Et Big Blue a constaté que cela était bien ...Et le « peuple » iSeries a lui aussi vu que c'était bien - après un certain

temps. Reconnaissons que LPAR ne fut pas parfait d'emblée. La première adoption

se cantonnait à de gros sites iSeries aux infrastructures complexes. Mais

Brad Kimball, vice-président de solutions management chez Vision Solutions,

décrit ce calme initial comme une « période de transition » révolue. Durant

les deux dernières années, il a vu de plus en plus d'acheteurs de la solution de

disponibilité Orion de Vision demander des LPAR. Avec environ 50 % de toutes

les licences présentes aujourd'hui sur des boîtes partitionnées.

L'amélioration différée est probablement due moins à une période de transition

notable qu'à l'amélioration. Le partitionnement dynamique est apparu

avec la V5R1 : il permettait de diviser les processeurs entre des partitions et de

réallouer les ressources à la volée. Une véritable aubaine pour les clients qui répugnaient

à arrêter leurs systèmes chaque fois qu'ils voulaient ajouter ou déplacer

des ressources.

Choisir une GUI en frontal

Mis en ligne le 8/06/2005 - Publié en Septembre 2004

Trois experts nous parlent de leurs meilleures solutions...

Pour les nouvelles applications Web, les développeurs iSeries sont confrontés à plusieurs décisions en matière de mise en oeuvre d'interface utilisateur (UI, user interface). En premier lieu, le « client léger », par opposition au « client lourd ».

L’automatisation des traces en 9 étapes

par Steven Berringer - Mis en ligne le 25/10/2005 - Publié en Décembre 2004

Le Générateur de profils, la fonctionnalité de trace intégrée

de SQL Server, constitue un outil précieux pour l'optimisation

des performances et le débogage des applications

SQL Server. Vous pouvez ainsi tracer chaque requête soumise

par une application de base de données à SQL Server et

exploiter ces informations pour améliorer les performances.

Par exemple, si vous exécutez une trace du Générateur de

profils au cours d'un processus de longue durée, vous pourrez

constater que SQL Server utilise une analyse de table,

rencontrant ainsi des verrous de table ou aboutissant à

d'autres événements nuisibles pour les performances. Dans

la majorité des cas, je me sers du Générateur de profils à la

demande d'un développeur qui essaie de déboguer du code

de base de données épineux. Parfois, si j'ai le temps, j'adopte

une approche préventive et j'exécute ma trace favorite, à savoir

la trace Duration. Celle-ci recherche les processus accédant

à SQL Server et dont la durée d'exécution est supérieure

à 1 seconde. Cette valeur d'une seconde semble une

limite appropriée, car cela vous permet de voir les processus

qui consomment le plus de ressources sans tout monopoliser.

Gérer les partitions avec iSeries navigator

par Greg Hintermeister - Mis en ligne le 27/09/2005 - Publié en Décembre 2004

A l'heure qu'il est, vous avez probablement entendu parler

du nouveau serveur IBM eServer i5. Il permet d'exécuter

non seulement vos applications habituelles, mais aussi

vos systèmes d'exploitation préférés dont i5/OS (prochaine

génération de l'OS/400), AIX, Linux et Windows.

Tous ces systèmes d'exploitation peuvent fonctionner en

même temps grâce au partitionnement. Pour être honnêtes

vis-Evis de tous les autres matériels commercialisés

depuis des années, reconnaissons que ce n'est pas un nouveau

concept. DéjEdans sa V5R1, iSeries Navigator présentait

un moyen graphique de gérer les partitions. Désormais,

vous pouvez donc utiliser iSeries Navigator (ou une

ligne de commande) pour partitionner les iSeries en multiples

partitions OS/400 ou même en partitions Linux.

Les concepts de partitionnement étant largement traités

par ailleurs, nous nous concentrerons ici sur un point

bien particulier : quelles fonctions de partitionnement on

peut utiliser avec iSeries Navigator.

LPAR : la solution à vos besoins de consolidation ?

par Jeff Yanoviak - Mis en ligne le 13/07/2005 - Publié en Octobre 2004

Le partitionnement logique (LPAR, logical partitioning) se prête

naturellement à la consolidation. En effet, il permet d'isoler les

charges de travail, mais aussi d'utiliser différents langages

primaires, fuseaux horaires et versions OS/400, sur un seul

iSeries physique. Mais, pour prendre des décisions en matière

de consolidation, il faut prendre en compte d'importants facteurs

sur le plan économique, performance et disponibilité. Voyons donc

quelques points à considérer si vous envisagez d'utiliser LPAR dans

un projet de consolidation ...Le partitionnement logique (LPAR, logical partitioning)

se prête naturellement à la consolidation. En effet, il permet

d'isoler les charges de travail, mais aussi d'utiliser différents

langages primaires, fuseaux horaires et versions OS/400, sur

un seul iSeries physique. Mais, pour prendre des décisions

en matière de consolidation, il faut prendre en compte d'importants

facteurs sur le plan économique, performance et

disponibilité. Voyons donc quelques points à considérer si

vous envisagez d'utiliser LPAR dans un projet de consolidation.

Utiliser des files d’attente de données DDM

par Kaushik Dutta - Mis en ligne le 8/06/2005 - Publié en Septembre 2004

De nombreuses entreprises ont plus d'un iSeries. Il faut donc que ces machines

communiquent entre elles pour mieux utiliser les ressources. Voici

quelques méthodes permettant à deux machines iSeries d'interagir ...

Parmi ces méthodes, la fonctionnalité MQ Series et les files d'attente de données DDM sont les plus fiables. Cependant, la fonctionnalité MQ Series a pour inconvénient de demander beaucoup de préparation pour un simple job par rapport aux files d'attente de données DDM.

Les files d'attente de données DDM vous permettent d'accéder aux données distantes à partir des files d'attente de données d'un autre système. J'explique ici les fonctions des files d'attente de données DDM interagissant entre deux machines iSeries. Lire l'article

Installation, configuration, et différences opérationnelles entre les éditions WAS 5.0 Express et Base

par Kalyani Yerra - Mis en ligne le 19/10/2005 - Publié en Janvier 2005

Cet article reprend l'installation d'Enterprise Application avec WAS Express et Base ; la création d'un serveur d'applications pour WAS - Express ; Les script startServer et stopServer ainsi que quelques exemples .

Le Power Play d’IBM

par Frank G. Soltis - Mis en ligne le 13/07/2005 - Publié en Octobre 2004

Connaissez-vous la différence entre les processeurs POWER et PowerPC ?

En hockey, il y a power play quand une équipe a un ou deux joueurs de plus

à cause des sanctions infligées à l'adversaire. La possibilité qu'a l'équipe avantagée

de marquer est bien supérieure pendant un power play. Peut-être « power

play » est aussi un bon moyen de décrire la récente promotion par IBM de

son processeur Power. Alors que tant d'autres fournisseurs s'efforcent d'imposer

leurs nouvelles technologies processeur sur le marché, IBM démontre

qu'elle est encore le premier fournisseur en la matière ...Pendant de nombreuses années, IBM a fabriqué des processeurs de pointe

pour ses propres produits. Cette technologie propriétaire n'était partagée avec

personne en dehors d'IBM. Cela a commencé à changer au début des années

90 quand IBM a collaboré avec Motorola et Apple pour créer un nouveau processeur

RISC à un seul chip qu'on appellerait PowerPC. Depuis lors, de plus en

plus de produits de multiples fournisseurs ont commencé à utiliser la technologie

Power. Ainsi, en 2002, ce sont plus de 18 millions de processeurs Power

qui ont été livrés. Et pas seulement pour des serveurs IBM.

Aujourd'hui, on trouve deux variantes

du nom Power : POWER (comme

dans POWER4 et POWER5) et

PowerPC. Des deux, le nom PowerPC

est de loin le plus connu à cause de l'utilisation

généralisée des chips PowerPC

dans toutes sortes d'appareils : téléphones

cellulaires, PDA, stations de travail

et serveurs d'entrée de gamme. Le

nom Power, quoi que beaucoup moins

connu en dehors d'IBM, est en train de

gagner ses galons de meilleure architecture

processeur pour des serveurs haut de gamme. Récemment IBM a commencé

à promouvoir POWER comme nom de famille général.

La relation entre POWER et PowerPC est pourtant simple. La définition de

l'architecture de base est la même pour les deux. Ils ne diffèrent que par les extensions

apportées à cette architecture pour des processeurs spécifiques. Par

exemple, l'architecture POWER est principalement destinée aux serveurs, c'est

pourquoi de récentes moutures des processeurs POWER contiennent des extensions

favorisant les fonctions serveur, comme le partitionnement logique.

En revanche, un processeur PowerPC destiné à un téléphone cellulaire n'a nul besoin du partitionnement logique, mais il appréciera certaines

extensions à caractère téléphonique.Ils se distinguent aussi par le niveau de disponibilité. La

technologie PowerPC est à l'entière disposition des OEM.

Ouverte et extensible, on peut la personnaliser pour les applications

les plus diverses. Il s'en suit que différentes implémentations

des processeurs PowerPC contiennent souvent

différentes extensions selon la destination du processeur. De

plus, les processeurs d'architecture PowerPC sont proposés

par de multiples sources autres qu'IBM.

IBM l'offre. S'il est vrai que les processeurs POWER étaient, à

l'origine, destinés aux seuls serveurs IBM, cela aussi a commencé

à changer. Dans un futur très proche, on commencera

à voir les tout derniers processeurs POWER dans des

produits proposés par d'autres fournisseurs. Ensemble, ces

deux architectures processeur couvrent tout l'éventail de

l'informatique, des appareils manuels les plus petits jusqu'aux

plus puissants superordinateurs du monde.

Les perspectives des processeurs PowerPC et POWER

d'IBM vont désormais bien au-delà de la décennie. Comme il

y a encore beaucoup de confusion dans l'esprit de nombreux

clients OS/400 à propos des similitudes et des différences

entre ces deux architectures (voir l'encadré « La vérité au sujet

de la PlayStation 3 et de l'OS/400 » pour un exemple), il est

instructif d'y regarder de plus près. Sans rentrer dans des détails

fastidieux, nous allons voir comment ces deux architectures

ont été développées et quelle est leur relation réciproque.

Trucs & Astuces iSeries : RPG, .NET

Les trucs & astuces de la semaine du 30 Mai au 5 Juin 2005

Lire l'article

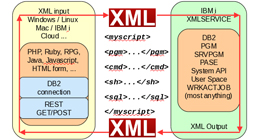

Fichiers texte : une première

par Scott Klement - Mis en ligne le 23/11/2005 - Publié en Mars 2005

Dans l'article « Introduction aux fichiers stream » (iSeries News janvier 2005

ou www.itpro.fr, Club Abonnés), j'expliquais les principes de base des fichiers

stream : comment les ouvrir, comment les lire et comment y écrire. Je développe

ces points en expliquant tout ce qui concerne les fichiers texte.

On peut utiliser les fichiers texte pour de nombreuses actions très différentes

: l'exemple le plus courant est un échange de données entre systèmes.

Les formats courants comme XML et CSV sont des types de fichiers texte utilisés

chaque jour dans des transactions de gestion. Les fichiers HTML qui constituent

le World Wide Web sont un

genre de fichiers texte. Mais avant

de comprendre tous ces fichiers

texte spécialisés, il faut commencer

par apprendre les principes de

base.

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise