News iSeries – Semaine 6 – 2006

Toutes les actualités de la semaine du 6 au 12 Février 2006

Lire l'article

Trucs & Astuces : iSeries Access for Web et accès sign-on

Les trucs & astuces de la semaine du 16 au 22 Janvier 2006

Lire l'article

Fichiers texte dans le monde

par Scott Klement Mis en ligne le 21/12/2005 - Publié en Avril 2005

Cet article est le troisième de la série RPG et IFS. Dans le premier, nous avons examiné les bases des fichiers stream – comment les ouvrir et comment les lire et y écrire. Dans le deuxième, j’ai expliqué un style particulier de fichiers stream appelés fichiers texte (voir « Autres articles de cette série » pour consulter la liste). Ici, je m’éloigne un peu de l’explication des concepts et des théories. J’explique plutôt ce que l’IFS (integrated file system) peut vous apporter. Quelques exemples montrent comment utiliser des fichiers texte dans le monde de la gestion.

Les actualités de la semaine 13 – Windows IT Pro – 2006

Toutes les actualités du 27 Mars au 2 Avril 2006

Lire l'article

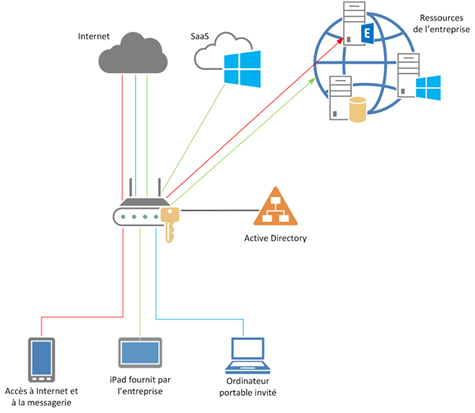

Un petit tour avec Single SIGN-ON

par Brad Behle, Mis en ligne le 22/O3/2006 - Publié en Septembre 2005

A l’heure qu’il est, vous avez probablement entendu parler du Single Sign- On (SSO). Mais il y a de grandes chances pour que vous ne sachiez pas exactement ce qu’il est ni comment l’utiliser. Comme beaucoup de termes, sigles et acronymes de l’industrie informatique, SSO signifie différentes choses pour différentes personnes : quand on les écoute, on se demande si elles parlent vraiment de la même chose. Je ne vais pas vous dire exactement ce qu’est et n’est pas SSO et je ne vais pas analyser les forces et les faiblesses relatives des différents produits et solutions SSO. Il existe déjà de nombreux articles excellents sur le sujet (voir l’encadré « Une introduction à SSO, EIM et Kerberos »). Et d’autres informations se trouvent dans l’iSeries Info Center (ibm.com/eserver/ iseries/infocenter), sous Security|Single signon|Concepts.Je préfère expliquer comment vous pouvez bénéficier de SSO dès aujourd’hui dans une vraie application i5/OS V5R3 que vous utilisez probablement déjà. Cette application est iSeries Navigator ou, plus précisément, les applications Management Central de Navigator. Je vais donc vous présenter les étapes de préparation et d’utilisation de SSO pour les applications Management Central. Vous verrez ainsi ce qu’est SSO, comment il fonctionne et, plus important, comment il peut faire gagner du temps et de l’argent à votre entreprise.

Harmonie des bases de données : coexistence entre ‘tratidionnel’ et SQL

par Paul Conte Mis en ligne le 22/02/2006 - Publié en Juillet 2005

En tant que développeurs iSeries, vous savez que SQL est désormais le seul langage stratégique de définition et d’accès aux bases de données d’IBM pour DB2 for iSeries. Dans l’ensemble, SQL est supérieur à l’approche « traditionnelle » de DDS pour la définition de données et les opérations d’I/O intégrées HLL. SQL est un langage standard compatible avec de nombreux outils et ressources de formation. Mieux encore, le nouveau support DB2 dans l’OS/400 rend SQL plus performant et SQL offre un large éventail de fonctions dont DDS ou l’I/O HLL sont dépourvus.Bien entendu, certaines fonctions habituelles sont absentes dans SQL (comme les fichiers multimembres) et, pour certains types d’accès aux bases de données, l’I/O classique demeure plus rapide que SQL. Sans entrer dans les détails, disons simplement que vous devriez généralement utiliser SQL, dans la mesure du possible, pour définir de nouveaux objets base de données et pour l’accès aux bases de données dans de nouvelles applications. Mais en tenant compte de certains cas exceptionnels où les bonnes vieilles méthodes resteraient de mise.

La question plus délicate est de savoir comment commencer à utiliser SQL avec une base de données existante qui comporte de nombreux fichiers définis par DDS et de nombreuses applications qui utilisent l’I/O HLL. Cet article examine de manière concise et rapide les problèmes de « coexistence » potentiels quand on utilise des méthodes traditionnelles et SQL dans le même site.

RPG ET L’IFS : FICHIERS STREAM BINAIRES

par Scott Klement Mis en ligne le 07/02/2006 - Publié en Juin 2005

Cet article est le quatrième de la série RPG et l’IFS. Le premier article (« Introduction aux fichiers stream », janvier 2005, ou www.itpro.fr Club Abonnés) expliquait les principes de base des fichiers stream – comment les ouvrir et comment les lire et y écrire. Le deuxième article (Fichier texte : une première », mars 2005 ou www.itpro.fr expliquait un style particulier de fichiers stream appelé fichiers texte. Le troisième article (« Fichier texte dans le monde », avril 2005 ou www.itpro.fr ) démontrait quelques utilisations de fichiers texte dans des applications de gestion. Le présent article explique les fichiers stream binaires : des fichiers stream qui contiennent des types de données autres que du texte.Sur l’iSeries, chaque objet disque a un type d’objet particulier, comme *FILE, *PGM, *DTAARA ou *SAVE. Cependant, les plates-formes comme Unix ou Windows n’ont que deux types d’objets disque : fichiers et répertoires. Ces fichiers, appelés fichiers stream, ne servent pas qu’aux données. Ils contiennent aussi des programmes exécutables, des images, du son, de la vidéo et tout ce que l’on peut imaginer d’autre. Les fichiers texte, comme ceux que j’ai présentés dans le précédent article, ne conviennent évidemment pas pour cela. On aura parfois besoin d’un fichier capable de stocker plus que du texte, et c’est là que les fichiers stream binaires ou (« binaires », en abrégé) entrent en scène.

News iSeries – Semaine 3 – 2006

Toutes les actualités de la semaine du 16 au 22 Janvier 2006

Lire l'article

News iSeries – Semaine 51- 2005

Toutes les actualités de la semaine du 19 au 25 Décembre 2005

Lire l'article

MS Analysis : hors des sentiers battus : partie 2

par Lionel Billon - Mis en ligne le 05/04/2006 - Publié en Février 2005

Outre les membres calculés, MS Analysis Services propose plusieurs mécanismes sophistiqués pour que vous puissiez surcharger les agrégations d’un cube. Dans le précédent article, nous avions parlé des Custom Members. A présent, nous allons aborder la notion de “Custom Rollup” et de Cellules calculées.Les notions de Membres calculés, Custom Member, “Custom Rollup” et Cellules calculées ont des points communs : elles permettent de surcharger les agrégations du cube et sont définis en MDX. Elles ont également des différences, dont voici un bref rappel :

- Le Membre Calculé est associé à une dimension, il permet d’ajouter un calcul MDX matérialisé sous forme d’un nouveau membre de cette dimension.

- Le Custom Member est lui aussi associé à une dimension. Il permet cependant d’externaliser le calcul MDX d’un membre calculé classique au sein d’une table relationnelle. L’avantage par rapport au membre calculé est donc de pouvoir bénéficier automatiquement de ce calcul dans l’ensemble des cubes utilisant la dimension hôte du "custom member", sans redéfinir le calcul. (Ce qui facilite grandement les tâches d’administration).

- Le “Custom Rollup” est également associé à une dimension, plus précisément à un niveau d’une dimension. Il s’applique à tous les membres du niveau sur lequel il est appliqué à l’exception des membres calculés. Tout comme le Custom Member, le “Custom Rollup” est réagrégé automatiquement.

- La Cellule Calculée est sans doute l’outil le moins connu et le moins utilisé de MS Analysis Services. Souple et versatile, la Cellule Calculée permet de définir un calcul s’appliquant à un sous ensemble de cube (tranche de cube) sans création de membre supplémentaire. La Cellule Calculée vient tout simplement remplacer la valeur affichée dans les cellules du cube comprises dans la tranche qu’elle couvre. Si les membres calculés peuvent être, dans une certaine mesure, récursifs, les cellules calculées sont les seules à pouvoir être exécutées plusieurs fois tout en pouvant accéder aux valeurs obtenues lors des passes précédentes. Ce qui peut être fort utile pour les calculs itératifs de type « Goal Seeking ». (Par exemple, dans l’utilisation d’un calcul cherchant le pourcentage de rétribution optimal pour les commerciaux. Le calcul pourrait évaluer plusieurs scénarios : Un premier test pourrait être effectué avec une rétribution de 10%, cependant si après rétribution la rentabilité n’est plus conforme aux objectifs, le calcul pourrait tester une rétribution de 5% et si nécessaire baisser la rétribution à 3%.)

Le RPG est-il soluble dans l’OPEN SOURCE?

par Jean Mikhaleff, Mis en ligne le 22/O3/2006 - Publié en Septembre 2005

Ces derniers temps, nous assistions à l’émergence de concepts nouveaux qui pourraient bien avoir des conséquences inattendues pour les développements traditionnels i5-iSeries. IBM distingue maintenant les développements à cycle long et les développements itératifs à cycle court des PME. L’architecture Modèle View Controler du couple RPG/5250 fait maintenant partie de l’informatique critique à cycle court héritée, donc susceptible d’être intégrée au web par des SOA ou Services Oriented Architecture. Pour faire simple : IBM reconnaît officiellement que le couple WebSphere/Java est inadapté aux développements à cycle court des PME. Nous allons donc assister à une recomposition profonde du paysage i5- iSeries, ce qui se traduira concrètement dans les prochains mois par l’adoption en natif des logiciels issus de l’Open Source, concurrents à des degrés divers du couple WebSphere/Java.Afin de mieux comprendre ce virage majeur, il est nécessaire de restituer le couple WebSphere/Java dans son contexte initial.

IBM a toujours été confronté aux mêmes problèmes internes. En résumé, IBM commercialise plusieurs systèmes d’exploitation qui partagent le même matériel. Par exemple, il n’y a plus aucune différence matérielle aujourd’hui entre un iSeries et un pSeries. Nous savons que demain, il en sera de même avec le zSeries. Tous ces systèmes d’exploitations se trouvent donc en concurrence directe dans une même boîte. Vous l’aurez compris, le souci premier des dirigeants d’IBM est d’éviter tout risque d’implosion.

Ainsi, sur le plan du marketing, les noms des trois principaux systèmes d’exploitation ont été remplacés par trois petites lettres minuscules encore rapetissées par la deuxième lettre S majuscule rapidement suivi d’ « eServer » pour ceux qui auraient tout de même remarqué une différence cachée comme dans le jeu des 7 erreurs. La lettre minuscule la plus maigrelette de l’alphabet a été réservée au système d’exploitation qui surclasse les autres de la tête et des épaules. Ainsi, lorsque dans un article un auteur veut mettre en avant le successeur de l’AS/400, il écrit « i5-iSeries » afin de mettre deux fois les points sur les i.

Dans le même ordre d’idées, IBM manie l’abstraction publicitaire avec élégance et non sans une pointe d’humour. Il est certain que les concepts d’ « on demand » et « de réactivité » vus à la télé sont assez neutres pour ne peiner personne, cependant seuls quelques rares élus peuvent encore y deviner un produit sous-jacent qui serait ainsi promu.

Pour couronner le tout, IBM a placé un serveur de traitement métaphysique et un langage universel : le fameux couple WebSphere/Java pour assurer le salut de tous. Une « roadmap » ou feuille de route fléchée nous montre la voie.

En résumé, ceux qui triment depuis plus de 20 ans avec le couple 5250-RPG devraient arriver un jour, en passant par des étapes détournées, au couple ultime WebSphere/Java. Mais actuellement les deux extrémités de la flèche, campées sur leurs positions respectives, se regardent en chiens de faïence.

Cependant, il faut reconnaître qu’avec le couple WebSphere/Java, des sociétés ont connu quelques très beaux succès pour les logiciels à cycle de développement long. Ce « eServeur » de traitement greffé, qui recouvre les 3 petites lettres des anciens systèmes d’exploitation, a sans doute permis à IBM d’étouffer ses problèmes internes récurrents.

Mais IBM a-t-il résolu pour autant les problèmes des clients ? Sans vouloir trop entrer dans les détails techniques ce qui nous éloignerait de notre propos, disons pour simplifier que l’architecture JSP modèle II tourne résolument le dos au modèle « Machine View Controler » et que Java n’est pas plus fait pour les logiciels de gestion itératifs à cycle de développement court qu’une pelle pour enfoncer un clou, de sorte que les PME n’ont pas plus envie d’y aller que l’auteur de ces lignes de se faire moine un jour.

Plus personne de sérieux pense que les PME vont migrer un jour vers le couple WebSphere/Java, exception faite des logiciels à cycle de développement long. Pou

Remplacer un fichier physique DDS par une table SQL

par Dan Cruikshank Mis en ligne le 22/02/2006 - Publié en Juillet 2005

L’utilisation de SQL pour définir des fichiers base de données iSeries présente plusieurs avantages, dont

- une fonctionnalité absente dans DDS (Data Description Specifications)

- l’utilisation d’un langage standard

- la performance

Considérations technologiques pour les applications Java de type Web

par Don Denoncourt Mis en ligne le 07/02/2006 - Publié en Juin 2005

Avant d’embarquer votre site dans le développement d’une application Java de type Web, songez à utiliser diverses technologies Java côté serveur : en particulier HTML, JavaBeans, Java Server Pages (JSP) et les servlets. Vous avez probablement aussi entendu parler de Struts et du modèle de conception MVC (Model/View/ Controller), mais que savez-vous sur JavaScript, JSP Standard Tag Library (JSTL) et la dernière trouvaille de Sun, JSF (JavaServer Faces) ? Cet article vous permettra de choisir la combinaison technologique la mieux adaptée à votre application.

Les actualités de la semaine 3 – Windows IT Pro – 2006

Toutes les actualités du 16 au 22 Janvier 2006

Lire l'article

Comment configurer le nouveau pare-feu de Windows XP SP2 pour éviter les problèmes d’accès à iSeries?

par Michael Otey Mis en ligne le 21/12/2005 - Publié en Avril 2005

Dans le monde en réseau d’aujourd’hui, rien n’est jamais simple. Windows XP Service Pack 2 (XP SP2) n’échappe pas à la règle. Certes, il améliore nettement la sécurité des systèmes. Mais il peut aussi causer quelques problèmes aux applications, particulièrement à celles qui s’appuient sur les communications externes, comme iSeries Access. Dans cet article, nous voyons comment les changements de XP SP2 peuvent perturber certaines fonctions d’iSeries Access, et je montre comment configurer XP SP2 pour contourner ces difficultés.

Synchronisation à la demande

par Gary Zaika - Mis en ligne le 05/04/2006 - Publié en Février 2005

Après l’attaque du World Trade Center, le 11 septembre 2001, nombre d’organisations ont reconsidéré leur approche de la gestion et de la protection des données d’entreprise stratégiques. La mise en place d’un centre de traitement distant avec un deuxième ensemble de bases de données et de serveurs d’applications est devenue une pratique courante. Les entreprises ont accepté de supporter le coût du personnel et des centres de traitement supplémentaires, ainsi que des modifications dans la conception des applications afin de pouvoir basculer les opérations rapidement vers un autre emplacement en cas de sinistre. Par exemple, après les attaques du 11 septembre, une grande banque pour laquelle j’ai travaillé récemment comme consultant Microsoft Consulting Services a commencé à demander la configuration suivante, à savoir la possibilité d’exécuter toutes les applications cruciales à partir de l’un ou l’autre de deux sites distants de plusieurs centaines de kilomètres, sans induire une interruption du fonctionnement supérieure à 2 heures.Ces exigences économiques plus strictes constituent un défi pour les architectes de bases de données. La majorité des bases de données des organisations ne cessent de croître, mais les fenêtres admissibles pour la maintenance et les interruptions de fonctionnement sont réduites au minimum. Les bases de données doivent offrir une disponibilité maximale et être prêtes à fonctionner dans des environnements distribués, et les données des bases de données principales (l’éditeur ou publisher) et secondaires (l’abonné ou subscriber) doivent rester synchronisées en permanence.

Plusieurs solutions prennent en charge la haute disponibilité pour les bases de données SQL Server 2000 réparties sur différents sites, notamment l’envoi des journaux, les solutions matérielles et logicielles tierce partie telles que les clusters géographiques ou la solution de réplication distante du stockage SRDF d’EMC, ou encore la réplication transactionnelle. Dans la plupart des solutions de haute disponibilité, l’abonné est partiellement ou complètement indisponible pendant la synchronisation des données. Par exemple, dans le cas de l’envoi des journaux, la base de données de l’abonné est accessible en lecture seule uniquement si aucun nouveau journal des transactions n’est appliqué. Avec la solution matérielle SRDF onéreuse, la base de données de l’abonné n’est jamais disponible ; elle ne le devient que pour la restauration des données en cas d’arrêt de la base de données de l’éditeur. Seule la réplication transactionnelle permet d’utiliser pleinement la base de données de l’abonné en permanence. Cette solution est disponible dans toutes les éditions de SQL Server, d’où la possibilité d’éviter les dépenses supplémentaires liées à l’achat de logiciels tierce partie, tout en exploitant au maximum les plates-formes matérielles en place. C’est la raison pour laquelle de nombreuses entreprises ont retenu la réplication transactionnelle comme solution de haute disponibilité.

Néanmoins, cette approche ne résout pas automatiquement le problème de la synchronisation des données. La mise en place et la gestion de cette solution requiert des processus métier performants et une équipe de DBA particulièrement compétents. Nous allons, dans cet article, examiner le problème de disponibilité élevée auquel la banque pour laquelle j’ai travaillé a été confrontée lors de la mise en oeuvre de la réplication transactionnelle et de la synchronisation permanente des données. Nous verrons également comment j’ai résolu le problème en employant une nouvelle méthode que j’ai appelée « réplication forcée ».

News Exchange : Semaine 11 – 2006

Toutes les actualités de Mars 2006 pour Exchange Server

Lire l'article

Les nouveautés de la semaine 8 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 20 au 26 Février 2006

Lire l'article

News Exchange : Semaine 5 – 2006

Toutes les actualités de Février 2006 pour Exchange Server

Lire l'article

Les nouveautés de la semaine 3 – Windows IT Pro – 2006

Tous les nouveaux produits du 16 au 22 Janvier 2006

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise