Maîtriser les stratégies de groupe

par Kathy Ivens - Mis en ligne le 22/02/06 - Publié en Octobre 2004

L’administration d’un environnement Windows est une tâche ardue. Des fonctions comme les stratégies de groupe, qui permettent aux administrateurs de contrôler les clients d’un domaine (ordinateurs et utilisateurs), sont fort utiles. Mais nombreux sont les administrateurs qui n’appliquent les stratégies de sécurité qu’après que certains événements les y obligent. Exemple d’un tel événement : un utilisateur qui bouleverse complètement la configuration de l’ordinateur ou qui modifie un paramètre en entraînant des problèmes pour l’ensemble du domaine.Quand un administrateur applique des stratégies au coup par coup, il s’en suit souvent un magma de nombreuses stratégies. Un trop grand nombre de stratégies peut augmenter le temps de connexion des machines client, au grand dam des utilisateurs. Cela peut aussi entraîner des conflits de stratégie présentant une double inconvénient : certains utilisateurs ne peuvent pas effectuer correctement leur travail et d’autres peuvent effectuer, à tort, des tâches qui affectent le domaine. On établit alors à la hâte une stratégie de plus pour corriger l’erreur, ce qui ne fait qu’aggraver la situation.

On peut bien entendu établir des stratégies de manière parfaitement ordonnée. En anticipant et en faisant le nécessaire pour réduire le nombre de stratégies nécessaires, vous pouvez éviter beaucoup des pièges qui guettent les administrateurs dans l’application des stratégies.

Trucs & Astuces : La commande Netsh

Les trucs & astuces de la semaine du 30 janvier au 5 février 2006

Lire l'article

News iSeries – Semaine 2 – 2006

Toutes les actualités de la semaine du 9 au 15 Janvier 2006

Lire l'article

Les services Web peuvent-ils vous servir?

par Aaron Bartell - Mis en ligne le 07/12/2005 - Publié en Mars 2005

Vous vous demandez peut-être

« Pourquoi parle-t-on autant des

services Web dans le monde de la

technologie ? Après tout, il y a belle

lurette que nous faisons du développement

orienté service modulaire et

que nous nous connectons à

d'autres systèmes distants. Il y a tellement

de moyens différents de

communiquer avec l'iSeries (DDM,

DRDA, FTP, ODBC, JDBC, « raw sockets

»). Devons-nous vraiment nous

encombrer d'une technologie de

plus ? Pourquoi ne pas simplement

adopter l'une des méthodes de communication

existantes et continuer à

progresser ? Pourquoi les services

Web ? Pourquoi maintenant ? Pourquoi

toutes ces nouvelles technologies

et nouveaux standards déroutants

? »

Protection de l’IFS contre les virus

par Phil Coulthard, Mis en ligne le 12/04/2006 - Publié en Novembre 2005

Pendant longtemps, les utilisateurs iSeries ont fait confiance à i5/OS pour repousser les virus, les chevaux de Troie et autres vers, qui assaillent les systèmes Microsoft Windows. Et cela, en grande partie grâce à l’architecture d’authentification basée sur la capacité i5/OS. Bien que cette architecture soit très « mature » (ses origines remontent au S/38 dans les années 1970) et présente parfois quelques faiblesses (que l’IBM traite rapidement), aucun virus n’est jamais parvenu à infecter un programme ou objet natif iSeries.En i5/OS, un objet fichier ne peut pas imiter un programme exécutable et un programme ne peut pas modifier le code binaire d’un autre : une fois créé, un programme est immuable. De plus, les programmes ne peuvent accéder aux objets que par des interfaces sûres et bien définies, et pas directement par l’intermédiaire d’une adresse mémoire ou disque. En matière d’objets natifs, i5/OS rend inopérantes les techniques habituelles des auteurs de virus.

Dans ce propos, le terme vedette est l’adjectif « natif ». La robuste sécurité objet de l’iSeries ne s’étend pas jusqu’aux portions de l’IFS (integrated file system) – particulièrement les portions présentes dans les répertoires racine accessibles à distance par des postes de travail et des serveurs Windows porteurs de virus. Quand un système distant accède à l’IFS, il a le pouvoir d’infecter les fichiers IFS avec un code viral. Les systèmes non infectés qui liront ultérieurement les fichiers infectés pourront eux-mêmes être contaminés. Un virus peut ainsi se répandre dans un réseau d’entreprise en quelques minutes, causant des dégâts incalculables.

Jusqu’à la V5R3, la seule protection antivirus pour l’IFS était constituée de packages antivirus de type PC qui scrutaient la racine IFS à distance, en la traitant simplement comme un autre lecteur disque de PC. Malheureusement, pour pouvoir faire cela, le PC chargé du scanning doit posséder tous les droits objet sur l’IFS : un gros risque pour la sécurité. Le scanning proprement dit doit lire tout le contenu de l’IFS initialement, avec pour résultat de gros volumes de trafic réseau. Et, bien que les scans suivants puissent être limités aux seuls fichiers modifiés depuis le dernier scan, rien ne garantit qu’une infection ne surviendra pas et ne se répandra pas entre les scans.

Avec la V5R3, IBM fait bénéficier i5/OS de la puissance du scanning de virus natif. Moyennant de nouveaux attributs de répertoire et de fichier, valeurs système et programmes de sortie, l’iSeries fournit désormais des points de connexion pour les programmes antivirus tiers qui assurent la protection en temps réel de l’IFS, éliminant le risque d’infection entre des scans. Et comme la protection antivirus est native, elle ne gonfle pas le trafic sur le réseau. Mieux encore, les extensions antivirus i5/OS sont à la disposition de tous : développeurs antivirus commerciaux et non commerciaux. Il sera donc possible de porter un scanner antivirus open-source sur l’iSeries.

Il faut noter que la validation du scanning de virus V5R3 n’inclut pas le logiciel de scanning de virus et de réparation proprement dit. Il faut l’obtenir auprès d’un fournisseur tiers ou écrire le vôtre. Il existe un produit commercial disponible dès à présent – livré, en fait, dans le cadre de la V5R3 – qui permet de bénéficier immédiatement de la protection antivirus natif : StandGuard AV for V5R3 de Bytware. Il est fort probable que d’autres produits antivirus apparaîtront à l’avenir. Pour bien évaluer de tels produits, ou peut-être pour écrire le vôtre, vous devez comprendre les mécanismes de scan de virus de la V5R3.

Heureusement, les améliorations sont simples et vous les assimilerez rapidement. Il y a deux nouveaux attributs de fichier/répertoire, deux nouvelles valeurs système, et deux nouveaux points de sortie de programme. Quand vous

Sauvegarder et restaurer une base Exchange

par Pascal Creusot - Mis en ligne le 29/03/06 - Publié en Mars 2005

La messagerie est devenu au fil du temps un outil capital pour ne pas dire indispensable pour la vie de toutes les entreprises. De nombreux collaborateurs stockent leurs données au sein de la messagerie, et les messages échangés peuvent représenter des affaires ou des transactions pouvant atteindre des sommes importantes. Dans ce contexte, la sauvegarde et la restauration des données de la messagerie représentent donc un enjeu important pour les entreprises.

Impression

par Dan Riehl, Mis en ligne le 15/O3/2006 - Publié en Septembre 2005

PAA (Program Adoption of Authority) est une technique qui permet d’élever temporairement les autorités de certains utilisateurs pour leur permettre des actions normalement interdites par leur autorité naturelle. Par exemple, supposons que vous vouliez que les gens du help desk puissent redéfinir le mot de passe de l’utilisateur. C’est une fonction sensible pour laquelle le personnel du help desk a besoin de niveaux d’autorité supérieurs (*ALLOBJ, *SECADM, par exemple). Mais si vous octroyez ces hauts niveaux d’autorité aux profils utilisateur des servants du help desk, ils pourront en permanence toucher à vos données sensibles, une situation pour le moins dangereuse.Il faut dans ce cas un petit programme aux fonctions limitées permettant à de tels utilisateurs d’adopter la puissante autorité dont ils ont besoin pour réinitialiser le mot de passe. Dès que le programme adoptant se termine, le haut niveau d’autorité disparaît. C’est exactement ce qu’accomplit PAA.

PAA est une fonction utile que vous auriez tort d’ignorer. Tout en sachant que, dans de mauvaises mains, PAA peut servir de porte dérobée pour obtenir de hauts niveaux d’autorité sans la supervision et le contrôle appropriés.

Lors de mes évaluations des vulnérabilités sur OS/400, j’ai souvent constaté qu’un programme adoptant un haut niveau d’autorité avait été subrepticement créé sur le système et utilisé comme méthode d’infiltration d’un système de sécurité par ailleurs bien conçu. Grâce à l’un de ces programmes adoptants, un utilisateur avisé peut facilement s’octroyer l’autorité d’un utilisateur puissant, comme QSECOFR, et devenir virtuellement QSECOFR chaque fois qu’il le désire.

News iSeries – Semaine 7 – 2006

Toutes les actualités de la semaine du 13 au 19 Février 2006

Lire l'article

La programmation CGI et l’iSeries

par Bradley V. Stone Mis en ligne le 31/01/2006 - Publié en Juin 2005

Voilà plusieurs années déjà que la programmation CGI (Common Gateway Interface) se pratique sur l’iSeries. Depuis au moins la V3R2, IBM fournit des API grâce auxquelles les programmeurs peuvent créer des pages Web entièrement fonctionnelles, sans recourir à des solutions coûteuses et exigeantes en ressources.

Aujourd’hui plus que jamais, les entreprises recherchent le meilleur moyen de proposer des applications Web interactives à leurs clients et utilisateurs. Le choix est vaste, le marketing vante certains produits, et il s’en suit que la plupart des sites passent souvent à côté de la meilleure solution.

En utilisant les API déjà disponibles sur l’iSeries, directement ou par l’intermédiaire d’un utilitaire tierce partie, les programmeurs iSeries s’aperçoivent que la technologie la mieux adaptée à leur cas est précisément celle qu’IBM songe à supprimer.

Trucs & Astuces : iSeries Access for Windows

Les trucs & astuces de la semaine du 9 au 15 Janvier 2006

Lire l'article

Publication de SQL Server dans Active Directory

par Chad Miller - Mis en ligne le 07/12/2005 - Publié en Décembre 2004

Vous avez peut-être remarqué la présence de l'onglet Active Directory dans la boîte

de dialogue SQL Server Properties de la console Enterprise Manager et vous vous

être peut-être interrogé sur le rapport existant entre Active Directory (AD) et SQL

Server ainsi que sur l'avantage d'ajouter SQL Server avec ses bases de données à

AD. Les services réseau tels que les serveurs de fichiers et d'impression se servent

d'Active Directory pour publier et stocker des informations relatives aux ressources

qu'ils proposent. Celui-ci contient une liste des comptes utilisateur et un annuaire

des ressources réseau disponibles.

Conseils et astuces pour PDM et SEU

par Jef Sutherland, Mis en ligne le 05/04/2006 - Publié en Octobre 2005

Même après plusieurs années d’utilisation d’une application, celle-ci recèle peut-être des fonctions inutilisées et susceptibles de l’améliorer. J’imagine que les développeurs compétents en PDM et SEU ont trouvé la plupart de ces fonctions cachées. Si vous n’avez pas encore confié votre développement à WDSc (WebSphere Development Studio Client), le moment est peut-être venu d’explorer quelques trésors cachés de PDM et de SEU. Examinons donc quelques astuces et techniques qui réjouiront même les programmeurs les plus chevronnés.

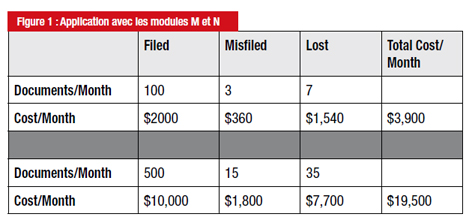

Application iSeries : modularisation

par Sharon L. Hoffman, Mis en ligne le 29/O3/2006 - Publié en Octobre 2005

La modularisation, ou programmation modulaire, organise le code en composantes fonctionnelles assorties d’interfaces clairement définies. C’est ainsi qu’avec ILE RPG, on peut organiser le code en membres /Copy, sous-routines et procédures appelables, ainsi qu’en modules, programmes de service et objets programme, pour s’en tenir aux principaux. Si l’on pratique la programmation modulaire, les changements d’une composante ont peu ou pas d’effet sur les autres parties d’une application. Un bon code modulaire facilite donc la modification des applications quand les exigences de l’entreprise changent. Mais la modularisation permet également de mélanger et de combiner des langages, en choisissant le meilleur outil pour chaque tâche. Enfin, elle est le premier pas important dans des projets comportant des interfaces de type navigateur et pratiquant l’extraction de données sur plates-formes hétérogènes.D’une manière générale, plus le code est modulaire et plus il est facile à maintenir. Mais il arrive parfois que les avantages engendrés par la segmentation du code soient contrebalancés par la complexité de la communication entre les composantes. On admet généralement qu’un code à couplage étroit est plus performant que des modèles plus modulaires. Or, une application modulaire bien conçue peut s’avérer plus performante, particulièrement dans un contexte réseau. Par conséquent, pour trouver la meilleure solution pour une situation donnée, il faut mettre dans la balance ces facteurs ainsi que les compétences des développeurs et la structure des applications existantes.

Pour vous aider à prendre ces décisions, la section suivante explore les techniques de modularisation en RPG et SQL applicables à un environnement applicatif iSeries classique. (Bien qu’il ne soit question ici que de RPG, les concepts valent aussi pour Cobol, CL et autres langages ILE.)

Gestion des files d’attente de messages Exchange Server 2003

par Mike Daugherty - Mis en ligne le 15/03/06- Publié en Janvier 2005

Tous les environnements Exchange Server 2003 sont constitués d’un ensemble de processus coopératifs, fonctionnant sur différents systèmes. Lors du transfert d’un message d’un processus à un autre, Exchange place souvent lesdits messages en file d’attente jusqu’à ce que le processus destinataire puisse le traiter. Par exemple, le serveur virtuel SMTP Exchange peut mettre en file d’attente les messages jusqu’à ce que le serveur virtuel effectue la recherche dans l’annuaire ou que le moteur de routage détermine le prochain saut (ou tronçon) approprié pour le message. Parfois, les processus émetteur et destinataire sont situés sur le même système, parfois ils résident sur des systèmes distincts. Tous les connecteurs, tels que ceux pour IBM Lotus Notes, Novell GroupWise, SMTP et X.400, placent en file d’attente les messages jusqu’à ce qu’Exchange établisse les connexions réseau avec les processus de messagerie s’exécutant sur d’autres systèmes.Microsoft a amélioré l’affichage des files d’attente pour Exchange 2003 en supprimant le besoin de se placer sous chaque serveur virtuel pour visualiser ses files d’attente. Le Gestionnaire système Exchange (ESM, Exchange System Manager) de la version 2003 inclut un affichage commun permettant de gérer facilement les files d’attente et les messages qu’elles contiennent. Vous pouvez employer l’affichage de file d’attente pour les serveurs virtuels SMTP et les connecteurs Exchange.

Le fait d’employer l’Analyseur de performances (Performance Monitor) afin de suivre le nombre d’entrées dans les files d’attente constitue l’une des meilleures méthodes pour détecter les problèmes potentiels de transport des messages. Lorsque l’Analyseur de performances indique qu’une file d’attente est plus volumineuse que ce qu’elle est censée être, vous pouvez recourir à ESM pour visualiser les messages qu’elle contient et déterminer, le cas échéant, s’il faut agir afin de remédier au problème. Les raisons pour lesquelles une file d’attente peut être plus volumineuse que prévu sont multiples : un message de très grande taille peut être en tête de file bloquer les autres jusqu’à ce qu’il soit remis, le message en tête de file d’attente peut avoir un problème qui empêche sa remise ou vous pouvez avoir tout simplement une augmentation temporaire du trafic des messages. Tant que vous n’avez pas examiné les entrées dans la file d’attente, vous ne pouvez pas déterminer la source du problème. Si celui-ci est dû à un message en particulier, vous pouvez le supprimer de la file d’attente et le renvoyer à l’expéditeur avec un rapport de non-remise (NDR).

N’attendez cependant pas d’avoir un problème pour examiner les files d’attente de messages. Une file d’attente sauvegardée peut être un indicateur préalable d’un problème système ou réseau important. Lorsque l’état d’une file d’attente ou d’un message indique un problème possible, les informations de file d’attente peuvent vous aider à identifier la source de l’incident. Nous allons, dans cet article, examiner les types de files d’attente de messages Exchange 2003, les outils disponibles pour surveiller et gérer les files d’attente, ainsi que la manière d’utiliser ces outils afin d’identifier et de résoudre les problèmes courants associés aux messages en file d’attente.

Archive Manager 3.0

Quest Software, Inc. annonce la disponibilité de Archive Manager 3.0, une nouvelle solution d’archivage intelligent des courriers électroniques basée sur la technologie de AfterMail Limited, éditeur récemment racheté par Quest Software.

Archive Manager 3.0 capture, indexe et archive les données de messagerie, facilitant la gestion des boîtes aux lettres, le partage des connaissances et la mise en conformité avec les obligations réglementaires de traçabilité et d’auditabilité des correspondances.

Lire l'article

Un bref coup d’oeil aux interfaces utilisateur

par Jef Sutherland Mis en ligne le 31/01/2006 - Publié en Juin 2005

A combien d’interfaces utilisateur (UI, user interfaces) avez-vous affaire chaque jour ? Réveils, montres, cafetières, fours à micro-ondes, téléphones, répondeurs, claviers d’accès et voitures, ne sont que quelques-uns des appareils munis d’interfaces qu’on utilise quotidiennement sans y prêter attention. Et ce avant même de nous asseoir à notre bureau, d’allumer l’ordinateur et de regarder l’écran.

La manière dont les dispositifs électroniques présentent l’information aux utilisateurs décide souvent du destin et de l’utilité de l’appareil. Il en va de même pour nos applications.En tant que développeurs, nous pouvons avoir la meilleure logique et les meilleures routines de traitement sous l’interface utilisateur, mais si celle-ci n’obtient pas la bonne information de nos utilisateurs ou, à l’inverse, ne la leur présente pas de manière claire et compréhensible, l’investissement applicatif est gaspillé. Parce qu’elle est primordiale, l’interface utilisateur ne doit pas être prise à la légère.

Nouveaux Produits Exchange – Semaine 2 – 2006

Les nouveaux produits de Janvier 2006 pour Exchange Server

Lire l'article

MS Analysis Services : Hors des sentiers battus

par William Sheldon - Mis en ligne le 07/12/2005 - Publié en Décembre 2004

PARTIE I : LES « CUSTOM MEMBERS »

MS Analysis Services recèle un grand nombre de fonctionnalités avancées.

Certaines peuvent sembler gadget de prime abord mais s'avèrent en fait particulièrement

utiles dans la pratique.

Cette série d'articles s'adresse en priorité à ceux d'entre vous qui utilisent déjà

MS Analysis Services et qui souhaitent élargir

leur connaissance du produit. Il permettra

également à ceux qui découvrent

l'OLAP avec les technologies Microsoft de

se familiariser avec de nouveaux concepts.

Il ne s'agit pas bien entendu d'un exposé

complet sur les fonctionnalités avancées

de MS Analysis Services (la documentation

en ligne livrée avec le produit est

faite pour cela) mais d'un retour d'expérience

sur l'utilisation concrète de certaines fonctions clés du produit qui sont souvent

sous-estimées ou tout simplement méconnues.

Expressions régulières en RPG

par Craig Caulfield, Mis en ligne le 05/04/2006 - Publié en Octobre 2005

Dans le site où je travaille, nous recevons un fichier ordinaire quotidien de notre banque, contenant les dépôts directs des clients. Nous devons ensuite les imputer à leurs comptes. Les clients donnent l’un parmi plusieurs numéros de référence pour identifier leurs dépôts, mais il n’y a pas de validation au guichet. De ce fait, les numéros de référence se présentent avec ou sans espaces, tirets ou autres caractères, et divers types de formatage.Plutôt que de traiter spécifiquement chaque possibilité, nous utilisons simplement deux expressions régulières pour capturer et envoyer le gros des transactions pour traitement automatique. Nous ne confions au traitement manuel que les transactions non identifiables. Le code de pilotage est serré, élégant et facile à maintenir.

Les développeurs en Linux, Unix et Perl savent depuis longtemps tirer parti de la puissance des expressions régulières. En revanche, le RPG n’a pas d’équivalent et affiche des possibilités de traitement de texte limitées. Mais comme le RPG peut appeler des méthodes Java, on n’a pas vraiment besoin d’une fonction RPG intégrée. Les programmes qui traitent notre fichier bancaire s’inspirent des méthodes de Regexp, une implémentation d’expression Java opensource provenant de l’Apache Software Foundation. On pourrait d’ailleurs utiliser tout aussi bien un certain nom d’autres classes open-source ou commerciales. Regexp n’est qu’un exemple des nombreuses implémentations open-source Java dans lesquelles les développeurs RPG peuvent puiser pour enrichir leurs programmes AS/400 et iSeries.

Donc, cet article a deux objets : généralement, montrer comment RPG peut puiser dans la mine des fonctionnalités offertes par des bibliothèques Java tierce partie et, spécifiquement, démontrer comment une bibliothèque de ce genre peut offrir le traitement d’expressions régulières au RPG.

Travailler avec des liens

par Scott Klement, Mis en ligne le 29/O3/2006 - Publié en Septembre 2005

Vous connaissez sûrement le terme « lien » (link). L’OS/400 fournit une commande WRKLNK (Work Object Links) pour travailler avec les objets de l’IFS (integrated file system) et une commande RMVLNK (Remove Link) pour supprimer des fichiers dans l’IFS. Que signifient les liens (links) pour IBM ? Comment pouvons-nous les utiliser dans des programmes RPG ? Cet article se propose de répondre à ces questions.

Si vous avez suivi cette série, vous savez que j’ai créé un membre source IFSIO_H qui contient les prototypes, constantes et structures de données nécessaires pour utiliser les API IFS. Comme pour les articles précédents, on peut télécharger ce membre source, ainsi que le code exemple du présent article sur www.itpro.fr Club Abonnés, iSeries News, mois concerné.

Plusieurs figures de cet article font référence à une sous-procédure appelée ReportError(). Par manque de place, je ne l’ai pas incluse ici. Cependant, ReportError() accompagne les exemples de code téléchargeable de cet article. Pour plus d’informations sur cette sous-procédure, veuillez lire le premier article de cette série « Introduction aux fichiers Stream » iSeries News, janvier 2005.

Les plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise