Les actualités de la semaine 15 – Windows IT Pro – 2006

Toutes les actualités du 10 au 16 Avril 2006

Lire l'article

La V5R4 donne un coup de fouet à SQL

La plupart des nouvelles releases de DB2 UDB for iSeries incluent des améliorations progressives de SQL, comme de nouveaux types de données et de nouvelles fonctions intégrées. La V5R4 n’est pas différente à cet égard et présente de nouvelles fonctions intégrées pour le cryptage Triple DES, le traitement des dates et les fonctions d’échantillonnage. Par Kent Milligan - Dossier publié en Mai 2006

Les fonctions de SQL V5R4 dont il est question ici exigent le SQE (SQL Query Engine). Par conséquent, si votre environnement ou votre requête SQL contient un attribut non reconnu par SQE et si vous essayez d’utiliser l’une de ces nouvelles fonctions SQL, DB2 UDB signalera une erreur.

Voici quelques-uns des facteurs qui empêchent SQE d’honorer une requête SQL :

• Utilisation de

• Séquence de tri en langue nationale

• UDTF (user-defined table function)

• Références de fichier logique sur

• Fichiers logiques select/omit définis sur la table sousjacente

Pour plus de détails sur le support SQE, visitez www.ibm.com/iseries/db2/sqe.html.

Lire l'article

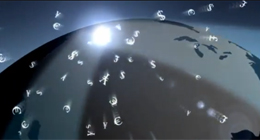

La synchronisation d’annuaires avec MIIS et IIFP

par Rémi Wuillemin, Mis en ligne le 13/09/06 - Publié en Septembre 2005

Aucun secteur d’activité n’y échappe, le jeu des fusions et des acquisitions est devenu le lot commun des toutes les entreprises. L’un des enjeux les plus importants est la rapidité avec laquelle les équipes qui n’avaient pas l’habitude de travailler ensemble peuvent collaborer main dans la main.

La messagerie est en toute logique la première étape de la mise en place de ce travail collaboratif. Les utilisateurs des deux entreprises doivent pouvoir se ‘voir’ au travers de leur client de messagerie respectif.L’Identity Integration Feature Pack (IIFP) est un add-on de Windows Server 2003 Enterprise qui permet de facilement mettre en place des synchronisations d’annuaire.

Les prochains paragraphes traitent uniquement de cet outil jusqu’au dernier qui présentera son grand frère : Microsoft Indentity Integration Server.

Solutions de protection de données

Barracuda Networks, fournisseur d'appliances de sécurité destinées aux entreprises, annonce la signature d'un nouveau contrat de distribution avec le grossiste importateur Exer Datacom en France.

Aux termes de ce contrat, Exer Datacom, spécialiste de la sécurisation des réseaux à valeur ajoutée, ajoute les solutions de protection de données Barracuda Networks.

Lire l'article

Améliorer et ajuster la performance de l’IFS, 2e partie

par Richard Theis, Mis en ligne le 14/06/2006 - Publié en Février 2006

L’IFS est un système de fichiers solide, évolutif, fiable et hautement disponible. Peut-il aussi être très performant? Si vous pensez que non, lisez ce qui suit car vous pourriez bien trouver quelques conseils qui modifieront votre opinion. Et même si vous répondez oui, il se pourrait bien que quelques-uns des conseils, pas tellement connus, de cet article contribuent à affiner la performance de l’IFS.Cet article est le second d’une série de deux contenant des conseils et des astuces visant à améliorer et à régler finement les performances de l’IFS. Cet article donne des conseils visant la performance des fichiers stream, tandis que le précédent (« Améliorer et ajuster la performance de l’IFS, 1ère partie », novembre 2005, ou www.itpro.fr Club abonnés) s’intéressait aux performances générales et aux répertoires. D’une manière générale, les conseils des deux articles vont du général au spécifique et devraient améliorer le fonctionnement de l’IFS tant sur le plan global que sur celui des applications. Cependant, pour tenir compte de certaines réserves en matière de performances, veuillez lire l’avertissement à la fin de cet article.

On sait que l’IFS comprend 10 systèmes de fichiers uniques. Mais, en matière de performance générale de l’IFS, les systèmes de fichiers racine (/), QOpenSys et définis par l’utilisateur (UDFS, user-defined file systems) sont généralement impliqués. Par conséquent, dans cet article et dans le précédent, les conseils et le terme « systèmes de fichiers » s’appliquent à ces trois systèmes.

Les objets fichier stream contiennent la plupart des données du système de fichiers. Les conseils visant à améliorer les performances des répertoires, dans la 1ère partie de cet article, devraient vous aider à obtenir beaucoup plus rapidement les données de vos fichiers stream. Les conseils suivants optimiseront l’utilisation de vos données de fichiers stream.

News Exchange : Semaine 21 – 2006

Toutes les actualités du 22 au 28 Mai 2006 pour Exchange Server

Lire l'article

Analyseur de bonnes pratiques pour Exchange Server

La version 2.6 (v2.6.7812.3) de l'analyseur de bonnes pratiques pour Exchange Server est désormais disponible sur le site de l'éditeur.

Pour le moment il n'est disponible qu'en anglais et n'est supporté que pour les versions US du produit. Pour les versions locales, c'est toujours la version précédente qui s'applique (v2.5.7720.2).

Lire l'article

Utilisation pratique de XML dans l’environnement iSeries

par Charles Caplan, Mis en ligne le 03/05/2006 - Publié en Décembre 2005

Depuis 1998, le W3C (World Wide Web Consortium) recommande XML. Depuis lors, celui-ci a connu un tel succès que tout développeur doit connaître au moins un aspect de l’univers XML pour accomplir sa mission.

On a souvent dit que le grand mérite des standards est la richesse du choix qu’ils proposent. Et c’est bien le cas de XML. Heureusement, l’iSeries est capable de traiter de nombreuses technologies liées à XML dans plusieurs langages de programmation.Je montre ici quelques utilisations de XML sur l’iSeries. Ces techniques visent à vous simplifier la vie et à faciliter le partage des données sur différents systèmes. Cet article n’est absolument pas exhaustif en la matière et je vous invite à chercher par vous-même d’autres usages de XML sur l’iSeries. Je suis sûr que vous trouverez quelque chose de nouveau, pour votre profit.

Les nouveautés de la semaine 15 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 10 au 16 Avril 2006

Lire l'article

Quelques conseils pour sécuriser IIS

La virtualisation des serveurs Exchange

par Pascal Creusot, Mis en ligne le 13/09/06 - Publié en Septembre 2005

La virtualisation des serveurs est un thème de plus en plus présent au sein des discussions des responsables informatiques. En effet, cette technologie annonce de nombreux avantages et atouts. Cela semble souvent trop beau pour être vrai. Il faut donc aussi savoir quels sont les avantages, mais aussi les risques et les contraintes de ces technologies, comme nous allons le décrire dans ce dossier.

News Exchange : Semaine 25 – 2006

Toutes les actualités du 19 au 25 Juin 2006 pour Exchange Server

Lire l'article

News iSeries – Semaine 23 – 2006

Toutes les actualités de la semaine du 5 au 11 Juin 2006

Lire l'article

Faire fonctionner NTBackup

par Bill Stewart - Mis en ligne le 31/05/06 - Publié en Janvier 2005

Tout scénario de reprise de données fait une part importante aux sauvegardes programmées. Dans Windows 2000 et versions ultérieures, l’utilitaire NTBackup est intégré au service Removable Storage et à Task Scheduler, pour simplifier la gestion des supports et automatiser les sauvegardes sans assistance. C’est sans aucun doute une amélioration par rapport à l’utilitaire NTBackup de Windows NT Server 4.0, démuni de telles fonctions.Bien que NTBackup, le service Removable Storage et Task Scheduler soient documentés séparément dans le système d’aide en ligne Windows, les interactions entre ces outils ne sont pas expliquées avec suffisamment de clarté. NTBackup est simple à utiliser en mode interactif, mais beaucoup d’utilisateurs ont eu du mal quand ils se sont risqués à pratiquer des sauvegardes programmées. J’ai vu beaucoup de PME acheter un logiciel de sauvegarde tiers simplement parce que NTBackup était perçu comme trop compliqué et difficile d’emploi. Je vais vous montrer comment NTBackup, le service Removable Storage et Task Scheduler travaillent à l’unisson, et comment allouer des bandes, créer des jobs planifiés et enlever des bandes défaillantes. A noter que mes instructions s’appliquent à un lecteur de bande autonome. Le mode opératoire peut être différent avec d’autres types de matériel de sauvegarde, comme des bibliothèques robotisées.

Maintenance en arrière-plan des serveurs Exchange

par Tony Redmond - Mis en ligne le 11/05/06 - Publié en Mars 2005

Toutes les bases de données ont des structures internes qui doivent faire l’objet d’une maintenance et la banque Exchange Server (Store) ne fait pas exception à la règle. Comme Exchange est conçu pour une disponibilité élevée avec des arrêts les plus réduits possibles, la banque effectue un maximum d’opérations de maintenance en tant que tâches de fond en ligne. Ces tâches sont effectuées chaque nuit afin de garantir la cohérence logique au sein des bases de données de banque de boîtes aux lettres et de banque publique, et afin de supprimer les données indésirables. Examinons les tâches accomplies au cours de la maintenance en arrière-plan nocturne, afin de comprendre pourquoi certaines sont tellement importantes pour le bon fonctionnement d’un serveur Exchange.

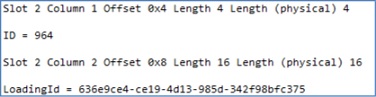

Les tables temporaires globales : une alternative aux jeux de résultats?

par Kent Milligan, Mis en ligne le 3/05/2006 - Publié en Décembre 2005

Le langage procédural SQL permet de créer facilement des procédures stockées. Les structures de ce langage permettent aux développeurs SQL de coder des vérifications conditionnelles, d’effectuer un traitement itératif avec diverses structures de boucles, d’appeler d’autres procédures stockées, et de retourner efficacement des jeux de données via des jeux (ou ensembles) de résultats, le tout très simplement. (Si vous n’avez pas encore utilisé des jeux de résultats, considérez que c’est un paramètre de sortie contenant un ensemble de valeurs de données.) Les jeux (ou ensembles) de résultats sont utilisés couramment parce que (1) ils peuvent contenir des données provenant de tables multiples et (2) ils peuvent améliorer la performance en renvoyant un jeu de données sous forme de blocs au lieu d’une ligne à la fois.La figure 1 montre un exemple de procédure stockée nommée Get_ Free_Employees qui renvoie un jeu de résultats contenant les employés non encore affectés à un projet. Un paramètre d’entrée vient cantonner la recherche aux employés libres d’un département donné. L’en-tête de procédure inclut le comptage des jeux de résultats renvoyés par la procédure.

Dans la procédure elle-même, les jeux de résultats sont renvoyés parce que la clause With Return est incluse sur la définition du curseur et que le curseur est laissé ouvert après sortie de la procédure. (Voir l’encadré « PTF pour With Return to Client et With Return to Caller »). Le tableau de la figure 2 présente les données contenues dans le jeu de résultats renvoyé par cette procédure stockée.

Sur DB2 UDB for iSeries, seuls les clients utilisant les interfaces de programmation ODBC, JDBC ou CLI peuvent consommer les (ou accéder aux) jeux de résultats de procédures stockées. (Vous trouverez des exemples de coding montrant ces interfaces consommant des jeux de résultats dans l’IBM Redbook Stored Procedures, Triggers and User Defined Functions on DB2 Universal Database for iSeries.) Dans cette liste, l’absence du langage procédural SQL ne passe pas inaperçue. Si une procédure SQL appelle une autre procédure stockée qui renvoie un jeu de résultats, cette procédure SQL n’a aucun moyen d’accéder au contenu du jeu de résultats renvoyé par la procédure stockée. (Remarque : Embedded SQL est une autre interface classique présentant la même limitation. Les techniques mentionnées dans cet article s’appliquent aussi à cette interface. De plus, cette limitation n’existe que dans DB2 UDB for iSeries. Les autres produits DB2 UDB supportent des instructions SQL supplémentaires pour éliminer cette restriction.)

Les tables temporaires globales (introduites dans la V5R2) sont une fonction SQL qui permet de contourner cette limitation dans le langage procédural SQL. Vous pouvez utiliser une table globale pour contenir des données temporaires pour une connexion ou application base de données. Au lieu d’utiliser une procédure SQL pour renvoyer des données via un jeu de résultats, vous pourriez placer les mêmes données dans une table temporaire globale.

Ensuite, il suffirait que la procédure SQL invoquante connaisse le nom de la table temporaire pour pouvoir accéder aux données du jeu de résultats.

Certains programmeurs (particulièrement les anciens qui ont utilisé par le passé la bibliothèque QTEMP) se demanderont peut-être quelle est la différence entre l’utilisation des tables temporaires globales et la création de leurs propres tables temporaires dans un schéma (ou bibliothèque) spécial. Les tables temporaires globales SQL sont en fait créées dans la bibliothèque QTEMP par DB2 UDB.

Malgré l’utilisation de la bibliothèque QTEMP, SQL demande toujours que le qualificateur, explicite ou implicite, pour le nom de table temporaire soit SESSION. DB2 UDB ne crée pas une bibliothèque ou un schéma appelé SESSION : il utilise simplement le qualificateur SESSION comme une sorte d’alias pour la bibliothèque QTEMP. A l’instar des objets dans QTEMP, DB2 UDB supprime automatiquement la table temporaire à la fin de la connexion.

Vous venez d’être piratés! Et maintenant?

par Alan Sugano - Mis en ligne le 11/04/06 - Publié en Décembre 2004

Enfin vendredi ! Vous rêvez d’un long week-end de trois jours dans ce gîte rural chaudement recommandé par un ami. Au moment d’endosser votre veste, un utilisateur se plaint de la grande lenteur du réseau, particulièrement quand il essaie d’accéder à Internet. Vérification faite, vous constatez que le serveur et le réseau se traînent littéralement eux aussi. Vous consultez les statistiques de trafic fournies par le pare-feu et constatez un trafic sur Internet hors normes. Vous appliquez la commande Netstat au serveur et trouvez plusieurs connexions non autorisées à celui-ci, qui semblent provenir d’Internet. Poussant plus loin l’analyse, vous examinez le registre du serveur et y trouvez plusieurs programmes inhabituels prêts à se charger automatiquement. Appelez le gîte, annulez la réservation et préparezvous à un long week-end de travail. Vous venez tout simplement d’être piraté.Selon la nature de l’attaque, il n’est pas toujours facile de déterminer qu’il y a eu piratage. Pour découvrir l’attaque et appliquer le bon remède avant que les dommages ne s’étendent, il faut savoir où et quoi regarder. Je vais vous montrer où commencer à rechercher les programmes malveillants et comment appliquer un plan de reprise après piratage. Je conclurai en présentant trois cas pratiques montrant comment j’ai utilisé ces tactiques pour aider des entreprises à détecter un piratage de réseau, à redresser la situation, et à prévenir de futures attaques.

Network Access Protection sur Windows Server 2003 R2

Trucs & Astuces : boucles implicites

Les trucs & astuces de la semaine du 28 Août au 3 Septembre 2006

Lire l'article

Les nouveautés de la semaine 25 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 19 au 25 Juin 2006

Lire l'articleLes plus consultés sur iTPro.fr

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive