Le Triangle d’Or

par Samy Mosimann Dans le monde de la banque privée, la place de l'AS/400 reste prépondérante, avec un facteur de 1 à 8 par rapport au nombre d'installations Unix Genève, Zurich et Luxembourg sont les trois sommets du triangle d'or de l'activité bancaire privée en Europe. Ces banques sont des établissements qui ne se comparent pas aux grandes banques nationales ou publiques européennes. Elles sont moins importantes et emploient de moins de 40 à plus de 500 employés. Globalement, on peut estimer qu'environ 1000 banques sont en activité dans ce domaine en Suisse et au Luxembourg.

Lire l'article

Gérer la charge des serveurs Web

Au fur et à mesure du développement du commerce électronique, les entreprises

sont de plus en plus nombreuses à compter sur leurs sites Web pour communiquer

avec les clients. Un site Web très performant, délivrant rapidement et en toute

fiabilité du contenu, accroît sa clientèle, la fidélise et joue un rôle crucial

pour un commerce électronique prospère et compétitif.

Les clients potentiels ne seront pas enclins à retourner sur un site Web, s'ils

sont frustrés par sa lenteur et se heurtent à des retards importants ou à des

défaillances. Ainsi, dans le cadre de la planification et de la mise en oeuvre

de l'infrastructure Web d'une entreprise, il faut prendre en compte sérieusement

l'amélioration des performances de son site Web.

Il existe plusieurs méthodes pour améliorer les performances du Web : augmenter

la bande passante Internet, utiliser un équipement de réseau rapide, concevoir

des applications Web efficaces, optimiser et mettre à niveau les logiciels et

les matériels des serveurs Web, et utiliser une technologie de Web-caching.

Il est également possible d'améliorer les performances d'un site Web en ajoutant

des serveurs Web et des sites et en mettant en miroir le contenu entre tous les

serveurs et les sites. Cette méthode permet de partager la charge globale entre

les serveurs et les sites et de réduire le retard d'exécution des informations,

occasionné par le traitement interne des requêtes des clients d'un serveur.

Elle permet, en outre, de conserver des serveurs existants plutôt que de les éliminer

pour faire de la place à de nouveaux serveurs.

Le partage, ou l'équilibrage, de la charge entre plusieurs serveurs évite de surcharger

un seul serveur avec le trafic du Web, alors que d'autres restent inactifs. Pour

équilibrer la charge entre les serveurs Web, on fait traditionnellement appel

à la fonction " à tour de rôle " du DNS qui permet de distribuer équitablement

les adresses IP des serveurs Web entre les clients ; ainsi, les serveurs Web sont

tous accessibles à égalité.

Mais ce mécanisme ne permet pas d'équilibrer la charge dans un environnement où

les serveurs Web ont différentes capacités matérielles et logicielles. Par exemple,

un système Windows 2000 Server avec deux processeurs Pentium III à 450 MHz et

2 Go de mémoire devrait traiter plus de charge dans un environnement à équilibrage

de charge qu'un système Windows NT Server avec un processeur Pentium II à 300

MHz et 256 Mo de mémoire.

Or la fonction " à tour de rôle " de DNS traite ces deux systèmes à égalité ;

elle ignore la disponibilité d'un serveur Web, parce qu'elle ne détecte pas si

le serveur est en marche ou arrêté.

Le partage, ou l'équilibrage, de la charge entre plusieurs serveurs évite de surcharger

un seul serveur avec le trafic du Web, alors que d'autres restent inactifsRécemment,

des éditeurs indépendants ont développé des load balancers ou équilibreurs de

charge, c'est-à -dire des produits permettant d'équilibrer la charge uniformément

entre plusieurs serveurs et garantissant en outre la tolérance aux pannes des

serveurs Web en redirigeant le trafic et les clients vers un autre serveur ou

site en cas de défaillance.

Ainsi, les clients subissent moins de retards et de pannes. Les équilibreurs de

charge peuvent s'utiliser dans des scénarios monosite ou multisite Web. Qu'est-ce

qu'un équilibreur de charge, comment fonctionne-t-il ? Autant de questions importantes

à prendre en considération avant de faire son choix.

SQL Server 2000 : vers les sommets

Imaginez que vous pouvez construire la maison de vos rêves. Pas de problème de

budget, mais vous voulez emménager le plus vite possible. Dans ce cas, il vous

faudra choisir entre avoir la perfection avant d'emménager et prendre possession

de la maison le plus vite possible. Vous prendrez probablement du temps pour concevoir

les fondations et les pièces essentielles, quitte à ajouter une aile ou à aménager

les combles par la suite.

Le processus d'évolution de SQL Server ressemble un peu à la construction de cette

maison. Il y a plusieurs années, Microsoft a réuni plusieurs des meilleurs spécialistes

mondiaux des bases de données (de Microsoft et d'ailleurs) et leur a demandé de

créer la base de données de leurs rêves. On peut considérer SQL Server 7.0 comme

les fondations de ce projet.

Le code de SQL Server 7.0 comportait des évolutions majeures par rapport au code

de base mais les DBA et les développeurs ne pouvaient pas voir ou utiliser de

nombreuses améliorations. Microsoft SQL Server 7.0 comportait de nombreuses améliorations

visibles (telles que les services OLAP), mais la plupart des efforts de reengineering

se situait au niveau de la page ou du stockage. J'ai découvert SQL Server 2000

à la conférence SQL Server Most Valuable Professional (MVP) de Microsoft en octobre

dernier.

Les premiers briefings portaient principalement sur l'architecture interne et

je suis reparti avec un tuyau important : SQL Server 2000 s'appuie sur les fondations

de SQL Server 7.0 et rénove une partie de la plomberie et du réseau électrique.

En fait, à bien des égards, SQL Server 2000 c'est la maison terminée, la grande

extension et les salles de projection privées dont vous avez toujours révées.

PPTP est-il sûr ?

Ces dernières années, les utilisateurs et les hackers ont révélé de sérieux défauts

dans l'implémentation par Microsoft de PPTP, le composant de RAS permettant d'établir

des réseaux privés virtuels. Les hotfixes de Microsoft corrigent-ils les lacunes

de PPTP ?

Les premiers grondements éloignés, annonciateurs de l'orage, se sont manifestés

en avril 1998, quand les utilisateurs ont posé des questions sur la sécurité de

PPTP dans les forums de sécurité. Ces questions étaient généralement suivies par

des descriptions d'éventuelles vulnérabilités des réseaux privés virtuels (VPN

pour Virtual Private Network).

En juin 1998, Counterpane Systems a sorti " Cryptanalysis Microsoft's Point-to-Point

Tunneling Protocol " (http://www.counterpane.com/pptppaper.html),

une analyse formelle démontrant les vulnérabilités de PPTP. Quelque temps plus

tard, L0pht Heavy Industries, (http://www.L0pht.com)

a sorti Readsmb (qui accompagne L0phtCrack 2.0), un programme renifleur capable

de déduire les mots de passe d'utilisateurs à partir des questions/réponses traversant

la plupart des réseaux NT. (Pour en savoir plus sur Readsmb, voir l'article "

Protégez vos mots de passe " de décembre 1998).

Au moment où la communauté de la sécurité révélait ces vulnérabilités, Microsoft

était en train de développer les mises à jour de la spécification PPTP et les

versions du code consécutives. En août 1998, Microsoft a sorti trois corrections

pour PPTP et d'autres mises à jour de DUN.

Les utilisateurs et les hackers ont révélé plusieurs faiblesses de PPTP compromettant

la sécurité du système

L'an dernier, on a eu beaucoup de mal à suivre l'évolution des choses tant

la confusion était grande entre les déclarations des hackers et les réponses de

Microsoft. La question de la sécurité de PPTP reste donc d'actualité. Pour répondre

à cette question, je vais détailler les faiblesses de PPTP et expliquer comment

Microsoft a réussi à les corriger avec les améliorations successives de la mise

à jour PPTP3. J'indiquerai aussi où trouver les améliorations de sécurité de Microsoft.

Le top 10 des commandes batch

Le Kit de ressources de Windows NT Server 4.0 comporte de nombreuses commandes batch. Cer article liste les dix commandes que j'utilise le plus. Il n'a pas été facile de ne choisir que dix commandes parmi les nombreux utilitaires du Kit de ressources.

Lire l'article

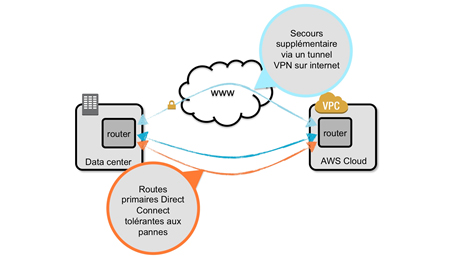

Bâtir des routages IP redondants

Le succès du commerce électronique repose largement sur le routage IP, qui achemine

les informations de l'e-business d'une entreprise à l'autre. Sans mécanisme de

routage IP redondant et à tolérance de panne, l'e-business d'une entreprise ne

peut pas survivre aux désastres (ouragans, inondations, panne d'alimentation,

interruptions de connexions Internet, défaillances hardware…), parce que l'entreprise

n'a pas d'autre méthode pour accéder à l'Internet

Pour atteindre et conserver un avantage concurrentiel en commerce électronique,

il vous faut intégrer un routage IP redondant dans votre infrastructure Internet.

Il existe divers moyens pour cela et l'un des plus courants est d'installer des

routeurs et des connexions Internet redondants. La présence de plusieurs routeurs

sur un même sous-réseau garantit la disponibilité d'une passerelle vers les serveurs

Internet en cas de défaillance de la passerelle par défaut.

De même plusieurs connexions à divers ISP (c'est-à -dire le multihoming) permettent

de disposer d'itinéraires de substitution vers l'Internet, en cas de panne d'une

liaison Internet ou d'un routeur.

Avant même l'expansion du commerce électronique, l'IETF (Internet Engineering

Task Force) avait mis au point plusieurs protocoles Internet pour le routage IP

redondant. Il s'agit du protocole FIRP (Fault Isolation and Recovery Protocol),

qui détecte les passerelles qui ne fonctionnent plus et supporte plusieurs passerelles

par défaut ; IRDP (Internet Router Discovery Protocol) ; VRRP (Virtual Router

Redundancy Protocol) et BGP (Border Gateway Protocol). FIRP, IRDP et VRRP servent

à créer la redondance des routeurs locaux et BGP la redondance des routeurs Internet.

Windows 2000 et Windows NT 4.0 supportent FIRP et IRDP, et de nombreux produits

d'exploitation et de routage Internet supportent IRDP, VRRP et BGP.

Pour inclure la fonctionnalité de routage IP redondant dans une infrastructure

de commerce électronique, il est indispensable de bien comprendre les bases du

fonctionnement de ces protocoles dans les configurations de routage IP redondantes.

Votre boutique d’e-commerce sécurisée avec SBS et Site Server

Microsoft Small Business Server (SBS) est un produit de choix non seulement pour les besoins de gestion des petites entreprises, mais aussi pour leurs sites Web de commerce électronique. Douze étapes pour construire votre boutique en ligne avec SBS et Microsoft Site Server 3.0 Commerce Edition. Microsoft a développé Site Server en le destinant principalement à des installations sur plate-forme BackOffice complète. Mais pour beaucoup de petites entreprises, utiliser seulement SBS et Site Server - plutôt que d'installer la solution BackOffice complète - est une idée séduisante. SBS et Site Server associés fournissent la majeure partie des fonctionnalités de BackOffice sans en atteindre le coût. Cependant, si SBS et Site Server sont faciles à installer et à configurer, le processus garantissant la sécurité de leur fonctionnement sur l'Internet n'est pas si simple.Cet article liste les étapes à respecter pour installer SBS, Site Server et les composants supplémentaires nécessaires pour sécuriser une solution de commerce électronique. Si vous suivez cette démarche, vous aurez une installation d'e-commerce SBS correctement sécurisée.

Lire l'article

Les performances d’Exchange 2000

Les caractéristiques de performances de Microsoft Exchange Server 5.5 sont bien

connues. En 1996, Exchange Server 4.0 a posé ses principes de base : atteindre

des performances optimales grâce à la distribution des fichiers et depuis, pas

grand-chose n'a changé. Microsoft a bien étendu la capacité de l'Information Store

(IS) jusqu'à la limite théorique de 16 To, mais le serveur de messagerie conserve

ses caractéristiques essentielles.

Dans Exchange Server, les points névralgiques, c'est-à -dire les fichiers générant

la plus lourde charge d'E/S, sont les bases de données de l'IS et du Directory

Store, leurs journaux de transactions, la copie sur disques de Windows NT et le

répertoire de travail MTA (Message Transfer Agent).

Exchange 2000 Server est d'un tout autre acabit. Le nouveau serveur de messagerie

bénéficie des améliorations suivantes :

* L'architecture de l'IS a nettement évolué, passant du simple partitionnement

de bases de données privées et publiques à un point où elle permet, théoriquement,

d'exécuter jusqu'à 90 bases de données sur un seul serveur.

* Microsoft IIS (Internet Information Server) traite tous les accès de protocoles

pour SMTP, IMAP4 (Internet Message Access Protocol), HTTP, NNTP (Network News

Transfer Protocol) et POP3, et joue donc un rôle plus important pour Exchange

2000 que pour les précédentes versions d'Exchange Server.

* Une nouvelle base de données déroulante peut contenir le contenu Internet natif.

* Active Directory (AD) de Windows 2000 remplace le Directory Store.

* Un nouveau moteur de routage et de mise en file d'attente, basé sur SMTP, remplace

l'ancien MTA basé sur X.400.

Ces améliorations font partie d'une solution customisable que les solutions tierces

étendront vraisemblablement pour doter Exchange 2000 de fonctions telles que antivirus,

fax, workflow, gestion de documents et autres fonctions qui ne font pas partie

du serveur de base.

Exchange 2000 apporte d'importants changements architecturaux affectant considérablement

les performances. Les concepteurs de systèmes vont devoir à présent se poser une

question cruciale : comment optimiser au maximum ces nouvelles fonctions en termes

de configurations systèmes et matériels.

Pour y répondre, commençons par examiner le partitionnement de l'IS d'Exchange

2000.Exchange 2000 apporte d'importants changements architecturaux affectant considérablement

les performances

Thorn Europhane : ERP et Terminal Server au centre du nouveau SI

Pour bâtir son nouveau système d'information multisite, le groupe Thorn a opté pour la mise en place de l'ERP Baan. Les problèmes de communications de données entre les filiales ont pu être résolus grâce à l'architecture Terminal Server/Metaframe.La décision de mettre en oeuvre une informatique de gestion commune au niveau du groupe Thorn est née il y a trois ans, et répondait à une double contrainte. D'une part, les difficultés de consolidations de chiffres, et d'autres parts les problèmes de communication entre les différentes filiales, au sein d'environnements informatiques très hétérogènes. " Il devenait primordial de mettre en oeuvre un modèle de gestion plus cohérent au niveau du groupe, de rationaliser les systèmes d'informations des différentes filiales, et faire en sorte qu'ils passent le cap de l'an 2000. " explique Gérard L'hote, directeur administratif et financier chez Thorn Europhane. C'est le progiciel de gestion intégré Baan qui sera retenu, après la phase de Business Re Engineering, pour supporter une rénovation complète du système d'information de l'entreprise : de la gestion comptable, financière, commerciale, à la gestion de production. " Nous avons fait le choix de l'ERP Baan car c'était alors, le seul produit du marché susceptible de nous aider à bâtir un système d'information multisite transfrontières, en nous apportant une réponse métier adaptée à notre problématique de GPAO. " souligne Gérard L'hote. Quant à l'intégrateur Origin, il sera chargé de la mise en oeuvre complète de l'ERP. " Origin est aujourd'hui le premier intégrateur Baan sur le marché, mais c'est aussi la seule société de services capable d'apporter une réponse internationale à notre problématique d'implémentation. " précise Gérard L'hote.

A partir du mois de juin 1998, un modèle commun d'implémentation a été choisi pour l'ensemble des pays concernés (Angleterre, Suède, France et Allemagne). A charge de ces filiales, d'adapter ensuite la solution à leurs besoins propres de gestion, via des personnalisations et des développements spécifiques.

" L'architecture AS400 nous posait de gros problèmes de communications entre sites à cause du protocole SNA "

Basée en Angleterre, l'usine de production de Spennymoor sera la première à finaliser la mise en oeuvre de la gestion de production. Elle sera suivie par son homologue allemande, qui optera pour une démarche Big Bang du fait de sa configuration multisite. La France vient quant à elle de terminer l'implémentation de la solution par la mise en oeuvre du dernier module de gestion commerciale.

Lire l'article

Administrer les variables d’environnement de Windows NT

Dans les groupes de discussion, reviennent fréquemment des questions sur les variables d'environnement. Les administrateurs Windows NT ont souvent du mal à accéder aux informations stockées par ces variables. Pour définir et lire des variables d'environnement sur les machines NT il existe plusieurs techniques. Cet article explique comment un administrateur NT expérimenté peut gérer des variables système et utilisateur avec les utilitaires du Kit de ressources de Windows NT Server 4.0, des fichiers batch et des applications VBScript (Visual Basic).

Lire l'article

XML et les technologies de scripting de Microsoft

Il y a un peu plus d'un an, interrogé sur l'impact qu'allait avoir XML sur les technologies de script de Windows, j'avais répondu que XML allait certainement jouer un rôle crucial pour le développement des applications Web, mais qu'il n'affecterait pas l'univers des scripts d'administration de systèmes. Or Windows Scripting Host 2.0 m'a donné tort. Egalement baptisé Windows Script 5.1, Windows Scripting Host 2.0 (WSH) comporte de nouvelles fonctions puissantes dépendant d'un nouveau type de fichier et d'un nouveau format. Vous voulez savoir quel type de fichier ? Alors, suivez-moi. WSH 2.0 comprend de nouvelles fonctions telles que, par exemple, le support des fichiers inclus, plusieurs moteurs de script, de nouveaux outils. Parmi ces nouvelles fonctions, plusieurs dépendent du nouveau format de fichier Windows Script (WS). Les fichiers WS de WSH 2.0 ne sont pas de simples fichiers ASCII contenant du code VBScript, Jscript ou d'autres langages de script compatibles ActiveX. Ce sont des applications XML (Extensible Markup Language) structurées par Microsoft selon le schéma WS XML. Le nouveau type de fichier et le nouveau format créent un cadre d'écriture de script amélioré et puissant. Examinons le schéma WS XML et les nouvelles fonctions qu'il apporte.

Lire l'article

Naviguer dans la résolution de noms 2ème Partie

Même les administrateurs Windows NT les plus chevronnés ne maîtrisent pas parfaitement le processus de résolution des noms des réseaux Windows. On ne saurait le leur reprocher. Qui pourrait s'y retrouver dans ce monde truffé de standards de serveurs de noms, d'ordres de résolution de clients modifiables, de serveurs WINS auto-destructeurs, de service packs et de correctifs modifiant la résolution des noms et d'une avalanche d'articles Microsoft contradictoires. Le seul espoir si l'on veut maîtriser la résolution de noms Windows est de comprendre la méthodologie sous-jacente pour pouvoir régler les problèmes lorsqu'ils surviennent sur un réseau. (Dans l'article " Naviguer dans la résolution de noms, Partie 1 " de septembre 2000, nous avons vu les bases de la résolution des noms, décrit les causes cachées et les malentendus communs liés à la résolution des noms et proposé un certain nombre de solutions pour des situations spécifiques). J'ai trouvé quelques solutions pour atténuer les malheurs de la résolution des noms.

Lire l'article

Améliorez les performances base de données avec l’assistant d’optimisation des index

par Itzik Ben-Gan

En utilisant des index appropriés, les requêtes deviennent plus performantes qu'elles

ne l'ont jamais été

Avez-vous créé des index optimisés pour votre base de données ? Avez-vous pensé

à utiliser les meilleurs index de tables clusterisés ? Avez-vous déterminé quels

index peuvent améliorer les performances des requêtes ? Le choix du meilleur index

clusterisé pour une table base de données principale constitue l'un des problèmes

les plus ardus que rencontrent les administrateurs de bases de données.

Toutefois, le choix des meilleurs index non clusterisés n'est pas non plus très

aisé. En effet, cela impose de prendre en considération la distribution statistique

des données, les différentes techniques utilisées par l'optimiseur de requêtes

pour concevoir un plan d'exécution efficace, ainsi que le nombre de sélections

et de modifications effectuées par les utilisateurs sur la base de données pour

ne pas créer d'index superflus.

Les développeurs SQL Server 7.0 disposent déjà de SQL Profiler, un outil

inestimable permettant de suivre les requêtes

Ne serait-il pas idéal de disposer d'un outil capable d'analyser les requêtes

effectuées sur sa base de données et de recommander les index à créer ? Et bien

coup de chance. Les développeurs SQL Server 7.0 disposent déjà de SQL Profiler,

un outil inestimable permettant de suivre les requêtes effectuées sur une base

de données. On peut enregistrer le résultat de Profiler dans un fichier, une table

ou un script SQL. On peut ensuite analyser ce résultat à l'aide d'un autre outil

de SQL Server 7.0, l'assistant d'optimisation d'index ou Index Tuning Wizard (ITW),

lequel recommande les index à concevoir.

Pour s'assurer que l'ITW donne des indications efficaces, il faut assurer un suivi

des requêtes pendant une période d'activité type sur le système (et non une période

d'activité exceptionnellement intense ou faible ni une période où se produisent

des activités exceptionnelles). Il faut également décider pendant combien de temps

Profiler doit suivre les requêtes. On peut par exemple avoir une représentation

caractéristique de l'activité du système, en ne faisant une trace avec Profiler

que durant quelques heures. Ou alors, il faudra effectuer un suivi sur quelques

jours ou plus pour capturer les variations d'activité en cours de journée ou sur

plusieurs jours.

SSL et la cryptographie

Historiquement, SSL est un protocole mis au point par Netscape pour la sécurisation des communications sur le Web. Tous les acteurs du marché ont accepté ce protocole et le supportent, en attendant l'arrivée d'un standard international. Ce standard appelé TLS (Transport Layer Security), basé sur SSL, est mis au point par le l'IETF (Internet Engineering Task Force) et a été publié il y a peu de temps (TLS 1.0). Tous les éditeurs significatifs supportent ou ont annoncé leur intention de supporter TLS 1.0.Afin de comprendre ce qu'est SSL, il est indispensable de maîtriser les concepts de cryptographie qui en constituent les fondations.

Lire l'article

Les 4 outils freeware indispensables

Personne n'apprécie de se voir offrir quelque chose pour découvrir ensuite qu'il y a un loup. Dans la jungle des logiciels gratuits, de nombreux pièges attendent le téléchargeur innocent. Au début, tout va bien et il semble que le fournisseur donne tout gratuitement. Par la suite, on se rend souvent compte que l'on a affaire en réalité à une version de démo, un shareware ou, plus dangereux, du « snareware » ou « Spamware » - des programmes qui infiltrent votre carnet d'adresse ou votre messagerie. Si l'on sait où chercher, il est possible de découvrir une poignée d'utilitaires gratuits pour Windows NT qui faciliteront votre travail et vous permettront de résoudre des problèmes courants. N'en attendez pas de miracles cependant et soyez conscient qu'il est difficile de trouver des produits freeware déployables sur un réseau. Après une période échevelée de chasse sur le net, de téléchargement et de test de freeware, voici ma liste d'utilitaires gratuits les plus utiles pour la plate-forme Windows NT.

Lire l'article

Le service d’équilibrage des charges de Windows NT

Les sites Web reposant sur des applications sophistiquées sont confrontés à deux

problèmes principaux : la fiabilité et la montée en charge. Les utilisateurs ont

besoin d'un accès fiable aux applications Web, y compris celles de l'intranet

de leur entreprise.

L'augmentation du trafic à la fois sur les sites Internet et intranet est venue

renforcer le problème de la capacité des applications à croître : le trafic d'un

site Web peut passer de 1.000 à 80.000 hits par jour. L'utilisation d'un seul

serveur pour garantir la fiabilité est problématique, car en cas d'arrêt du serveur,

les applications s'arrêtent également.

De plus un serveur unique offre un potentiel limité de montée en charge.Les premières

solutions mises en place par les webmestres et les administrateurs systèmes pour

accroître la fiabilité et l'évolutivité faisaient appel à des périphériques matériels

comme le routeur DNS. Celui-ci distribuait aléatoirement, " à tour de rôle " les

requêtes aux différents serveurs du réseau pour équilibrer la charge.

Cette méthode fonctionnait bien avec les premiers sites HTML et même avec certains

sites hébergeant avec les premières applications Web. Mais l'arrivée d'applications

Web dotées de fonctions plus sophistiquées, telles que le support de session Internet

Information Server, qui stocke des informations sur le serveur entre les sessions

d'un utilisateur, a mis à mal la solution du routeur. Ce dernier est en effet

incapable d'assurer l'équilibrage des charges nécessaire aux applications Web

modernes.

Pour résoudre les problèmes de fiabilité et de montée en charge, les éditeurs

ont développé des logiciels comme Convoy Cluster Software de Valence Research

pour les serveurs NT. Fin 1998, Microsoft a acquis Valence Research et l'a rebaptisé

Windows NT Load Balancing Service (WLBS) 2.2. WLBS est fourni gratuitement aux

utilisateurs de l'édition Entreprise de Windows NT Server 4.0. (Pour l'obtenir,

allez à http://www.microsoft.com/ntserver/all/downloads.asp#windowsntserverfeatures).

Fin 1998, Microsoft a acquis Valence Research et l'a rebaptisé Windows NT Load

Balancing Service

WLBS tourne également sur la version normale de Windows NT Server 4.0, mais il

n'est pas intégré à la licence de cette version. En revanche, lorsque vous passerez

à Windows 2000, sachez que WLBS ne fonctionnera que sur Windows 2000 Advanced

Server et Windows 2000 Datacenter Server. Pour se servir de WLBS, il faut donc

disposer de la bonne version et de la bonne licence de Windows NT, sans oublier

d'adopter la bonne version de Windows 2000.

Les outils d’administration à distance du Kit de ressources

Les administrateurs système n'ont guère le

temps de visiter chaque machine d'un réseau. Ils ont donc besoin d'outils d'administration

de Windows NT Server 4.0, capables d'exécuter des scripts complexes simultanément

sur plusieurs ordinateurs distants.

Certains administrateurs considèrent les progiciels de contrôle à distance, comme

pcAnywhere de Symantec ou Timbuktu Pro de Netopia comme des solutions satisfaisantes.

Ces applications de contrôle à distance conviennent particulièrement bien pour

prendre le contrôle d'un PC, permettre l'interaction bi-univoque pour guider un

utilisateur dans une tâche compliquée, accomplir une configuration isolée ou régler

des problèmes avec des taches impossibles à accomplir à distance par le biais

de scripts.

Mais ce que je me propose, c'est d'effectuer simultanément chaque tâche administrative

sur plusieurs machines simultanément à partir de l'invite de commande dans un

environnement scripté. Pour cela, j'utilise les outils d'administration à distance

du Kit de ressources de Microsoft Windows NT Server 4.0, y compris le Supplément

4. Pour tous les lecteurs qui veulent en faire autant, j'ai dressé la liste des

outils que je trouve les plus utiles dans mes tâches administratives quotidiennes.

Microsoft Site Server 3,0 édition Commerce électronique

L'édition Commerce électronique de Microsoft Site Server 3.0 simplifie la création d'une vitrine Internet en fournissant aux développeurs un ensemble d'outils et de possibilités, comme, par exemple, des boutiques types pour servir de modèles. Pour plus de personnalisation ou l'intégration à l'existant, des modèles peuvent être modifiés ou créés de toute pièce.

Microsoft Site Server édition Commerce électronique (SSCE) permet de presque tout

faire très facilement. Ses assistants peuvent générer votre site vitrine à partir

de zéro avec des mécanismes de base pour récolter des informations sur les acheteurs

et les commandes, le stockage dans des bases de données et le traitement des commandes.

SSCE comprend des outils intégrés de publicité et de promotion et des outils d'administration

des vitrines.

Ces outils, combinés à des snap-in d'éditeurs tiers - calcul des taxes, coûts

d'expédition, paiement - facilitent la création d'une vitrine de base et le démarrage

d'une activité commerciale.Mais, pour comprendre SSCE et s'en servir pour créer

une solution plus sophistiquée s'intégrant aux systèmes et aux bases de données

de l'entreprise, il faut se retrousser ses manches et jeter un coup d'oeil sous

le capot. A y regarder de plus près, on découvre que SSCE contient plusieurs technologies

et structures essentielles : pages actives ASP (Active Server Pages), objets COM

et pipeline de traitement des commandes.

La plupart des pages d'un site Web SSCE sont des ASP côté serveur, contenant un

script qui manipule un jeu d'objets COM fourni par Microsoft avec SSCE. Le logiciel

les utilise pour recueillir des informations sur l'acheteur, extraire et enregistrer

des données dans la base de données sous-jacente et traiter la commande du client

grâce à un pipeline de traitement de commande (OPP pour Order Processing Pipeline).

Les pipelines de traitement de commandes suivent les mêmes étapes que la caissière

d'un magasin

Administrer tous les browsers Web de l’entreprise avec IEAK

La modification d'un tout petit paramètre sur le PC de tous vos utilisateurs peut

simplifier l'administration quotidienne, mais la taille du parc machine de votre

entreprise et le travail qui s'empile sur votre bureau risquent fort de ne pas

vous permettre de procéder à ce petit changement. Une fonction peu connue d'Internet

Explorer (IE), baptisée configuration automatique, peut résoudre ce problème et

contribuer à faire baisser le coût global de possession (TCO).

Les OS modernes ont atteint un niveau de complexité parfois difficile à gérer

et les administrateurs doivent souvent évaluer les modifications d'infrastructure

au cas par cas.

Malheureusement, il leur faut bien faire le lien entre les changements logiques

et le coût de leur mise en oeuvre.

Parfois, il suffit d'une petite modification sur tous les ordinateurs de la société

pour améliorer l'administration quotidienne, mais intervenir sur tous les postes

de travail est souvent impossible. Avec la configuration automatique du kit d'administration

de Microsoft Internet Explorer (IEAK pour Internet Explorer Administration Kit),

peut résoudre ce problème et contribuer à faire baisser le coût global de possession

(TCO). Cette fonction permet, en quelques clics de souris et frappes de touches

sur une machine, de modifier les paramètres de l'application sur les milliers

d'ordinateurs de votre organisation.

Sybase : une stratégie d’entreprise

Fondée en 1984, la société Sybase s'est rapidement fait connaître en tant qu'éditeur

de SGBDR. Les performances impressionnantes, la simplicité de mise en oeuvre et

la stabilité de SQLServer sont largement reconnues sur le marché. Sybase a acquis

une image de société à la pointe de la technologie grâce notamment à l'introduction

des procédures stockées et des triggers, aujourd'hui supportés par tous les grands

éditeurs de SGBD.

avec une simple station Sun, sans le moindre incident d'exploitation pendant des

mois (en ne redémarrant le serveur qu'une ou deux fois par an pour des mises à

jour du système d'exploitation).

Ce niveau de performance et de stabilité a permis à Sybase de conquérir rapidement

le marché bancaire et celui de l'assurance - les banques de Wall Street ont par

exemple presque toutes choisi ce SGBDR.

Après dix ans de croissance et de succès, Sybase a connu des revers et de sérieuses

difficultés pendant plusieurs années. Les difficultés n'étaient pas que financières

et les incidents de migration vers les nouvelles releases de Sybase se sont succédés.

Pendant cette période délicate la société a multiplié les nouveaux produits et

acquisitions de sociétés, sans réellement réussir à redresser la situation...

jusqu'à l'année dernière. Il faut remarquer que même au plus fort de la tempête

les clients traditionnels de Sybase n'ont pas abandonné et sont restés fidèles,

donnant ainsi au marché un signe clair de la confiance à long terme qu'ils avaient

dans la société et dans les produits.

A la fin de 1998, Sybase a effectué un redéploiement stratégique de ses produits

et profondément changé son approche du marché.

Ce bouleversement a été un véritable succès pour la société d'Emeryville. Sybase

a renoué avec les bénéfices en 1999 et fait cette année là un chiffre d'affaires

record de 872 M$. Après la pluie, le beau temps…

A la fin de 1998, Sybase a effectué un redéploiement stratégique de ses produits

et profondément changé son approche du marchéSybase est à présent restructuré

en quatre divisions : Internet Application Division (IAD), Information Anywhere

(I-Anywhere, anciennement MEC, Mobile Embedded Computing), Business Intelligence

(BI) et Enterprise Solution Division (ESD). Si cette dernière division (qui inclut

le traditionnel moteur de base de données) reste un pilier de la stratégie de

Sybase, l'évolution de la société vers le développement de solutions pour la Net-Economie

place la division IAD dans une position stratégique.

Les plus consultés sur iTPro.fr

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- L’intelligence de « l’innovation actionnable » pour anticiper les disruptions plutôt que les subir

- Stratégie de cyber résilience : la France en avance sur la prise de conscience mais en retard sur les moyens

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

À la une de la chaîne Tech

- Analyse Patch Tuesday Mars 2026

- Confiance et curiosité : les clés pour entrer (et grandir) en tant que femme dans la tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA