Lorsque PASE paraît

La Division AS/400 place de grands espoirs dans l'environnement PASE (Portable

Application Solutions Environment), qui représente l'une des facettes de la stratégie

Unix de Big Blue

Voici quelques années, Rochester avait lancé un environnement d'exécution Unix

sur AS/400. Mais en dehors de quelques moments d'attention toute particulière,

comme lorsque les comptes et les éditeurs AS/400 les plus importants y ont porté

leurs applications Unix, ou lorsque SAP a porté son progiciel R/3 sur la plate-forme,

cet environnement a évolué à bas bruit, jusqu'au 24 janvier dernier, jour auquel

IBM a fait son annonce PASE (Portable Application Solutions Environment) à l'occasion

de PartnerWorld, à San Diego, Californie (cf. encadré "The big show").

L'environnement PASE est supposé accélérer la venue de nouvelles applications

sur plate-forme AS/400

Utiliser Ntbackup avec Windows 2000 et NT

Ntbackup.exe, le programme de sauvegarde intégré à Windows NT, est fait pour des sauvegardes rapides et rudimentaires de fichiers. Mais il n'est pas suffisant pour un environnement d'entreprise. Il ne permet pas, en effet, d'exécuter des sauvegardes automatiques pendant les heures de fermeture des bureaux, puisqu'il est dépourvu de la capacité de programmation intégrée. Il ne permet pas non plus de sauvegarder des ressources distantes et de maintenir des catalogues de supports de sauvegarde, fonctions indispensables aux entreprises. Les utilisateurs qui passent de Windows NT à Windows 2000 constateront que Microsoft a amélioré la nouvelle version de Ntbackup pour remédier aux trois lacunes citées plus haut. Mais tout le monde n'est pas pressé de passer à Windows 2000. Pour ceux qui comptent rester encore quelque temps sous NT, cer article explique comment éviter ces faiblesses pour planifier des sauvegardes, sauvegarder des ressources sur des machines distantes et maintenir des catalogues de leurs supports. Pour ceux qui passent à Windows 2000, nous décrirons les améliorations apportées par la nouvelle version de Ntbackup dans ces domaines par rapport à celle de NT.

Lire l'article

Norton Antivirus 4.0 et les serveurs NT

En voyant Norton AntiVirus 4.0 for Windows NT Server arriver au labo, je me suis dit " Tiens, on n'a pas déjà testé ce produit ? " Après une petite enquête j'ai découvert que nous avions examiné la version station de travail pour l'article " Logiciels antivirus pour Windows NT Workstation " de Jonathan Chau de février 98. Nous avons donc vérifié s'il y avait une différence entre les deux versions du produit. Norton AntiVirus (NAV) 4.0 for Windows NT Server se trouve sur un CD-ROM qui comprend des fichiers d'aide hypertexte et vidéo et des fichiers d'installation pour les systèmes Intel et Alpha. Cette nouvelle version permet de " pousser " l'installation du logiciel à partir d'un serveur central vers les serveurs et les postes de travail NT, ainsi que les systèmes Windows 95, Windows 3.1 et DOS. La version serveur offre la même interface utilisateur et les mêmes options que la version station de travail examinée par le Labo.

Lire l'article

Microsoft en quête de fiabilité

Ancien de Banyan Systems, Jim Allchin n'aime pas les bugs. Ex Senior Vice President de Microsoft en charge du développement de Windows 2000, désormais VP responsable des plates-formes, il est l'homme d'une mission : rendre Windows 2000 l'OS le plus fiable du marché. Après plus de 10 ans chez Microsoft à travailler sur Windows NT, le penchant de Jim Allchin pour l'excellence et sa détermination pourraient bien porter leurs fruits Au cours d'un discours prononcé au dernier Comdex d'automne, Jim Allchin a déclaré : " vous avez devant vous le bureau des réclamations de Microsoft pour Windows. Je reçois des lettres à propos de Windows 95, 98 et NT et je passe beaucoup de temps à les lire. C'est une lecture pénible car, même si j'en reçois de nombreuses très gentilles, la plupart des lettres qui arrivent sur mon bureau sont celles dans lesquelles quelqu'un a vécu une mauvaise expérience. Il y a deux ans, Microsoft a décidé d'essayer de comprendre la réalité en ce qui concerne la fiabilité et la compatibilité de Windows NT. Parce qu'au moment où je recevais toutes ces lettres, je savais que Dell.com tournait sous Windows NT, que le Nasdaq ou le Chicago Board of Trade étaient sous NT. Nous savions en outre que ces clients étaient absolument ravis de la fiabilité de nos produits. "

Lire l'article

Au coeur de la gestion de la mémoire sous Windows NT (II)

2ème partie

Dans notre numéro de novembre, nous avons commencé cette série en deux parties

sur la gestion de la mémoire dans Windows NT en introduisant le concept de mémoire

virtuelle. Nous avons vu l'utilisation par le processeur d'un système de traduction

d'adresses virtuelles en adresses physiques à deux niveaux. Nous avons évoqué

la pagination et deux puissantes fonctions du Gestionnaire de mémoire : le mapping

de fichiers en mémoire et la mémoire copy-on-write.

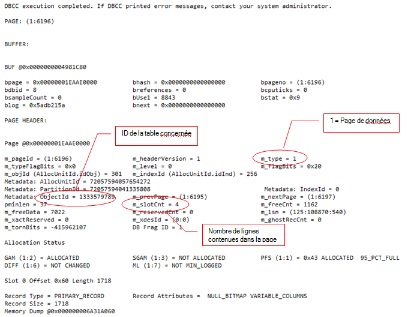

Ce mois-ci nous allons détailler encore les structures de données internes utilisées

par le Gestionnaire de mémoire pour faire le suivi de l'état de la mémoire. Nous

évoquerons les working sets et la base de données PFN (Page Frame Number). Nous

terminerons par une exploration d'autres structures de données utilisées par le

Gestionnaire de mémoire pour faire le suivi de la mémoire partagée par deux ou

plusieurs applications, et nous aborderons les Objets de section, structures de

données utilisées par la base de données PFN pour mettre en oeuvre le mapping des

fichiers en mémoire.

Architecture Profusion : la fin des limites ?

Un grand nombre d'entreprises exécutent NT Server sur processeurs Intel. Ce choix est intéressant à plusieurs titres : le matériel est meilleur marché, l'éventail des constructeurs et très large, le catalogue applicatif est extrêmement important… mais les systèmes plafonnent à 4. La situation change avec la nouvelle architecture Profusion d'Intel. NT Server progresse fortement et les entreprises sont de plus en plus nombreuses à déployer sur NT Server des applications telles que data mining, progiciels de gestion (ERP) et serveurs de terminaux, tournant sur des serveurs SMP à architecture Intel. Parallèlement elles sont plus exigeantes sur les niveaux d'évolutivité des systèmes, en vue d'améliorer les performances. Or le serveur SMP à quatre voies ne peut plus répondre à ces besoins. Pour apporter une solution à cette situation, Intel a donc mis au point un nouveau standard, le système SMP baptisé Profusion, une méthode standardisée permettant de placer huit processeurs dans une CPU. On trouve sur le marché quantité de machines à 4 voies et plus, mais elles utilisent des architectures propriétaires. Un serveur SMP à 8 voies vraiment évolutif permet aux applications comme SAP et SQL Server 7.0 d'atteindre de meilleures performances.Le support de huit processeurs par l'architecture Intel Profusion est unique et il est important de comprendre cette nouvelle architecture avant d'évaluer et d'acheter un nouveau serveur SMP à 8 voies. Quelle est donc cette nouvelle architecture, ses composants, ses perspectives ?

Lire l'article

DB2 devient universel sur l’AS/400

L'universalité de DB2 UDB for AS/400 permet d'utiliser une base de données unique

pour stocker toutes les données de l'entreprise, traditionnelles et non traditionnelles

C'est vrai, IBM a de nouveau rebaptisé la base de données intégrée de l'AS/400.

Avec la V4R4, DB2/400 devient DB2 Universal Database for AS/400 (DB2 UDB for AS/400).

Mais la V4R4 de la base de données AS/400 va bien au delà d'un simple nouveau

nom. En effet, cette nouvelle version permet à la base de données de l'AS/400

de réaliser une avancée significative, et ce en l'enrichissant de fonctions permettant

de stocker, de gérer, d'indexer et de contrôler toutes les formes d'information

imaginables s'appuyant sur une architecture base de données unique et homogène.

Avec

un serveur base de données universel il est possible de mettre en oeuvre ou de

supporter pratiquement tous les types d'applications. Pour cela, un serveur base

de données universel doit posséder les caractéristiques fondamentales suivantes

:

- Fiabilité universelle

- Support universel d'applications

- Accès universel

- Evolutivité universelle

- Gestion universelle

- Extensibilité universelle

Avec un serveur base de données universel il est possible de mettre en oeuvre tous les types d'applications

Outre les améliorations spectaculaires concernant l'extensibilité, DB2 UDB for AS/400 présente également des améliorations de l'accessibilité, de l'évolutivité et de la gestion. Les nouvelles fonctionnalités englobent les tables dérivées, un environnement script SQL Operations Navigator et une optimisation des performances des requêtes. Tout comme avec les précédentes améliorations de DB2 sur l'AS/400, les tables et applications actuelles fonctionneront parfaitement sous DB2 UDB for AS/400 sans modification. Lire l'article

SysPrep : clonez vos systèmes

Les grands réseaux sont très longs à créer. Plus le nombre de systèmes est important,

plus il faut de temps pour les déployer. SysPrep facilite considérablement cette

tâche pour les administrateurs Windows NT en permettant le clonage de systèmes.

Supposons que deviez créer entièrement 500 postes de travail Windows NT 4.0. S'il

faut une heure pour créer chaque système, ces 500 heures de déploiement correspondront

à près de 13 semaines de travail d'un administrateur ou à plus 3 semaines de travail

de quatre administrateurs - en supposant qu'il suffit d'une heure pour créer chaque

poste de travail. Car il suffit d'ajouter quelques applications à l'installation

de l'OS pour augmenter exponentiellement le temps de création et, par voie de

conséquence, le coût global de possession de ces postes de travail.

Les logiciels de clonage de disque peuvent remédier au problème de l'augmentation

du TCO. Ils permettent, en effet, d'installer et de configurer une seule fois

des progiciels de systèmes complets et de cloner l'installation sur un grand nombre

de postes de travail supplémentaires. Une fois l'installation initiale terminée,

le coût de son clonage sur d'autres systèmes diminue considérablement, puisqu'il

ne s'agit que de faire une copie d'un disque à un autre.

Pour déterminer les drivers et les paramètres de configuration à installer sur

un système particulier, les OS se basent sur la plate-forme matérielle. C'est

pourquoi pour cloner des systèmes, il faut s'assurer que toutes les machines clonées

utilisent des composants identiques. Sinon, de mauvais drivers s'installeront

et les machines ne parviendront pas à fonctionner correctement. Dans le cas de

matériels différents, il faut réinstaller les bons drivers après le clonage et

cette tâche contredit l'objectif même du clonage.

Jusqu'ici Microsoft ne supportait pas le clonage, en raison de problèmes inhérents

au mécanisme même du clonage. Les systèmes NT requièrent des comptes sécurisés

(dits SID pour Secure ID) uniques pour fonctionner correctement dans un réseau.

De même, chaque système NT cloné nécessite un compte unique. Les générateurs de

SID, tels que Norton Ghost Walker et le shareware NewSID de Systems Internals,

créent des comptes uniques à affecter à des systèmes NT clonés. Les générateurs

de SID fonctionnent bien, dans la mesure où l'on connaît bien les limites du clonage

et les pièges que comporte cette technique. Cependant, Microsoft ne supporte que

les logiciels et systèmes clonés avec les SID générés par son propre nouvel outil

SysPrep (System Preparation). (Pour savoir comment se procurer SysPrep, allez

sur le site Web de Microsoft à l'adresse http://www.microsoft.com/ntworkstation/deployment/deployment/syspreptool.asp).

Les logiciels de clonage de disque peuvent remédier au problème de l'augmentation

du TCO

Principes des architectures sécurisées contre le vol d’informations

La sécurité informatique est une sorte de fourre-tout dans lequel on trouve des

domaines de compétences biens différents. Deux courants de pensées majeurs se

présentent : la sécurité informatique contre les pannes matérielles ou logicielles

et la sécurité informatique contre l'espionnage et le piratage. L'une des différences

majeures entre ces deux familles, est que la première nécessite des compétences

techniques précises en informatique, télécommunication et électricité ainsi qu'une

grande sagesse ; là où la seconde demande plutôt des qualités psychologiques comme

l'extrême paranoïa et la schizophrénie. Un administrateur doit savoir se transformer

en une effroyable machine de guerre au moindre signe suspect.

Dans cet article, nous traiterons exclusivement de la sécurité contre l'espionnage

et le piratage. Il s'agit ici de se prémunir contre le vol d'informations confidentielles,

la détérioration, la modification d'information, bref contre l'intrusion. La sécurité

de l'information est à l'origine une tache qui n'a pas grand chose à voir avec

l'informatique : l'intrusion existe depuis bien plus longtemps.

Cependant, l'information étant à l'heure actuelle stockée sur support informatique,

il est devenu plus facile de s'introduire au coeur des entreprises en faisant l'économie

du déplacement - Un bon modem, un téléphone, et c'est parti. Du coup, les entreprises

ont mis leur sécurité entre les mains des administrateurs systèmes et réseaux,

oubliant parfois que ce n'est parce qu'une information est disponible sur le réseau,

qu'elle n'est disponible que sur le réseau. Une bonne politique de sécurité englobe

plus qu'une simple problématique technique.

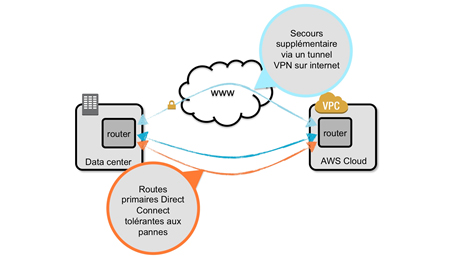

Bâtir des routages IP redondants

Le succès du commerce électronique repose largement sur le routage IP, qui achemine

les informations de l'e-business d'une entreprise à l'autre. Sans mécanisme de

routage IP redondant et à tolérance de panne, l'e-business d'une entreprise ne

peut pas survivre aux désastres (ouragans, inondations, panne d'alimentation,

interruptions de connexions Internet, défaillances hardware…), parce que l'entreprise

n'a pas d'autre méthode pour accéder à l'Internet

Pour atteindre et conserver un avantage concurrentiel en commerce électronique,

il vous faut intégrer un routage IP redondant dans votre infrastructure Internet.

Il existe divers moyens pour cela et l'un des plus courants est d'installer des

routeurs et des connexions Internet redondants. La présence de plusieurs routeurs

sur un même sous-réseau garantit la disponibilité d'une passerelle vers les serveurs

Internet en cas de défaillance de la passerelle par défaut.

De même plusieurs connexions à divers ISP (c'est-à -dire le multihoming) permettent

de disposer d'itinéraires de substitution vers l'Internet, en cas de panne d'une

liaison Internet ou d'un routeur.

Avant même l'expansion du commerce électronique, l'IETF (Internet Engineering

Task Force) avait mis au point plusieurs protocoles Internet pour le routage IP

redondant. Il s'agit du protocole FIRP (Fault Isolation and Recovery Protocol),

qui détecte les passerelles qui ne fonctionnent plus et supporte plusieurs passerelles

par défaut ; IRDP (Internet Router Discovery Protocol) ; VRRP (Virtual Router

Redundancy Protocol) et BGP (Border Gateway Protocol). FIRP, IRDP et VRRP servent

à créer la redondance des routeurs locaux et BGP la redondance des routeurs Internet.

Windows 2000 et Windows NT 4.0 supportent FIRP et IRDP, et de nombreux produits

d'exploitation et de routage Internet supportent IRDP, VRRP et BGP.

Pour inclure la fonctionnalité de routage IP redondant dans une infrastructure

de commerce électronique, il est indispensable de bien comprendre les bases du

fonctionnement de ces protocoles dans les configurations de routage IP redondantes.

Votre boutique d’e-commerce sécurisée avec SBS et Site Server

Microsoft Small Business Server (SBS) est un produit de choix non seulement pour les besoins de gestion des petites entreprises, mais aussi pour leurs sites Web de commerce électronique. Douze étapes pour construire votre boutique en ligne avec SBS et Microsoft Site Server 3.0 Commerce Edition. Microsoft a développé Site Server en le destinant principalement à des installations sur plate-forme BackOffice complète. Mais pour beaucoup de petites entreprises, utiliser seulement SBS et Site Server - plutôt que d'installer la solution BackOffice complète - est une idée séduisante. SBS et Site Server associés fournissent la majeure partie des fonctionnalités de BackOffice sans en atteindre le coût. Cependant, si SBS et Site Server sont faciles à installer et à configurer, le processus garantissant la sécurité de leur fonctionnement sur l'Internet n'est pas si simple.Cet article liste les étapes à respecter pour installer SBS, Site Server et les composants supplémentaires nécessaires pour sécuriser une solution de commerce électronique. Si vous suivez cette démarche, vous aurez une installation d'e-commerce SBS correctement sécurisée.

Lire l'article

Les performances d’Exchange 2000

Les caractéristiques de performances de Microsoft Exchange Server 5.5 sont bien

connues. En 1996, Exchange Server 4.0 a posé ses principes de base : atteindre

des performances optimales grâce à la distribution des fichiers et depuis, pas

grand-chose n'a changé. Microsoft a bien étendu la capacité de l'Information Store

(IS) jusqu'à la limite théorique de 16 To, mais le serveur de messagerie conserve

ses caractéristiques essentielles.

Dans Exchange Server, les points névralgiques, c'est-à -dire les fichiers générant

la plus lourde charge d'E/S, sont les bases de données de l'IS et du Directory

Store, leurs journaux de transactions, la copie sur disques de Windows NT et le

répertoire de travail MTA (Message Transfer Agent).

Exchange 2000 Server est d'un tout autre acabit. Le nouveau serveur de messagerie

bénéficie des améliorations suivantes :

* L'architecture de l'IS a nettement évolué, passant du simple partitionnement

de bases de données privées et publiques à un point où elle permet, théoriquement,

d'exécuter jusqu'à 90 bases de données sur un seul serveur.

* Microsoft IIS (Internet Information Server) traite tous les accès de protocoles

pour SMTP, IMAP4 (Internet Message Access Protocol), HTTP, NNTP (Network News

Transfer Protocol) et POP3, et joue donc un rôle plus important pour Exchange

2000 que pour les précédentes versions d'Exchange Server.

* Une nouvelle base de données déroulante peut contenir le contenu Internet natif.

* Active Directory (AD) de Windows 2000 remplace le Directory Store.

* Un nouveau moteur de routage et de mise en file d'attente, basé sur SMTP, remplace

l'ancien MTA basé sur X.400.

Ces améliorations font partie d'une solution customisable que les solutions tierces

étendront vraisemblablement pour doter Exchange 2000 de fonctions telles que antivirus,

fax, workflow, gestion de documents et autres fonctions qui ne font pas partie

du serveur de base.

Exchange 2000 apporte d'importants changements architecturaux affectant considérablement

les performances. Les concepteurs de systèmes vont devoir à présent se poser une

question cruciale : comment optimiser au maximum ces nouvelles fonctions en termes

de configurations systèmes et matériels.

Pour y répondre, commençons par examiner le partitionnement de l'IS d'Exchange

2000.Exchange 2000 apporte d'importants changements architecturaux affectant considérablement

les performances

Thorn Europhane : ERP et Terminal Server au centre du nouveau SI

Pour bâtir son nouveau système d'information multisite, le groupe Thorn a opté pour la mise en place de l'ERP Baan. Les problèmes de communications de données entre les filiales ont pu être résolus grâce à l'architecture Terminal Server/Metaframe.La décision de mettre en oeuvre une informatique de gestion commune au niveau du groupe Thorn est née il y a trois ans, et répondait à une double contrainte. D'une part, les difficultés de consolidations de chiffres, et d'autres parts les problèmes de communication entre les différentes filiales, au sein d'environnements informatiques très hétérogènes. " Il devenait primordial de mettre en oeuvre un modèle de gestion plus cohérent au niveau du groupe, de rationaliser les systèmes d'informations des différentes filiales, et faire en sorte qu'ils passent le cap de l'an 2000. " explique Gérard L'hote, directeur administratif et financier chez Thorn Europhane. C'est le progiciel de gestion intégré Baan qui sera retenu, après la phase de Business Re Engineering, pour supporter une rénovation complète du système d'information de l'entreprise : de la gestion comptable, financière, commerciale, à la gestion de production. " Nous avons fait le choix de l'ERP Baan car c'était alors, le seul produit du marché susceptible de nous aider à bâtir un système d'information multisite transfrontières, en nous apportant une réponse métier adaptée à notre problématique de GPAO. " souligne Gérard L'hote. Quant à l'intégrateur Origin, il sera chargé de la mise en oeuvre complète de l'ERP. " Origin est aujourd'hui le premier intégrateur Baan sur le marché, mais c'est aussi la seule société de services capable d'apporter une réponse internationale à notre problématique d'implémentation. " précise Gérard L'hote.

A partir du mois de juin 1998, un modèle commun d'implémentation a été choisi pour l'ensemble des pays concernés (Angleterre, Suède, France et Allemagne). A charge de ces filiales, d'adapter ensuite la solution à leurs besoins propres de gestion, via des personnalisations et des développements spécifiques.

" L'architecture AS400 nous posait de gros problèmes de communications entre sites à cause du protocole SNA "

Basée en Angleterre, l'usine de production de Spennymoor sera la première à finaliser la mise en oeuvre de la gestion de production. Elle sera suivie par son homologue allemande, qui optera pour une démarche Big Bang du fait de sa configuration multisite. La France vient quant à elle de terminer l'implémentation de la solution par la mise en oeuvre du dernier module de gestion commerciale.

Lire l'article

Administrer les variables d’environnement de Windows NT

Dans les groupes de discussion, reviennent fréquemment des questions sur les variables d'environnement. Les administrateurs Windows NT ont souvent du mal à accéder aux informations stockées par ces variables. Pour définir et lire des variables d'environnement sur les machines NT il existe plusieurs techniques. Cet article explique comment un administrateur NT expérimenté peut gérer des variables système et utilisateur avec les utilitaires du Kit de ressources de Windows NT Server 4.0, des fichiers batch et des applications VBScript (Visual Basic).

Lire l'article

XML et les technologies de scripting de Microsoft

Il y a un peu plus d'un an, interrogé sur l'impact qu'allait avoir XML sur les technologies de script de Windows, j'avais répondu que XML allait certainement jouer un rôle crucial pour le développement des applications Web, mais qu'il n'affecterait pas l'univers des scripts d'administration de systèmes. Or Windows Scripting Host 2.0 m'a donné tort. Egalement baptisé Windows Script 5.1, Windows Scripting Host 2.0 (WSH) comporte de nouvelles fonctions puissantes dépendant d'un nouveau type de fichier et d'un nouveau format. Vous voulez savoir quel type de fichier ? Alors, suivez-moi. WSH 2.0 comprend de nouvelles fonctions telles que, par exemple, le support des fichiers inclus, plusieurs moteurs de script, de nouveaux outils. Parmi ces nouvelles fonctions, plusieurs dépendent du nouveau format de fichier Windows Script (WS). Les fichiers WS de WSH 2.0 ne sont pas de simples fichiers ASCII contenant du code VBScript, Jscript ou d'autres langages de script compatibles ActiveX. Ce sont des applications XML (Extensible Markup Language) structurées par Microsoft selon le schéma WS XML. Le nouveau type de fichier et le nouveau format créent un cadre d'écriture de script amélioré et puissant. Examinons le schéma WS XML et les nouvelles fonctions qu'il apporte.

Lire l'article

Naviguer dans la résolution de noms 2ème Partie

Même les administrateurs Windows NT les plus chevronnés ne maîtrisent pas parfaitement le processus de résolution des noms des réseaux Windows. On ne saurait le leur reprocher. Qui pourrait s'y retrouver dans ce monde truffé de standards de serveurs de noms, d'ordres de résolution de clients modifiables, de serveurs WINS auto-destructeurs, de service packs et de correctifs modifiant la résolution des noms et d'une avalanche d'articles Microsoft contradictoires. Le seul espoir si l'on veut maîtriser la résolution de noms Windows est de comprendre la méthodologie sous-jacente pour pouvoir régler les problèmes lorsqu'ils surviennent sur un réseau. (Dans l'article " Naviguer dans la résolution de noms, Partie 1 " de septembre 2000, nous avons vu les bases de la résolution des noms, décrit les causes cachées et les malentendus communs liés à la résolution des noms et proposé un certain nombre de solutions pour des situations spécifiques). J'ai trouvé quelques solutions pour atténuer les malheurs de la résolution des noms.

Lire l'article

Améliorez les performances base de données avec l’assistant d’optimisation des index

par Itzik Ben-Gan

En utilisant des index appropriés, les requêtes deviennent plus performantes qu'elles

ne l'ont jamais été

Avez-vous créé des index optimisés pour votre base de données ? Avez-vous pensé

à utiliser les meilleurs index de tables clusterisés ? Avez-vous déterminé quels

index peuvent améliorer les performances des requêtes ? Le choix du meilleur index

clusterisé pour une table base de données principale constitue l'un des problèmes

les plus ardus que rencontrent les administrateurs de bases de données.

Toutefois, le choix des meilleurs index non clusterisés n'est pas non plus très

aisé. En effet, cela impose de prendre en considération la distribution statistique

des données, les différentes techniques utilisées par l'optimiseur de requêtes

pour concevoir un plan d'exécution efficace, ainsi que le nombre de sélections

et de modifications effectuées par les utilisateurs sur la base de données pour

ne pas créer d'index superflus.

Les développeurs SQL Server 7.0 disposent déjà de SQL Profiler, un outil

inestimable permettant de suivre les requêtes

Ne serait-il pas idéal de disposer d'un outil capable d'analyser les requêtes

effectuées sur sa base de données et de recommander les index à créer ? Et bien

coup de chance. Les développeurs SQL Server 7.0 disposent déjà de SQL Profiler,

un outil inestimable permettant de suivre les requêtes effectuées sur une base

de données. On peut enregistrer le résultat de Profiler dans un fichier, une table

ou un script SQL. On peut ensuite analyser ce résultat à l'aide d'un autre outil

de SQL Server 7.0, l'assistant d'optimisation d'index ou Index Tuning Wizard (ITW),

lequel recommande les index à concevoir.

Pour s'assurer que l'ITW donne des indications efficaces, il faut assurer un suivi

des requêtes pendant une période d'activité type sur le système (et non une période

d'activité exceptionnellement intense ou faible ni une période où se produisent

des activités exceptionnelles). Il faut également décider pendant combien de temps

Profiler doit suivre les requêtes. On peut par exemple avoir une représentation

caractéristique de l'activité du système, en ne faisant une trace avec Profiler

que durant quelques heures. Ou alors, il faudra effectuer un suivi sur quelques

jours ou plus pour capturer les variations d'activité en cours de journée ou sur

plusieurs jours.

SSL et la cryptographie

Historiquement, SSL est un protocole mis au point par Netscape pour la sécurisation des communications sur le Web. Tous les acteurs du marché ont accepté ce protocole et le supportent, en attendant l'arrivée d'un standard international. Ce standard appelé TLS (Transport Layer Security), basé sur SSL, est mis au point par le l'IETF (Internet Engineering Task Force) et a été publié il y a peu de temps (TLS 1.0). Tous les éditeurs significatifs supportent ou ont annoncé leur intention de supporter TLS 1.0.Afin de comprendre ce qu'est SSL, il est indispensable de maîtriser les concepts de cryptographie qui en constituent les fondations.

Lire l'article

Les 4 outils freeware indispensables

Personne n'apprécie de se voir offrir quelque chose pour découvrir ensuite qu'il y a un loup. Dans la jungle des logiciels gratuits, de nombreux pièges attendent le téléchargeur innocent. Au début, tout va bien et il semble que le fournisseur donne tout gratuitement. Par la suite, on se rend souvent compte que l'on a affaire en réalité à une version de démo, un shareware ou, plus dangereux, du « snareware » ou « Spamware » - des programmes qui infiltrent votre carnet d'adresse ou votre messagerie. Si l'on sait où chercher, il est possible de découvrir une poignée d'utilitaires gratuits pour Windows NT qui faciliteront votre travail et vous permettront de résoudre des problèmes courants. N'en attendez pas de miracles cependant et soyez conscient qu'il est difficile de trouver des produits freeware déployables sur un réseau. Après une période échevelée de chasse sur le net, de téléchargement et de test de freeware, voici ma liste d'utilitaires gratuits les plus utiles pour la plate-forme Windows NT.

Lire l'article

Le service d’équilibrage des charges de Windows NT

Les sites Web reposant sur des applications sophistiquées sont confrontés à deux

problèmes principaux : la fiabilité et la montée en charge. Les utilisateurs ont

besoin d'un accès fiable aux applications Web, y compris celles de l'intranet

de leur entreprise.

L'augmentation du trafic à la fois sur les sites Internet et intranet est venue

renforcer le problème de la capacité des applications à croître : le trafic d'un

site Web peut passer de 1.000 à 80.000 hits par jour. L'utilisation d'un seul

serveur pour garantir la fiabilité est problématique, car en cas d'arrêt du serveur,

les applications s'arrêtent également.

De plus un serveur unique offre un potentiel limité de montée en charge.Les premières

solutions mises en place par les webmestres et les administrateurs systèmes pour

accroître la fiabilité et l'évolutivité faisaient appel à des périphériques matériels

comme le routeur DNS. Celui-ci distribuait aléatoirement, " à tour de rôle " les

requêtes aux différents serveurs du réseau pour équilibrer la charge.

Cette méthode fonctionnait bien avec les premiers sites HTML et même avec certains

sites hébergeant avec les premières applications Web. Mais l'arrivée d'applications

Web dotées de fonctions plus sophistiquées, telles que le support de session Internet

Information Server, qui stocke des informations sur le serveur entre les sessions

d'un utilisateur, a mis à mal la solution du routeur. Ce dernier est en effet

incapable d'assurer l'équilibrage des charges nécessaire aux applications Web

modernes.

Pour résoudre les problèmes de fiabilité et de montée en charge, les éditeurs

ont développé des logiciels comme Convoy Cluster Software de Valence Research

pour les serveurs NT. Fin 1998, Microsoft a acquis Valence Research et l'a rebaptisé

Windows NT Load Balancing Service (WLBS) 2.2. WLBS est fourni gratuitement aux

utilisateurs de l'édition Entreprise de Windows NT Server 4.0. (Pour l'obtenir,

allez à http://www.microsoft.com/ntserver/all/downloads.asp#windowsntserverfeatures).

Fin 1998, Microsoft a acquis Valence Research et l'a rebaptisé Windows NT Load

Balancing Service

WLBS tourne également sur la version normale de Windows NT Server 4.0, mais il

n'est pas intégré à la licence de cette version. En revanche, lorsque vous passerez

à Windows 2000, sachez que WLBS ne fonctionnera que sur Windows 2000 Advanced

Server et Windows 2000 Datacenter Server. Pour se servir de WLBS, il faut donc

disposer de la bonne version et de la bonne licence de Windows NT, sans oublier

d'adopter la bonne version de Windows 2000.

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation