Le serveur DNS du iSeries

par Mel Beckman

Utilisez le serveur DNS intégré au iSeries comme fondement fiable de votre présence

sur Internet

" Qu'y a-t-il dans un nom ?

Celle que l'on nomme rose

Serait aussi belle et douce sous un autre nom…. " dit le poète.

Si le poète en question avait pu surfer sur Internet, il aurait ajouté " Une adresse

IP est encore plus belle ". Les noms que l'on trouve sur Internet viennent de

l'économie moderne. Ils sont eux-mêmes des produits recherchés qui peuvent valoir

plusieurs centaines de milliers de dollars et qui sont le lien principal entre

les entreprises et leurs clients. Cette situation fait du serveur DNS le pivot

de la présence d'une entreprise sur Internet. Le rôle du serveur DNS est de lier

un nom à une existence sur l'Internet. Le iSeries, connu pour sa fiabilité, est

donc naturellement l'outil de choix.

DNS traduit les adresses Internet Web familières, comme par exemple www.jet.net,

en adresses TCP/IP moins connues, par exemple 206.83.0.42, qui sont le sous-bassement

d'Internet. Chacun sait déjà sans doute que chaque serveur sur Internet possède

sa propre et unique adresse IP et que c'est le DNS qui traduit les noms en adresses

IP. Operations Navigator (OpsNav) de l'OS/400 fournit une interface graphique

au serveur DNS qui le rend facile à installer et à configurer. Une fois le processus

d'installation et d'activation de DNS sur iSeries maîtrisé ainsi que les fonctions

fondamentales et les types d'enregistrement, on est prêt à laisser le iSeries

s'occuper du nom de domaine de son organisation.

Invoquer des fonctions C depuis un programme RPG ILE

par Mike Cravitz

Comment prototyper des fonctions C dans des programmes RPG ILE exactement comme

s'il s'agissait de procédures ILE.

ILE offre un riche environnement multilangages. Il est donc facile d'invoquer

des programmes écrits par l'utilisateur dans d'autres langages. En fait, depuis

un programme RPG ILE, on peut invoquer n'importe quelle fonction C documentée

dans la bibliothèque Run Time C/C++.

Comment les fonctions C sont-elles mappées dans un environnement ILE ? En réalité,

une fonction C est mise en oeuvre comme une procédure ILE, de telle sorte qu'on

peut la prototyper dans un programme RPG ILE puis l'invoquer comme si c'était

une sous-procédure RPG ILE normale. C'est précisément ce qu'illustre cet article.

Les fonctions C documentées dans la bibliothèque Run Time C/C++ sont incluses

dans plusieurs programmes de services. Heureusement, il n'est pas nécessaire de

connaître les noms des programmes de service parce qu'IBM fournit un répertoire

de liaison (appelé QC2LE) qui les identifie. Pour pouvoir accéder à la bibliothèque

Run Time C/C++, il suffit d'inclure dans votre programme une spécification de

contrôle du type suivant :

H BndDir( 'QC2LE' )

Une fonction C est mise en oeuvre comme une procédure ILE

Comment créer une fenêtre de consultation pour les utilisateurs

par Long Nguyen

Avec cet utilitaire il n'est plus indispensable d'écrire un programme de consultation

distinct pour chaque fichier en entrée

Pour qu'un programme interactif soit convivial, les programmeurs proposent souvent

aux utilisateurs des fenêtres de consultation. Ainsi, lorsqu'un utilisateur appuie

sur une touche de fonction donnée, le programme de consultation est invoqué pour

afficher la liste des entrées valides pour un champ donné. Les programmes de consultation

disposent normalement de toutes les fonctionnalités des programmes interactifs,

y compris des fonctions Page précédente, Page suivante, ainsi que de la possibilité

d'aller directement à des enregistrements spécifiques lorsque la liste est trop

longue à parcourir.

Etant donné que les fichiers en entrée sont tous différents les uns des autres

et que les champs affichés sur un écran peuvent varier, les développeurs doivent

écrire un programme de consultation distinct pour chaque fichier. Désormais, en

utilisant mon utilitaire de consultation, il est possible de se dispenser d'écrire

tous ces programmes pour afficher des données dans une fenêtre conviviale. L'utilitaire

s'appuie sur les API pour extraire les attributs et la taille des champs d'un

fichier d'entrée afin de construire une fenêtre d'affichage de données en cours

d'exécution.

L'utilitaire s'appuie sur les API pour extraire les attributs et la taille

des champs d'un fichier d'entrée

Une suite pour développeurs RPG

De nouveaux produits pour compléter les offres iSeries.

Six-Axe Consultants annonce Zebranet, solution Intranet. Cette solution ouvre l'iSeries à l'Intranet. Sa flexibilité permet d'intégrer et de diffuser rapidement des applications Web au sein de l'entreprise.

Lire l'article

Des Suites bureautiques sous Linux de l’acabit de Microsoft Office

par Mireille Boris

Un certain nombre d'entreprises bravent les conventions, en décidant d'utiliser une suite bureautique sous Linux au lieu du standard dominant, le Office de Microsoft . Une offre relativement abondante leur est proposée. Deux produits dominent le lot des logiciels en Open Source, Star Office 5.2 rebaptisé Open Office, de Sun, et WordPerfect Office 2000, aujourd'hui 2002. Ils sont stables, fiables et d'une très grande richesse fonctionnelle.

Applixware, Tex, Latex, TROFF, NROFF, GROFF et dérivés, NeXs, etc.. proposent des solutions bureautiques sous Linux en Open Source, téléchargeables depuis le Web. Les entreprises utilisatrices de suites bureautiques sous Linux ont toutefois tendance à se fier à des éditeurs plus connus, depuis plus longtemps dans la place, tels Sun ou Corel.

"La suite Wordperfect Office 2000 sous Linux n'est pas en Open Source", précise Frédéric Rossot, Directeur commercial Corel France. "A vrai dire, très peu de clients souhaitent modifier le code du logiciel. Notre logiciel sous Linux n'est pas différent de ce qu'il est sous Windows et sous Mac OS."

Les clients choisissent de l'utiliser, exclusivement ou avec d'autres suites bureautiques, pour des raisons de prix et de facilité d'administration de l'OS. Il est en test dans un certain nombre de ministères, de banques et d'assurances. Ces prospects satisfaits des essais en cours veulent d'abord voir ce que peut leur apporter Linux. Le principe de fonctionnement du Corel Licence Program (CLP) est le même que celui de Microsoft Office. Le prix est 50% moins élevé. "Nous n'avons pas les moyens, comme Sun, de proposer un logiciel gratuit et de nous rémunérer en services. Nous préparons en revanche une proposition d'ASP, location évolutive de logiciels applicatifs pour la fin de l'année" note Frédéric Rossot. Corel Linux OS en Open Source, en revanche est gratuit. Mais sa ligne de produits va peut-être être cédée à un partenaire. Tournent sous Linux, non seulement la suite bureautique proprement dite, mais Corel Draw (60% des parts de marché du graphique sur PC) et autres produits graphiques, tel Corel Painter, et Bryce 3D racheté à Metacreation.

Lire l'article

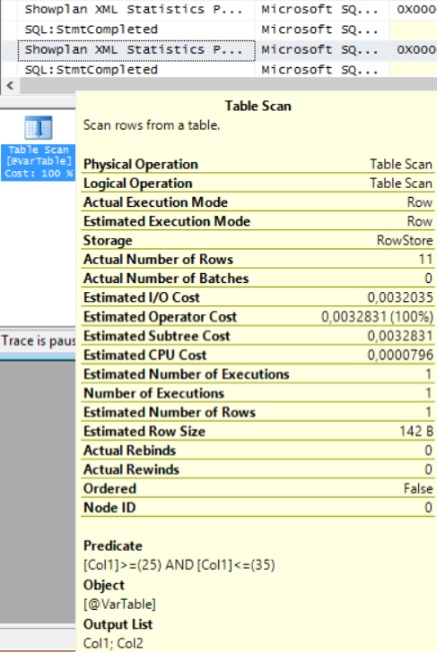

Le réglage des performances sous windows NT

Le kit de ressources standard de Windows 2000 et NT renferme de nombreux utilitaires d'administration à distance.

par Cris Banson

Pour illustrer les performances d'un système informatique, imaginons une chaîne : le composant le plus lent (ou le maillon le plus faible) dicte les performances de l'ensemble. Ce maillon faible dans la chaîne de performances est aussi appelé goulot d'étranglement. Il se manifeste chez l'utilisateur final par la perception d'un délai dans le temps de réponse du système ou de l'application. Pour régler les performances d'un système, il faut débusquer le goulot d'étranglement : CPU, mémoire, disque, réseau, applications, clients, ou ressources Windows NT. Et il ne sert à rien d'ajouter des ressources à un segment qui ne ralentit pas les performances.

Lire l'article

De La Rue Cash Systems : Un SAV mieux géré grâce au CRM

La société De La Rue Cash System, filiale française du groupe britannique De La Rue, est spécialisée dans le traitement des pièces et billets de banque. Ses équipes de techniciens SAV gèrent notamment la maintenance des automates bancaires, soit près de 350 interventions quotidiennes. La PME a décidé de se doter d'une nouvelle solution de CRM pour mieux anticiper les demandes de ses clients, optimiser la planification des interventions sur site, et améliorer la qualité de service.La notion de service client est un leitmotiv chez De la Rue Cash System. C'est même son fond de commerce, puisque l'entreprise fournit au monde de la banque, des machines utilisées pour le comptage, le tri et le conditionnement des espèces et billets de banques. L'entreprise se charge également de la maintenance des machines sous contrats, incluant près de 6000 automates bancaires. " L'univers de la banque n'autorise aucune approximation. Chez De la Rue Cash System, nous avons toujours souhaité privilégier la notion de qualité de service rendu aux clients " explique Roland De Bost, directeur du service clientèle, chez De La Rue Cash System.

En 1999, l'entreprise décide de rénover son ancien système de gestion de la relation client, dans une problématique de passage à l'an 2000. " Notre ancien système était obsolète, et la qualité du support technique n'était plus satisfaisante. Nous avons donc saisi l'opportunité du passage à l'an 2000, pour migrer vers une nouvelle solution de CRM, adaptée à la taille de notre entreprise, et accompagnée d'un support technique de qualité et de proximité. " C'est le progiciel de CRM Services Alliances V 4.1 de l'éditeur Astea qui sera retenu. D'autres critères fonctionnels ont motivé le choix de cette solution, et notamment sa modernité, son architecture ouverte, et sa facilité de mise en oeuvre. " Nous recherchions une solution de CRM, qui nous permette d'ouvrir notre système d'information vers nos clients et fournisseurs, de manière à créer une transparence et une interactivité dans la chaîne de livraison du service. "

Nous recherchions une solution de CRM, qui nous permette d'ouvrir notre système d'information vers nos clients et fournisseurs

Lire l'article

JD. Edwards joue la carte de l’entreprise étendue

La conférence des utilisateurs de logiciels JDE qui s'est récemment tenue à Denver

(Colorado) a permis de faire le point sur la nouvelle stratégie de l'éditeur ERP

américain.

Rachat de la société Numetrics Limited, investissement majeur sur l'e-business,

multiplication des partenariats dans le domaine du Knowledge Management, la conférence

utilisateurs JD.Edwards qui s'est tenue à Denver (Colorado) au mois de mai dernier

a permis de faire le point sur la nouvelle stratégie de l'éditeur ERP américain.

Comme l'a souligné C. Edward Mc Vaney, directeur et cofondateur de JD.Edwards,

lors de la session d'ouverture : “ L'e-business est véritablement la technologie

d'avenir pour le marché des ERP.

Grâce aux technologies Java, XML et HTML, l'enjeu n'est plus simplement d'améliorer

l'organisation interne de l'entreprise, mais d'améliorer les processus de l'entreprise

étendue, les relations de l'entreprise avec ses partenaires, clients et fournisseurs

externes. ” Si aujourd'hui le souhait majeur de l'éditeur est de “ devenir le

leader mondial de la fourniture de solutions ERP ”, sa nouvelle stratégie s'oriente

vers ce qu'IDC appelle l'XRP pour eXtended Resource Planning, c'est à dire l'élargissement

de la couverture fonctionnelle des ERP, vers la gestion externe des processus

d'entreprise ( SCM, e-business …).

Ce nouveau positionnement marketing se traduit notamment par différentes opérations

commerciales de poids, et notamment le rachat de Numetrics, l'éditeur canadien

spécialisé dans la fourniture de solutions Supply Chain orientées Web. De cette

acquisition d'un montant de 80 millions de dollars résultera l'intégration des

produits Supply Chain de Numetrics dans l'offre ERP Oneworld. “ La solution de

Numetrics permet de planifier, de synchroniser et d'optimiser la gestion des chaînes

logistiques de manière intuitive sur Internet. Elle vient donc naturellement compléter

nos propres efforts de développements dans le domaine des solutions e-business

” souligne ainsi Doug Massingill, CEO de JD.Edwards.

Une acquisition qui permettra non seulement à l'éditeur d'ERP d'adresser le nouveau

marché de l'Internet et du Business to Business, mais aussi d'attaquer plus facilement

les grands comptes, cible privilégiée de Numetrics.

L'enjeu n'est plus simplement d'améliorer l'organisation interne de l'entreprise,

mais d'améliorer les processus de l'entreprise étendue et les relations de l'entreprise

avec ses partenaires

Installations sans assistance : toujours trop difficile

Les nouveaux outils de déploiement de Windows 2000 sont une nette amélioration

par rapport à Windows NT 4.0. Mais ils ne sont toujours pas parfait et par trop

limités.

Plusieurs fois par an, je nettoie complètement le disque dur de mon système et

je réinstalle mon OS et mes applications en partant de zéro. J'aimerais pouvoir

automatiser complètement ce processus mais ceci est généralement impossible. Il

est certes devenu facile d'utiliser un script pour installer un OS, mais l'installation

des applications et le tuning nécessaire pour adapter les applications et en tirer

le meilleur sont difficiles, voire impossible à scripter.

Le Graal de la configuration - appuyer sur une touche, aller faire un tour et

revenir une heure après pour retrouver un clone fraîchement installé de mon ancien

système - est toujours hors de portée. Comme Perceval, j'ai parfois l'impression

de m'approcher du Graal, mais de ne pas pouvoir le saisir. Un petit effort cependant,

et je pense qu'il serait possible d'avoir un service de configuration portable

et ne nécessitant pas d'intervention.

Les outils de clonage traditionnels tels que Norton Ghost de Symantec, les Services

d'installation à distance de Microsoft ou Drive Image Pro de Power Quest sont

utiles, mais ces utilitaires réalisent le clonage en sauvegardant des images de

plusieurs Gigaoctets de données inutiles. Utiliser un outils de clonage traditionnel

manque cruellement d'élégance car mes configuration sont relativement simples,

ne nécessitant que quelques Kilooctets et non plusieurs Gigaoctets.

De quelles informations a-t-on besoin pour installer un OS et quelques applications

si l'on part du principe que les installation se feront via le réseau et que les

fichiers d'installation soient sur le serveur ? Il faut tout d'abord savoir quel

serveur et quel partage contient les fichiers d'installation et disposer d'un

profil et d'un mot de passe qui permette l'accès à ce partage. Vous devez connaître

la commande (et ses paramètres) qui lance l'installation. Lorsque l'on installe

un OS, le système pose généralement quelques questions. Vous devez donc stocker

quelque part les réponses à ces questions, comme lorsque l'on prépare un script

d'installation. Enfin, vous devez disposer de ces informations pour toutes les

applications à installer.

Identification des données

21st Century Software annonce Vital File Identification for AS/400 (VFI/400), utilitaire qui identifie les données des applications critiques, vérifie la sauvegarde de chaque objet et fournit des rapports sur les fichiers.

Ce produit contrôle également les fichiers critiques, automatise la sauvegarde et peut restaurer automatiquement les séquences.

Lire l'article

Le iSeries serveur de réseau

par Mel Beckman

Tout le monde reconnaît que le iSeries est un serveur d'applications solide, performant,

évolutif, très fiable, et qui coûte relativement peu cher tant pour les applications

de type 5250 que pour les applications intranet et extranet. Mais on ignore peut-être

encore que le iSeries est aussi un serveur de réseau efficace pour gérer toutes

sortes de travaux courants, surtout dans les grandes organisations.

Tous ces avantages : performances, évolutivité, fiabilité, et bon rapport qualité/prix

sont tout aussi valables pour les fonctions réseau. De plus, certains services

réalisables sur le iSeries ne le sont sur aucune autre plate-forme.

La V4R5 de l'OS/400 contient le support nécessaire aux fonctions suivantes : serveur

de sessions, accès en réseau aux bases de données, hébergement Web, serveur SMB,

partage de fichiers NetWare, imprimante TCP/IP, accès au répertoire LDAP, serveur

DHCP et serveur de noms (DNS).

Afin d'enrichir encore le système, la V5R1 va permettre au iSeries d'accueillir

Linux, un système d'exploitation complètement différent (cf. notre rubrique IBMologie,

dans ce même numéro). Une bonne connaissance des avantages du serveur iSeries

ainsi que des capacités des différentes fonctions de l'OS/400 donnent une bonne

idée de l'avenir de ce serveur au sein du réseau.

Les outils du dossier Support Tools

par Michael Otey

Tirez parti des outils natifs du système d'exploitation

Tout comme le "Microsoft Windows 2000 Resource Kit", le dossier Support Tools

contient un ensemble d'utilitaires de nature à vous aider à gérer votre réseau

et à résoudre d'éventuels problèmes. Mais le dossier Support Tools diffère du

kit de ressources en ceci que Support Tools est natif au système d'exploitation,

et n'est pas vendu séparément. Dans le top 10 ci-dessous, je vous fais part de

mes 10 outils favoris, que vous trouverez sur le cédérom Windows 2000, dans le

répertoire /support/tools.

Installation d’une nouvelle release, première partie : planifier la réussite

par Gary Guthrie

La planification est le meilleur remède préventif pour garantir une installation

en douceurUn jour ou l'autre, il faut installer sur l'AS/400 une nouvelle release de l'OS/400

ou de nouveaux logiciels sous licence. Cette opération est " un jeu d'enfant "

par rapport à ce qu'il fallait faire, il y a quelques années, sur les premiers

modèles d'AS/400. Il n'est plus question de faire plus d'une dizaine d'IPL pour

boucler l'installation. Aujourd'hui, pour charger une nouvelle release du système

d'exploitation, on peut soit recourir à l'installation automatique, soit effectuer

une installation manuelle, avec normalement un seul IPL dans les deux cas.

Voici un guide pas à pas pour planifier et installer une nouvelle release de l'OS/400

et de nouveaux logiciels sous licence. Dans cet article, qui est une première

partie, je couvre les tâches de planification indispensables à accomplir avant

le jour de l'installation. La deuxième partie décrira les différentes tâches le

jour de l'installation et le processus d'installation lui-même.

Domino et IFS

par Jim Hoopes

Un tandem qui permet de travailler avec diverses plates-formes, donne un accès rapide aux bases de données iSeries, et bien plus…

Pour l'iSeries, Domino est une technologie clé qui a beaucoup contribué au succès de la plate-forme sur le marché. Domino a pour principal atout d'être une solution multi plates-formes, lesquelles plates-formes coexistent réellement. On peut exécuter un serveur Domino sur Windows NT, par exemple, et il fonctionnera bien avec un serveur Domino sur l'iSeries. IFS permet une telle coexistence pacifique parce que, contrairement aux don-nées dans les bibliothèques iSeries, la plupart des données Domino existent dans des fichiers stream (fichiers graphiques, fichiers de traitement de texte, par exemple). Comme une base de données Domino se présente à peu près sous la même forme sur un iSeries et sur un PC, on peut déplacer les bases de données sans perdre aucune fonctionnalité. En fait, bien que la plupart du code qui anime Domino réside dans des bibliothèques iSeries traditionnelles (par exemple, des centaines de pro-grammes et de modules se trouvent dans la bibliothèque QNOTES, la bibliothèque QNOTESINT contient le logiciel d'intégration Domino iSeries), l'accès à tous les objets Domino se fait via l'architecture IFS. En utilisant IFS, Domino évite les performances médiocres associées aux applications non iSeries accédant à des données dans des bibliothèques iSeries ou dans le système de fichiers hiérarchique. On doit à IFS l'un des principaux attraits de Domino sur l'iSeries : l'évolutivité.

En effet, sans IFS, Domino sur l'iSeries n'aurait pas obtenu un résultat record de performances dans un audit 2000 conduit par IBM (pour plus d'informations, visiter le site http://www-1.ibm.com/servers/eser-ver/iseries/domino/scalerecord.htm).

Un iSeries modèle 840 a traité 75.000 utilisateurs de courrier Notes Bench R5 avec un temps de réponse d'un quart de seconde environ - soit 10 fois plus d'utilisateurs que le plus grand serveur Sun était capable de traiter, cinq fois que le plus grand système Compaq, et la moitié du temps de réponse de l'un ou l'autre concurrent. Le dernier audit est encore plus impressionnant : un modèle 840 a traité 100.500 utilisateurs de Notes Bench R5 avec un temps de réponse moyen de 67 millisecondes, soit quatre fois plus vite que l'audit de l'année précédente.

Lire l'article

Virtual Library Manager (VLM)

Easycom for PHP est un module chargé dynamiquement par PHP, il n'est donc pas nécessaire de le compiler avec PHP.

Il comporte un ensemble de fonctions pour accéder aux bases de données et aux ressources AS/400 en mode natif, depuis des applications Web.

Lire l'article

Comment utiliser en natif l’AS/400 server avec Domino

Moyennant une configuration simple, on peut utiliser l'AS/400 HTTP Server pour servir un contenu Domino

par Jim Hoopes

Je me considère comme l'un des plus grands fans de Lotus Domino, particulièrement sur l'iSeries. C'est une superbe combinaison pour de nombreuses raisons, mais avec un bémol : dans une certaine mesure, Domino existe dans un univers qui lui est propre sur l'iSeries. On peut intégrer Domino avec RPG et accéder aux bases de données AS/400, entre autres options d'intégration. Cependant, le serveur Domino HTTP est une fonction entièrement séparée du serveur Web natif de l'AS/400.

Cette relation a souvent causé des problèmes. Ainsi, de nombreux sites ont initialement créé des sites Web en utilisant le serveur natif, mais quand ils ont commencé à utiliser Domino, ils ont constaté qu'il était difficile d'utiliser les serveurs Domino et HTTP natif en même temps. Ce n'est pas impossible mais c'est difficile et en tout cas, source de nombreuses questions.

Dans Domino version 5.4, Lotus et IBM ont répondu à ce problème en modifiant Domino afin qu'il puisse utiliser le AS/400 HTTP Server natif pour servir le contenu Domino. (Domino a une possibilité similaire sur la plate-forme Windows NT 2000 pour Microsoft IIS.) Cet article explique comment installer cette possibilité sur l'AS/400. Malgré quelques petites difficultés en cours de processus, si vous avez déjà essayé d'utiliser les deux serveurs Domino et HTTP en même temps, vous conviendrez aisément que cette nouvelle méthode est nettement plus simple. Toutefois, avant de décider si cela convient à votre environnement, il faut être conscient de quelques limitations.

Lire l'article

La métamorphose

Plus de souplesse, moins de restrictions contractuelles, une écoute plus attentive… avec IGS le métier d'IBM change. Denis M. Welsh, Senior Vice-président et directeur Exécutif du groupe IBM Global services s'adresse à ses troupes: “ Chaque jour, nos associés, fournisseurs, analystes et surtout nos clients nous demandent : Qui êtes-vous ? Quels sont vos objectifs ? Pourquoi êtes-vous meilleurs ? ” Une fois encore, on sent dans cette lettre que IBM Global Services (IGS) doit surmonter un problème d'image, comme c'est le cas pour le groupe des serveurs IBM.

Lire l'article

Passer l’an 2000 sans souci avec JBA Presys

Avec « 21 Online », JBA Presys aide les PME/PMI à passer l'an 2000 et à prendre en compte l'euro. Cette offre d'urgence, à prix et délai réduits, est annoncée à l'occasion de Progiforum. Installée dans l'entreprise avant la fin de l'année, elle peut être complétée par une deuxième phase plus complète, suivant une méthodologie classique. Diverses enquêtes ont montré que de nombreuses PME/PMI ne sont pas prêtes pour affronter l'an 2000. Outre les problèmes de date, pour la plupart d'entre elles, l'euro représente un souci supplémentaire, qu'elles ne savent pas comment résoudre. Ces entreprises se retrouvent souvent sans solution, car les prestataires leur ont fait faux bond pour cause de surcharge de travail. C'est pour ces PME/PMI, de 80 à 400 MF de chiffre d'affaires, que l'éditeur de progiciels de gestion, JBA Presys, a conçu son offre « 21 Online ».

Lire l'article

HP OpenView network Node Manager 5.02 pour Windows NT

Avec OpenView Network Node Manager 5.02 pour Windows NT de Hewlett-Packard, Windows NT bénéficie de la puissance de l'outil vedette d'administration de réseau pour UNIX de HP, agrémenté d'une nouvelle interface. OpenView Network Node Management (NNM), qui appartient à la famille des produits d'administration de systèmes et de réseaux HP OpenView, réalise le mapping et la surveillance des composants adressables IP IPX d'un réseau (par exemple ordinateurs, routeurs et switches, hubs). L'affichages des recherches approfondies du logiciel comporte des icônes d'état codées en couleur et des seuils de notification d'événements paramétrables, qui permettent de surveiller facilement votre réseau. Pour en savoir plus sur les mises à jour du logiciel, lisez l'encadré " Network Node Manager 6.0 ".

Lire l'article

Simplifier les mises à jour avec les MODS

par Jef Sutherland

Dans le numéro de janvier 2001 de Systems JOURNAL, j'expliquais le principe de

base de l'utilisation de MODS (Multiple Occurrence Data Structures) dans les applications

RPG III. Aujourd'hui, j'approfondis davantage ces MODS, et montre comment les

utiliser pour simplifier les opérations de mise à jour dans des applications interactives.Mon application interactive met à jour un enregistrement dans un fichier. Je suis

quatre étapes de base (en excluant la recherche des erreurs) :

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation