La qualité logicielle au service du GIE-RIP

par Sabine Terrey

Le RIP, Régime Interprofessionnel de Prévoyance, fut créé en 1949. Cette association, qui gère pour le GAN Assurances Vie un certain nombre de contrats de retraite, compte aujourd'hui 45 personnes. Le GAN a souhaité utiliser et développer l'outil informatique dont disposait le RIP pour la gestion des contrats. A cette occasion, fut créé un GIE RIP pour l'utilisation de ce système informatique, géré par les salariés du RIP eux-mêmes. Ainsi, ce système traite les contrats GAN gérés par ces deux entités.

MQSeries 5.2 : Haute Disponibilité et Support

Support de Haute Disponibilité pour MQSeries 5.2 et objects de grande taille (LOBs) pour maximiser la disponibilité des systèmes de production

DataMirror annonce de nouvelles fonctions pour le logiciel High Availability Suite. Cette solution permet aux utilisateurs de protéger l'intégralité de leurs IBM iSeries (données et objets) et gère aussi bien les arrêts planifiés que non planifiés. High Availability Suite supporte la réplication en temps réel de la dernière version de MQSeries ainsi que des grands objets (LOB).

Lire l'article

Découverte des triggers de la V5R1

par Kent Milligan

La V5R1 marque l'arrivée d'une implémentation de triggers de type SQL sur l'iSeries. En fait, les triggers SQL sont l'ajout le plus important de la V5R1 à DB2 UDB (DB2 Universal Database for iSeries). L'instruction SQL CREATE TRIGGER est prise en compte de la même manière que dans d'autres bases de données, comme Oracle. Elle rend les triggers portables, répondant ainsi au souhait des clients et des ISV (independant software vendors). Contrairement aux autres bases de données, l'implémentation DB2 UDB est fondée sur le standard SQL. On constatera aussi que le support des triggers SQL sur l'iSeries est un superensemble du support standard offert par les autres produits DB2 UDB. J'examine

Ici les triggers SQL en détail, ainsi que les améliorations dont bénéficient aussi les triggers non-SQL (externes).

Retrouvez toutes les figures explicatives dans l'édition paier de cet article : iSeries News n°2 - Février 2002

Lire l'article

Faites le grand saut en étendant le schéma A.D.

par ALain Lissoir

(AD) offre de nombreuses possibilités de gestion des données. L'article " Diving into the AD Schema ", septembre 2001, aide à clarifier les termes et relations quelque peu compliqués du schéma AD : les objets classSchema et attributeSchema (et les attributs associés) et les relations entre les classes et les attributs (abstrait, auxiliaire et structurel). Vous voilà donc prêt à approfondir davantage pour étendre le schéma ...

En premier lieu, déterminez si une extension est vraiment nécessaire et songez à ses répercussions sur votre forêt AD. Sachant que l'on ne peut pas supprimer les extensions AD sous Win2K, il faut comprendre les restrictions et les exigences du schéma. Et donc planifier et tester soigneusement une extension avant de l'appliquer en production. Créez un objet d'extension réussi dans un environnement de test, puis transférez-le dans l'AD de production.

de cet article : Windows & .Net Magazine n°1 - janvier 2002

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 14 au 20 janvier 2002

Lire l'article

Synchronicity Professional 3.0

par John Green

Lorsqu'on utilise plusieurs OS, il est difficile de manipuler les comptes spécifiques à chaque plate-forme. On a l'impression de tourner en rond. Les outils à un seul point d'administration peuvent simplifier votre vie et celle des utilisateurs (obligés, sinon, de se souvenir de différents mots de passe pour chaque plate-forme)...

La suite de produits d'intégration de répertoires Synchronicity de NetVision comporte des programmes de type Novell Netware qui fonctionnent avec Netware 4.0 ou ultérieure et permettent d'intégrer des services à répertoires multiples sous une interface administrative centrale. Vous apprécierez également ces programmes si vous êtes un administrateur Netware expérimenté qui doit aussi manager Windows 2000 ou Windows NT 4.0.

Protégez votre iSeries

par Wayne O.Evans

J 'ai enquêté sur la sécurité de nombreux sites AS/400 dans des secteurs très différents, et je vois sans cesse les mêmes types de risques. Je décris ici les 10 expositions les plus courantes et propose des suggestions pour trouver la parade.

Lab Visual Studio .NET

du 13 mai au 28 juin

Le Lab Visual Studio .NET est un atelier de prise en main de Visual Studio .NET

et d'approfondissement de certaines technologies liés au développement sur la

plate-forme .NET. Ce laboratoire propose des demi-journées guidées par des

formateurs. Chaque participant dispose d'un PC. L'inscription au Lab est libre

et gratuite.

Tips, réponses quotidiennes

par Sean Daily

Les solutions aux problèmes d'administration système courants : outils de support

de Windows 2000, insuffisance d'espace disque, erreurs système, défragmentation de

la base de données AD, l'utilitaire

Backup intégré de Windows

2000 pour créer des ERD ...

Log Shipping dans SQL Server 2000 (Partie II)

par Ron Talmage - Mis en ligne le 29/04/2002

Quand votre serveur de base de données de production s'arrête - pour cause de maintenance programmée ou d'événement inattendu - il faut être sûr que la base de données est intacte sur un serveur standby. Une opération log shipping bien conçue, qui transfère les journaux de transactions d'une base de données du serveur primaire sur un serveur standby, peut vous procurer cette confiance ...SQL Server 2000 Enterprise Edition et SQL Server 2000 Developer Edition supportent log shipping comme un utilitaire Enterprise Manager intégré. Le Microsoft SQL Server 2000 Resource Kit est livré avec un ensemble de procédures cataloguées non supporté pour log shipping dans d'autres éditions de SQL Server 2000 (pour plus de détails, voir l'encadré « Log Shipping simple dans SQL Server 2000 Standard Edition »), et le Microsoft BackOffice Resource Kit (BORK) 4.5 offre une méthode non supportée de log shipping pour SQL Server 7.0. Dans l'article « Log Shipping dans SQL Server 2000, 1ère partie », j'ai décrit comment installer, reconfigurer et superviser log shipping. Dans cet article, nous allons voir comment changer les rôles des serveurs primaire et secondaire, comment inverser complètement leurs rôles, et où placer le serveur moniteur pour qu'il soit le plus utile possible.

Tips pour le travail en réseau et l’administration système

En tant qu'administrateur système de l'iSeries, vous êtes le coordinateur du groupe de voyageurs constitué par l'ensemble de vos utilisateurs. Pour que vos utilisateurs voyagent en toute sécurité et sans ennuis ou incidents, nous proposons quelques conseils et astuces d'administration.Chaque jour de travail est un nouveau voyage - vers une destination prévue, on l'espère ! En effet, le secret d'un voyage réussi réside dans une bonne planification et une coordination efficace des ressources. Lisez ce qui suit, apprenez quelques trucs simples et vous assurerez ainsi la sécurité de tous vos voyageurs !

Lire l'article

Fonctions scalaires de SQL pour un code plus léger et plus serré

par Gary Guthrie

Pour de nombreux programmeurs et développeurs, SQL n'est pas le favori pour les définitions de bases de données et les entrées/sorties (I/O) d'applications. En la matière, DDS et l'I/O natif prévalent. SQL a pourtant sa place dans de tels environnements ...Outre ces possibilités d'I/O, SQL offre des fonctions intégrées qui simplifient certaines tâches applicatives. Ceux qui n'utilisent que l'I/O natif ne sont peut-être pas familiarisés avec ces fonctions et ignorent à quel point il est facile de les inclure dans des applications. Dans cet article, je présente un ensemble de fonctions intégrées SQL - les fonctions scalaires - et montre comment elles peuvent améliorer les applications, que l'on utilise SQL ou des techniques d'I/O natives.

Services serveurs de Windows 2000 : 1ère partie

par Jordan Ayala

Les services de Windows jouent un rôle central vis-à -vis de l'OS et des applications chargées. Votre système contient des dizaines de services qui contrôlent pratiquement tout ce qui se fait avec Windows. Ils valident toutes sortes d'actions : connexion (log on), archivage et impression (file and print), support des réseaux existants, et bien d'autres ...

Dans cette première partie (sur deux), je définis les services, explique ce qu'ils font, et propose des outils et des astuces sur la manière de les gérer. Je présente les services disponibles dans Windows 2000 Server, Standard Edition, sans packs de service appliqués (les autres produits serveur de Win2K et Win2K Professional ont différentes options de services). Les informations fournies ici jettent les bases pour configurer les services Win2K et régler leurs performances, ce que nous verrons dans la 2e partie.

papier : Windows & .Net Magazine n°1 - janvier 2002

LookSoftware annonce newlook 5.0

LookSoftware annonce newlook 5.0 qui fournit aux utilisateurs internes, aux partenaires et clients externes un accès graphique aux applications iSeries.

Il supporte Secure Sockets Layer qui permet des connexions sécurisées entre les applications serveur et leurs clients.

Lire l'article

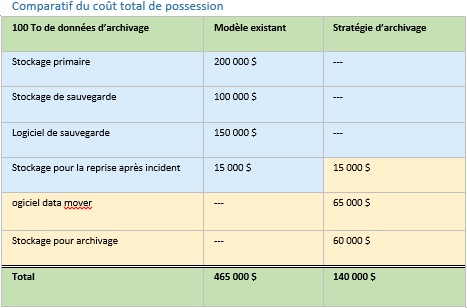

Les techniques de sauvegarde d’IFS

Par Debbie Saugen

Quelques techniques de sauvegarde pour vous éviter la perte de données critiques :

Depuis son apparition dans la V3R1, IFS (Integrated File System) est une composante majeure de l'architecture AS/400. A tel point qu'il faut l'inclure dans la stratégie de sauvegarde. La sauvegarde d'un système demeure incomplète si on n'utilise pas la commande SAV (Save)Les options du menu Save, ou le produit programme sous licence BRMS (Backup, Recovery and Media Services), pour sauvegarder les données d'IFS. Une reprise complète du système suppose une sauvegarde complète préalable. IFS contient des données vitales pour l'environnement de gestion. Client Access, Lotus Domino, Novell Netware, Windows Server, le serveur OS/2 Warp, et les applications des fournisseurs, tous stockent une partie de leurs données vitales dans IFS.

Téléchargez les articles au format PDF

Tous les articles de nos publications Windows & .Net Magazine, iSeries News et SQL Server sont en téléchargement au format PDF.

Lire l'article

Log Shipping dans SQL Server 2000 (Partie I)

par Ron Talmage - Mis en ligne le 29/04/2002

Log Shipping augmente la disponibilité d'une base de données SQL Server en copiant et en restaurant les journaux de transactions de la base de données dans une autre base sur un serveur standby. Comme la base de données standby reçoit toutes les modifications apportées à la base de données originale, elle en est le double exact ...... sauf pendant le court laps de temps de l'opération de copie/chargement. Donc, en cas d'indisponibilité du serveur primaire original, on peut transformer le serveur standby en un nouveau serveur primaire. Quand le serveur primaire original redevient disponible, on peut en faire un nouveau serveur standby - et inverser ainsi les rôles des deux serveurs.

Dans les éditions SQL Server 2000 Enterprise et Developer, Microsoft fournit un utilitaire Log Shipping dans Enterprise Manager - dans le cadre du Database Maintenance Plan Wizard. Auparavant, il fallait construire votre propre système Log Shipping ou - dans le cas de SQL Server 7.0 - utiliser les outils de Log Shipping non supportés disponibles dans le Microsoft BackOffice 4.5 Resource Kit. Le nouveau wizard facilite les opérations de préparation, configuration et supervision du Log Shipping de SQL Server 2000. (Pour vérifier les détails techniques de cet article, j'ai utilisé SQL Server 2000 Enterprise Edition avec Service Pack 1 - SP1. Néanmoins, d'après la liste de corrections, SP1 ne corrige aucun des bogues associés au log shipping.)

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation