Délégation d’AD : au-delà du basique

par Jeff Bennion - Mis en ligne le 04/03/2003

Bien utilisées, les possibilités de

délégation d'AD (Active Directory)

Windows 2000 améliorent la productivité

informatique de l'entreprise et

contribuent à sa sécurité. Cependant,

au moment de mettre en oeuvre votre

modèle de délégation, des difficultés

risquent de survenir parce que la manière

dont Microsoft a conçu AD ne

correspond pas forcément à celle

dont vos administrateurs travailleront.Lorsque vous structurez votre modèle

de délégation, vous devez traduire des

fonctions de jobs concrètes en droits

d'accès AD spécifiques. Bien que vous

puissiez définir les tâches que les différents

informaticiens doivent effectuer,

il n'est pas toujours facile d'établir la

corrélation entre ces tâches et les permissions

d'AD. Je présente quelques

techniques qui vont au-delà des

simples scénarios de délégation pour aborder les problèmes que vous risquez

fort de rencontrer dans l'entreprise.

Ces exemples du monde réel

peuvent vous aider à concevoir et à déployer

un modèle de délégation d'AD

sécurisé répondant à vos besoins.

SQL Slammer worm

Mis en ligne le 29/01/2003

Retrouvez les dernières informations sur le Worm "SQL Slammer", publiées par Microsoft à la suite des incidents des 25/26 Janvier 2003. (Articles en anglais)

Traitement dynamique des sous-fichiers

par Gary Guthrie - Mis en ligne le 11/03/2003

Combien de fois avez-vous dû modifier

la logique d'un programme parce

que vous aviez modifié les caractéristiques

de taille des sous-fichiers d'un fichier

écran ? Une simple modification

de la taille des sous-fichiers (mot-clé

DDS SflSiz) ou du nombre d'enregistrements

d'une page de sous-fichiers

(mot-clé DDS SflPag), et voilà qu'il faut

aussi modifier le programme pour qu'il

traite correctement les sous-fichiers ...Vous devrez peut-être, par exemple,

devoir modifier les routines qui chargent

le sous-fichier, qui en font le paging,

ou qui en traitent les enregistrements.

Et si l'on pouvait modifier les caractéristiques

de taille d'un sous-fichier

sans toucher à la logique du programme

? On le peut avec les

procédures RtvSflSize (Retrieve Subfile

Size) et RtvSflPage (Retrieve Subfile

Page) du programme de service

DspFInfo ! Ces procédures vous permettent

de créer les applications pour

qu'elles extraient les caractéristiques

de taille d'un sous-fichier à l'exécution

puis qu'elles utilisent cette information,

plutôt que des références codées

en dur, pour contrôler les routines

associées au sous-fichier.

L’évolution des technologies d’accès aux données

par Wei-Meng Lee - Mis en ligne le 18/12/02

Quand les premières bases de données

sont apparues, les développeurs

devaient connaître parfaitement celle

qu'ils utilisaient. Mais les produits et

les technologies touchant aux bases de

données ont progressé rapidement ... Des bases de données relationnelles

aux stockages de données non relationnelles,

comme le e-mail et les systèmes

de fichiers, les méthodes d'accès

aux données ont suivi le rythme

rapide de l'évolution technologique.

Aujourd'hui, face aux architectures

client/serveur et applications multi niveaux,

les développeurs doivent maîtriser

diverses technologies d'accès. La plupart d'entre eux ont, durant des années,

appris des sigles et des acronymes

comme ODBC, DAO, RDO, OLE

DB, ADO et RDS. Et voici que Microsoft

introduit le .NET Framework flanqué

d'une autre nouvelle technologie d'accès

aux données: ADO.NET.

En nous immergeant dans chaque

nouveau progrès, nous oublions souvent

comment la technologie d'accès

aux données a évolué et la logique et la

philosophie successives. Une bonne

compréhension de la progression -

d'ODBC à ADO.NET - peut vous aider

à choisir la technologie appropriée et à

l'optimiser pour votre organisation.

Les nouveautés de la semaine 44 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 28 Octobre au 03 Novembre 2002

Lire l'article

Les nouveautés de la semaine 42 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 14 au 20 Octobre 2002

Lire l'article

Quick-Office, logiciel client-serveur

Trader's annonce la sortie de Quick-Office, son logiciel client-serveur permettant la fusion de texte avec des données iSeries.

Il propose le développement de documents au travers du traitement de texte, MS Word et la reprise automatique des documents OV/400 existants.

Lire l'article

Kit de l’administration mobile

par John D. Ruley - Mis en ligne le 30/10/2002

Dans « Pocket PC 2002 », http://www.

winnetmag.com, Instant Doc ID 23685,

je vous ai présenté les appareils Pocket

PC 2002. Ce mois-ci, nous allons approfondir

un aspect particulièrement

intéressant pour les administrateurs de

réseau et les informaticiens : utiliser un

Pocket PC 2002 (ou un PC - H/PC -

2000 de poche) comme station de travail

d'un administrateur mobile.

Vous pouvez utiliser les appareils Pocket PC 2002 pour effectuer des tâches administratives (changer des mots de passe utilisateur, résoudre des problèmes Ethernet, arrêter un serveur, par exemple) à partir d'un point quelconque relié à votre LAN d'entreprise.

J'ai testé trois Pocket PC 2002. L'un est un Compaq iPAQ H3670 mis à niveau, et les deux autres sont nouveaux : GENIO de Toshiba (la version japonaise d'un appareil qui sera vendu aux Etats-Unis sous le nom e570) et HP Jornada 565 de Hewlett-Packard. Les fonctions réseau dont je parle dans cet article sont présentes sur les trois appareils (même s'il faut installer séparément le client services terminal sur l'iPAQ parce que sa ROM flash est plus petite que celle des appareils plus récents.)

La mise en route d'un Pocket PC 2002 est simple et directe : tout le logiciel nécessaire est intégré sur un CDROM qui remplace les CD-ROM Microsoft et OEM séparés que l'on trouve sur les unités Windows CE antérieures. Si vous installez un appareil entièrement nouveau sur un PC auquel vous n'avez jamais rattaché un appareil Windows CE, il faut installer le logiciel avant de connecter le support synchro basé USB. (Sinon, Windows génèrera un message d'erreur quand il essaiera de détecter le support.) La procédure d'installation se résume à insérer le CD-ROM et à suivre les instructions qui s'affichent.

Lire l'article

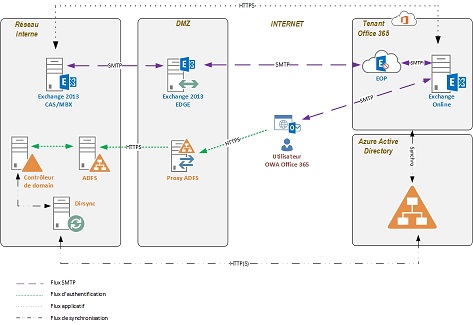

Connexions Windows 2000 d’Exchange 2000

par Tony Redmond - Mis en ligne le 09/10/02

Microsoft Exchange 2000 Server

est bien plus intégré à Windows 2000

qu'Exchange Server 5.5 ne l'est à

Windows NT. Comme je l'explique

dans « Interaction entre Exchange 2000

et Win2K », mars 2002, la réussite du

déploiement d'Exchange 2000 peut

dépendre de votre maîtrise de cette intégration ...Dans cet article, j'explique

comment Exchange 2000 s'appuie sur

la réplication AD (Active Directory) et

FRS (File Replication Service) et je

couvre certains des processus liés à

l'installation de l'ADC (Active

Directory Connector) et votre premier

serveur Exchange 2000. Vous devez

aussi comprendre comment Exchange

2000 s'appuie sur le modèle d'autorisations

de Win2K, le compte ordinateur

LocalSystem, l'organisation de votre

forêt d'AD, la position du GC (Global

Catalog), DNS, et Microsoft IIS.

Interactivité entre le frontal Acces et le moteur SQL Server

par Rick Dobson - Mis en ligne le 10/06/2002

Microsoft Access 2002 est la version

d'Access livrée avec Microsoft Office XP.

nous savons tous aujourd'hui que XP est

synonyme d'expérience. Quand on utilise

des projets Access dans Access 2002,

pourrait en conclure qu'Access 2002 est

seconde tentative de Microsoft pour améliorer

l'expérience - particulièrement

pour SQL Server 2000.

L'expérience est plus conviviale et même si Microsoft continuera sans aucun doute à améliorer Access dans de futures versions, Access 2002 offre pléthore de nouvelles fonctions intéressantes si vous utilisez SQL Server 2000 ou si vous l'envisagez.

Access 2002 est compatible avec SQL Server 2000, tandis qu'Access 2000 nécessite quelques aménagements pour fonctionner avec lui. Et Access 2002 s'intègre plus étroitement à SQL Server 2000 qu'Access 2000. En outre, Access 2002 introduit plusieurs designers visuels nouveaux et améliorés et des propriétés étendues qui rendent l'utilisation de SQL Server à partir d'Access, plus puissante et plus simple. Si vous envisagez d'utiliser XML pour accomplir plus facilement certaines tâches de base de données courantes, Access 2002 propose deux nouvelles méthodes qui simplifient considérablement l'import et l'export de documents XML de bases de données SQL Server.

Un projet Access est un type spécial de fichier Access qui se connecte à une base de données SQL Server par l'intermédiaire d'une connexion OLE DB. Un projet Access facilite de nombreuses fonctions de définition de base de données SQL Server (création des bases de données, des tables, des vues et des procédures cataloguées, par exemple) et s'intègre étroitement avec les formulaires, rapports, et pages Web d'Access (que Microsoft appelle pages d'accès aux données). Les projets Access dans Access 2002 demandent quelques aménagements pour être compatibles avec SQL Server 2000. (Pour plus d'informations sur les étapes nécessaires pour l'intégration, voir l'article Microsoft « ACC2000: Incompatibility Issues Between Access 2000 Projects and SQL Server 2000 » à http://support.microsoft.com/support/kb/ articles/q269/8/24.asp.) En revanche, Access 2002 est immédiatement compatible avec SQL Server 2000 (ainsi qu'avec SQL Server 7.0 et 6.5).

Dans Access 2002, l'UI (interface utilisateur) pour le projet Access a changé pour tenir compte des fonctionnalités nouvelles et améliorées, qui font d'Access 2002 un meilleur outil de développement pour SQL Server que son prédécesseur. Les changements d'UI sont évidents dans les options de menu, dans les options proposées dans la fenêtre Database, et dans les concepteurs visuels pour les tables, les procédures cataloguées, et les UDF (userdefined functions).

Lire l'article

Guide du serveur Apache, 3ème partie

par Brian R. Smith - Mis en ligne le 05/02/2003

Dans la première partie de cet article

(iSeries News mai 2002), nous sommes partis de zéro

avec votre premier serveur Apache

fonctionnant sur l'iSeries. Ensuite,

(iSeries News juin 2002), nous avons vu comment ce serveur de fichiers fantaisie (HTTP) est configuré,

comment il achemine les requêtes, et

comment la GUI vous aide dans la

configuration.Dans cette 3e partie, nous allons analyser pas à pas la puissance de

l'interface utilisateur graphique (GUI)

pour vous aider à configurer le serveur

HTTP (animé par Apache).

Ouvrez la voie à la réplication snapshot à grande échelle

par Herts Chen - mis en ligne le 18/12/02

Si vous êtes développeur d'applications

ou de bases de données, vous déplorez

probablement le temps excessif

que des utilitaires comme bcp (bulk

copy program), DTS (Data Transformation

Services) et la réplication

snapshot mettent pour copier une

quantité massive de données en plusieurs endroits ...Ainsi, un snapshot

d'une base de données contenant 500

Mo de données définies avec des

contraintes de clés et des index peut

durer 2 heures pendant la journée de

production ou 1 heure et demi la nuit,

pour effectuer un transfert entre deux

serveurs de bases de données haut de gamme, à quatre voies, avec 1 Go de

RAM et RAID 5. Cette performance est

inacceptable dans une ferme de serveurs

à équilibrage de charge 24x7 ou

dans un entrepôt de données d'entreprise

distribué dont le temps disponible

hors période de pointe est trop

court pour tolérer le transfert de multiples ensembles de données massifs

vers tous les serveurs. Mais alors,

comment peut-on accélérer la distribution

des données ?

Tout sur la restauration

par Kalen Delaney - Mis en ligne le 26/11/2002

Restaurer une base de données SQL

Server après un sinistre est l'une des

missions les plus importantes d'un administrateur

système (sa, systems administrator).

Pourtant, la reprise fait

souvent l'objet de moins d'attention

que son opération jumelle, la sauvegarde ...

La plupart des administrateurs compétents savent qu'ils doivent sauvegarder régulièrement les données critiques. Aussi, comme la sauvegarde est généralement une opération plutôt simple, ils la confient souvent à un novice de l'équipe d'administration. Il n'y a d'ailleurs rien à y redire, tant que le débutant en question utilise une procédure rigoureuse.

En revanche, on confie rarement à des novices les opérations de restauration. Or, comme la restauration d'une base de données n'est pas une opération quotidienne, un administrateur de SQL Server peut fort bien gérer des bases de données pendant des années sans jamais faire une restauration d'urgence. Et donc, le jour où il doit procéder à une restauration après un sinistre, il n'est pas préparé à toutes les subtilités de l'opération. Des pépins inattendus dans la restauration peuvent vous obliger à consulter SQL Server Books Online (BOL) et la Microsoft Knowledge Base pour résoudre des problèmes, pendant que toute l'entreprise attend fièvreusement de pouvoir disposer à nouveau des données. Vous devez donc être prêt à affronter des problèmes inattendus et vous devez tester le plan de reprise. Si vous n'avez pas encore complètement testé vos opérations de reprise en simulant un scénario catastrophe, réfléchissez à une telle simulation dès que vous aurez fini de lire cet article. J'y passe en revue divers types d'opérations de sauvegarde, y compris des sauvegardes complètes, différentielles et du journal de transactions. Ensuite, j'explique les opérations de restauration de base et décris ce que SQL Server fait pendant qu'il restaure vos données. Dans de futurs articles, nous verrons les détails à connaître quand on transfère une base de données dans un nouvel endroit avec des utilisateurs différents. Nous verrons aussi les problèmes posés par la restauration de tout un système SQL Server au lieu d'une simple base de données d'utilisateurs.

Lire l'article

Actualités Windows NT / 2000 – Semaine 44 – 2002

Actualités du 28 Octobre au 03 Novembre 2002

Actualités du 28 Octobre au 03 Novembre 2002

Fixer le cap avec Visual Studio .NET

par Michael Otey - Mis en ligne le 23/09/02

Visual Studio .NET est probablement

l'étape la plus marquante de l'évolution

de l'environnement de développement

graphique de Microsoft depuis Visual

(VS) 1.0. Visual Studio .NET n'est pas un

simple relookage d'IDE (Environnement

de développement intégré) agrémenté

de quelques nouveaux outils de productivité.

...Son examen révèle que le nouveau produit se démarque nettement des versions

précédentes de VS. Les changements

ne sont pas que cosmétiques: les

améliorations de l'UI ne sont que le

sommet de l'iceberg. En dessous, les

changements permettent d'utiliser

Visual Studio .NET pour développer des

applications Microsoft .NET. Ces changements

supportent les langages C# et

Visual C++ (VC++), appliquent les

améliorations radicales apportées à

Visual Basic (VB) intégrées dans le langage

Visual Basic .NET, gèrent un nouveau

modèle de programmation appelé

services XML Web, et supportent le nouveau

framework de classe .NET.

WMIC

par Ethan Wilansky - Mis en ligne le 22/10/2002

Microsoft vous donne beaucoup de

raisons de manager les systèmes à partir

de l'invite de commande de la famille

Windows XP et Windows .NET

Server. WMIC (Windows Management

Instrumentation Command Line), qui

utilise la puissance de WMI (Windows

Management Instrumentation) pour

permettre l'administration des systèmes

depuis la ligne de commande,

est l'une de ces raisons.

WMI a joué un grand rôle dans l'initiative d'administration système de Microsoft depuis Microsoft SMS (Systems Management Server) 2.0 et s'est encore renforcé depuis l'introduction de Windows 2000. Toutefois, avant l'introduction de WMIC, il n'était pas facile d'accéder au référentiel WMI de l'espace de noms WMI à partir d'une invite de commande.

Pour les tableaux et listings de cet article, veuillez consuletr l'édition papier : Window & .Net Magazine n°5 - Mai 2002.

Lire l'articleLes plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

Semaine du 25 Novembre au 1 Décembre 2002.

Semaine du 25 Novembre au 1 Décembre 2002.