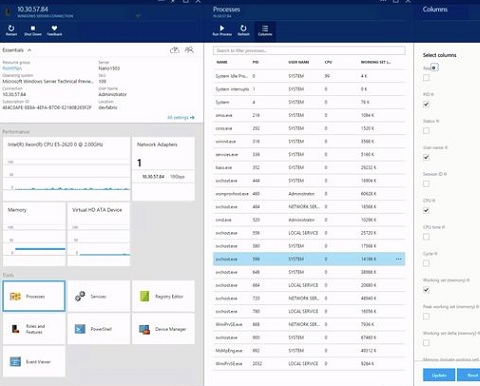

Gérer les correctifs de sécurité

par Paul Niser - Mis en ligne le 11/03/2003

Les bogues logiciels font partie intégrante

du développement et frappent

tous les fournisseurs. Quelle que

soit la qualité des développeurs, le

nombre de bogues augmente proportionnellement

à la quantité de code.

De ce fait, des utilisateurs malveillants

trouvent un bon terrain pour leurs exploits

dans des OS comme Windows.Un service informatique a beaucoup

de mal à se tenir au courant des

correctifs Windows. Leur rythme est tel

qu'on a l'impression d'une équipe de voierie bouchant sans cesse des nids

de poules sur une portion d'autoroute

très fréquentée. Pour protéger vos systèmes,

il faut mettre au point une méthode

de connaissance des vulnérabilités

au fur et à mesure qu'elles sont

découvertes, déterminer si votre installation

est menacée, évaluer le niveau

de risque, décider quand il faut déployer

les correctifs et selon quel plan.

Les nouveautés de la semaine 06 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 03 au 09 Février 2003

Lire l'article

Article 1411

Ce numéro spécial, daté Juin 2003, livrera un éclairage technologique unique de la nouvelle offre Server de Microsoft. Au sommaire de ce numéro :

- Une interview de Brian Valentine, Senior Vice Président division Windows, Microsoft Corp.

- Des dossiers thématiques : Approbations entre multiples forêts, Utilitaires de ligne de commande, Volume Shadow Copy (VSS), GPO et Terminal Services, IIS 6.0

Ne manquez pas cette édition unique de Windows & .Net Magazine, Juin 2003,

profitez de notre offre d'abonnement spéciale

Windows & .Net Magazine annonce son numéro spécial Windows Server 2003

Configurer la sécurité 802.11b de base

par Jeff Fellinge - Mis en ligne le 06/05/2003

Les appareils sans fil 802.11b furent

d'abord réservés à quelques utilisateurs

fanas des toutes dernières technologies.

Mais ils sont en train de se banaliser

chez les particuliers, et ont

même pénétré dans de nombreuses

entreprises - malgré de graves interrogations

quant à leur sécurité.

Ces appareils ont séduit les utilisateurs, qui les adoptent en négligeant - ou en ne comprenant pas - la notion d'intrusion. Les appareils sont bon marché, raisonnablement performants, et faciles à installer. Mais les appareils 802.11b peuvent laisser votre réseau grand ouvert aux attaques.

Je ne recommande pas de déployer des appareils 802.11b dépouillés, directement dans des réseaux qui contiennent des données sensibles et exigent un contrôle d'accès rigoureux. Cependant, compte tenu de leur popularité, tout administrateur informatique doit connaître les principes de sécurité de base de chaque appareil 802.11b. Vous souhaitez aussi probablement avoir un aperçu de la manière d'utiliser le service Wireless Zero Configuration de Windows XP - ou des drivers tierce partie, si nécessaire, pour configurer votre client sans fil.

Lire l'article

ESEUTIL : A manipuler avec précaution

par Paul Robichaux - Mis en ligne le 23/04/2003

Eseutil ne doit pas être utilisé à

la légère. Avant de l'utiliser, il faut soit

démonter la base de données cible

(Microsoft Exchange 2000 Server) soit

fermer le Information Store (IS -

Exchange Server 5.5). Et donc, vous risquez

de ne pas pouvoir restaurer le

service quand vous le voudrez. Par conséquent, n'utilisez Eseutil que si

c'est absolument nécessaire et si vous

comprenez ce qu'il fait ...Pour comprendre

Eseutil, il faut connaître le format

de la base de données ESE

(Extensible Storage Engine) dans laquelle

travaille Eseutil et il faut être familiarisé

avec les nombreux modes

d'Eseutil.

Actualités Windows NT / 2000 – Semaine 14 – 2003

Actualités du 31 Mars au 06 Avril 2003

Lire l'article

Des outil de développement d’ applications

Jacada présente Jacada Studio for iSeries, outil de développement d' applications destiné à la mise en place d' applications graphiques thin-client et à la conversion d' applications héritées aux formats graphiques.

Fonctionnant avec et générant du code source RPG et Cobol, Jacada Studio for iSeries mène les présentations à partir des hôtes.

Lire l'article

Architecture système haute disponibilité

par Spyros Sakellariadis - Mis en ligne le 04/03/2003

Il existe une foule d'articles sur

les concepts et stratégies de haute disponibilité,

et tout autant sur l'ingénierie

des composants des solutions

haute disponibilité. Vous attendez probablement

un article qui montre enfin

comment appliquer ces composants

dans votre environnement informatique.

Peut-être avez-vous promis un

SLA (service level agreement) ambitieux

à vos clients, et le moment est

venu de savoir comment tenir cette

promesse. Si vous devez configurer un serveur de fichiers, un serveur Web ou

un serveur DNS Windows 2000 haute

disponibilité, vous apprécierez sûrement

la palette de modèles de base

que propose cet article.

Quelques outils pour IBM iSeries

“Disposer de solutions e-business faciles à déployer et plus flexibles”, voilà ce que les entreprises veulent. Afin de répondre au mieux à ces nouvelles exigences, IBM a repensé sa gamme iSeries.

Ces innovations sont l'aboutissement d'un projet de 2 ans dans lequel IBM a investi plus de 500 millions de dollars pour re-dynamiser le iSeries.

Lire l'article

8 conseils pour éviter le prochain gros virus

par Randy Franklin Smith - Mis en ligne le 12/05/2003

Les virus modernes comme Nimda

et CodeRed utilisent des méthodes et

des exploits de propagation multiples

pour se répandre rapidement. Ils infectent

un ordinateur puis attaquent les

autres à partir de là . Donc, l'infection

d'un ordinateur apparemment anodin

peut facilement endommager des machines

plus critiques. C'est pourquoi il faut protéger tous les ordinateurs d'un

réseau, et pas seulement les systèmes

contenant des informations ou des

processus cruciaux. Outre le scanning

des virus et les pare-feu aux frontières,

il faut mettre en place des couches de

défense sur chaque station de travail et

serveur.

A plus ou moins brève échéance, le

prochain gros virus va frapper. Mais on

peut déjà prendre des mesures pour

préparer les systèmes Windows 2000 à

lui résister. Les huit conseils suivants vous aideront à protéger les stations de

travail et les serveurs derrière le parefeu.

La quantité de travail vous inquiète

? Sachez alors qu'une grande

partie du processus peut être automatisé

avec des outils Win2K intégrés,

comme Group Policy, IPSec (IP

Security) et des scripts de démarrage.

Les nouveautés de la semaine 14 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 31 Mars au 06 Avril 2003

Lire l'article

Quoi de neuf ? Semaine 09 – iSeries – 2003

Tous les nouveaux produits de la semaine du 24 Février au 2 Mars 2003.

Lire l'article

Utiliser IAS de Windows 2000 pour des solutions d’accès distant

par Carol Bailey - Mis en ligne le 26/02/2002

Microsoft et de nombreux utilisateurs

de Windows 2000 semblent

considérer qu'IAS (Internet Authentication

Service) de Win2K convient à

des ISP (Internet Software Providers)

mais pas à des réseaux d'entreprise.

Pourtant, vous pouvez utiliser IAS sur

votre réseau d'entreprise comme

point de configuration central pour de

multiples serveurs RAS Win2K, au sein

d'un système dans lequel les serveurs

RAS Windows NT 4.0 utilisent les politiques

d'accès à distance Win2K, et

dans votre solution d'outsourcing ...

IAS est l'implémentation par Microsoft d'un serveur RADIUS (Remote Authentication Dial-In User Service). RADIUS est un protocole standard (fondé sur Internet Engineering Task Force - IETF - et RFC - Request for Components - 2138 et RFC 2139) pour authentifier, autoriser, et fournir une information de comptabilité pour des connexions distantes. L'information de comptabilité est souvent superflue pour des réseaux d'entreprise parce que les administrateurs de réseaux n'ont généralement pas besoin d'informations détaillées sur les utilisateurs qui se connectent au système, la durée de connexion ou les services demandés. Si vous ne voulez pas de telles informations, vous n'avez pas besoin d'utiliser l'aspect comptabilité d'IAS.

Les serveurs RAS Win2K et RAS NT 4.0 peuvent effectuer leur propre authentification et autorisation, ou bien confier cette tâche à un serveur RADIUS. Ce peut être un serveur RADIUS non Microsoft (ce qui est le plus probable pour des ISP) ou un serveur utilisant IAS Win2K. Vous pouvez utiliser IAS Win2K sur votre réseau d'entreprise pour authentifier et autoriser les clients pratiquant l'accès à distance.

Lire l'article

ProGen WebSmart Original Edition

Business Computer Design International (BCD) présente ProGen WebSmart Original Edition (OE) 3.03, mise à jour de son outil de développement d'applications iSeries Web et sans fil.

Parmi les caractéristiques, un utilitaire pour le coding des données qui utilise des caractères de contrôle URL au sein des URL.

Lire l'article

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation