Autorité adoptée et QUSEADPAUT : arrêter la confusion

Pour apprendre ce qu’est l’autorité adoptée, comment elle fonctionne, et comment la mettre en œuvre.

Ce dossier est issu de notre publication System iNEWS (12/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

Les métadonnées gérées de SharePoint 2010

Voici plus d'une année que SharePoint 2010 est présent. Déjà les mises en place ont commencé, profitant des nombreuses nouvelles fonctionnalités de cette version.

Lire l'article

HP : 425 000 dollars d’amende pour des batteries lithium-ion défectueuses

HP va devoir s’acquitter d’une amende de 425 000 dollars après avoir vendu des ordinateurs portables dont les batteries présentaient un risque pour les utilisateurs.

Ces batterie lithium-ion étaient en effet susceptibles de surchauffer et de prendre feu.

Lire l'article

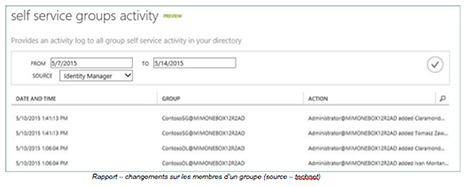

Déléguer des tâches aux utilisateurs avec Forefront Identity Manager

En plus de fournir des moteurs de synchronisation, de worflows, ... FIM procure tant pour les administrateurs des annuaires que pour les utilisateurs un « portail » web puissant. Ce dossier est issu de notre publication IT Pro Magazine (02/11). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

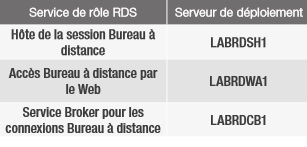

Opérations pour mettre en œuvre une coexistence enrichie

Afin de mettre en oeuvre une coexistence enrichie entre Office 365 et votre système de messagerie interne, vous aurez à opérer des étapes de chaque côté. La liste des opérations varient selon les fonctionnalités que vous souhaitez mettre en oeuvre et de ce fait, les opérations sont indiquées soit comme étant requises, soit comme étant recommandées.

Lire l'article

Prérequis pour une coexistence riche entre Exchange et Office 365

Pour bénéficier des fonctionnalités de coexistence, vous devez au moins disposer de la configuration suivante : Vous disposez d'un serveur Exchange 2010 SP1, avec le rôle CAS/HUB déployé et celui-ci est configuré pour être Internet-facing*.

Lire l'article

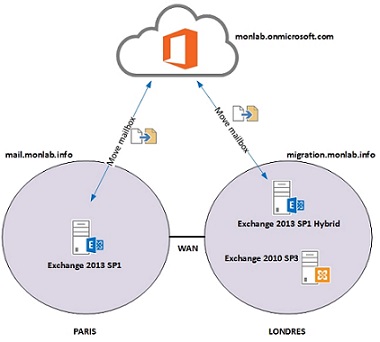

Les scénarios de coexistence entre Exchange Server 2010 et Office 365

Nous allons couvrir un des points sans doute les plus intéressants en termes d’architecture en ce qui concerne Microsoft Office 365. Il s’agit de sa capacité à pouvoir s’interfacer avec le système de messagerie interne (« on premise ») afin d’offrir la meilleure couverture de service. Si du point de vue de l’architecte, il peut être résumé par le terme de « mode/modèle hybride », Microsoft lui préfère le terme de « coexistence simple » ou « coexistence enrichie » (« Rich coexistence »).

Lire l'article

Pacitel : Bientôt un million d’inscrits sur la liste

Le site internet Pacitel.fr permet aux particuliers de s’inscrire gratuitement sur une liste pour ne plus être démarchés téléphoniquement.

L’entreprise CBC Développement est un des prestataires qui proposent aux entreprises un service en ligne pour se conformer à la liste. Claude Biton, son président, revient sur les principes de la liste et évoque son intérêt pour les professionnels.

Lire l'article

WriteThat.Name Mise à jour automatique de votre carnet d’adresses

« La mise à jour du carnet d’adresses lié à sa boîte mail est non seulement un casse-tête mais demande en plus une rigueur qu’il est très difficile de maintenir quand on reçoit plusieurs dizaines, voire centaines de mails par jour ».

Philippe Laval, CEO de Kwaga, décrit là un problème connu de nombreux utilisateurs de messagerie, professionnels ou non.

Lire l'article

Windows 8 rénove le copier/coller

« Une des fonctionnalités les plus utilisées et que nous n’avons pas significativement améliorée depuis longtemps ».

Steven Sinofsky, en charge du développement Windows, a présenté hier certaines des futures nouveautés de Windows 8 concernant la gestion de fichiers.

Lire l'article

Citrix rachète RingCube pour personnaliser les VDI

Citrix Systems a récemment annoncé son acquisition de RingCube.

L’entreprise est spécialisée dans la personnalisation de VDI. RingCube permet à l’utilisateur de profiter d’un poste de travail virtuel personnalisée. Les conditions de l’acquisition n’ont pas été divulguées.

Lire l'article

Personnaliser des formulaires SharePoint

Avec la nouvelle version de SharePoint, Microsoft change complètement la manière dont InfoPath intègre SharePoint. Dans la version 2007 de SharePoint, les interactions avec InfoPath se faisaient au travers de Form Library (ou Document Library). En effet, les formulaires étaient uploadés dans une library et certains champs du formulaire pouvaient être "promus" comme colonne dans SharePoint.

Malgré que les données restaient stockées dans le formulaire lui-même, l'utilisateur avait la possibilité d'appliquer des filtres, des tris, etc … dans SharePoint comme avec n'importe quelles autres colonnes. Cependant, il était impossible de modifier la valeur de la colonne directement dans SharePoint.

A présent, les formulaires de liste sont des formulaires InfoPath. Lorsque vous ouvrez un élément, la page affichée contient un formulaire InfoPath que vous pouvez très simplement modifier sans avoir recours à du développement.

Un tour de France Cisco dédié au secteur public

Le spécialiste de l’équipement réseau part donc à la rencontre des employés du secteur public dans 7 grandes villes de France sur 8 dates.

Il abordera la question de la vidéoconférence.

Lire l'article

Navteq propose des publicités géolocalisées sur mobile

La Global Mobile Internet Conference (GMIC) se déroule en ce moment à Pékin.

Et en pleine polémique sur les données de localisation d’iOS et Android, Navteq y a présenté son système LocationPoint, réseau de publicités géolocalisées pour appareils mobiles.

Lire l'article

Tools4ever : Nouveaux outils pour les PC à utilisateurs multiples

Tools4ever lance une nouvelle version d’Enterprise Single Sign On Manager (E-SSOM).

Cette solution permet un accès plus rapide aux applications. L’utilisateur n’a qu’un seul mot de passe à remplir pour accéder ensuite à toutes ses ressources. La surcouche logicielle se charge d’authentifier automatiquement l’utilisateur.

Lire l'article

Mindjet sort un pack pour les utilisateurs Lotus Notes

Le bundle associe les logiciels MindManager version 9 pour Windows et NotesLinker 3.9 Pro, développé par Spirit Education.

MindManager est un outil de « cartographie » d’informations. Avec l’ajout de NotesLinker Pro, une map MindManager devient une plate-forme de visualisation des processus au sein de Lotus Notes.

Lire l'article

Réduisez la consommation énergétique sans éteindre votre PC

Verismic lance la version 3.0 de Power Manager.

L’outil a pour objectif réduire la consommation énergétique des ordinateurs de bureau, ordinateurs portables et serveurs, et ce sans éteindre les machines.

Lire l'article

RES sort VDX en stand-alone

RES Software, éditeur de solutions de desktop dynamique, lance Virtual Desktop Extender (VDX) en version autonome.

Les clients publiant des bureaux pour leurs utilisateurs peuvent ainsi fusionner leurs applications locales au sein de leurs postes virtuels.

Lire l'article

Dossier Sécurité : L’authentification forte en environnement Windows (2/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Aucune protection « technicoinformatique » ne pourra protéger le système d’information de l’utilisateur lui-même et de sa passivité face à la sécurisation des accès informatiques. Microsoft a intégré très tôt cette dimension stratégique, et depuis Windows 2000, propose une plateforme logicielle prête à utiliser les nouveaux standards d’authentification que représentent les authentifications dites fortes.

Dossier Sécurité : L’authentification forte en environnement Windows (1/2)

Lorsque l’on évoque la notion d’authentification au sein d’une organisation, il est classique d’immédiatement associer le concept de mot de passe et de stockage d’information d’authentification au sein de l’annuaire Active Directory.

Or, il est maintenant établi que le couple « nom utilisateur + mot de passe » ne suffit plus à garantir la sécurisation de l’accès aux systèmes informatiques et aux informations qu’ils contiennent. Il est, en effet, relativement simple de « pirater » un système contenant des mots de passe simples, que ce soit par de pures méthodes de techniques informatiques ou par des méthodes sociales.

Certains systèmes, tels que par exemple les domaines NIS Unix, sont même particulièrement exposés, représentant une faille de sécurité extrêmement importante au sein des systèmes informatiques.

Les plus consultés sur iTPro.fr

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise

- Le paradoxe de la sauvegarde : quand le sentiment de sécurité peut devenir une faiblesse

- Digital Disruption Matrix 2025

- Baromètre de la cybersécurité 2024 : Top 5 des enseignements

- Tech : les 5 métiers très recherchés en 2025