Une vitrine interactive basée sur Kinect pour Windows

Ephémère par nature, originale par excellence, la vitrine des magasins se dote parmi la palette de solutions NUI (Natural User Interface), de nouveaux outils interactifs qui révolutionnent les codes traditionnels.

Lire l'article

Interfaces naturelles : « Dissimuler l’outil au profit de l’usage »

Les solutions interactives en entreprise se développent.

Lire l'article

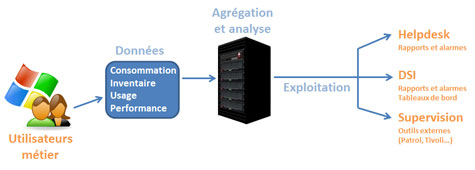

Mesurer l’expérience utilisateur sur poste Windows

Après une époque, où l’intérêt apporté à l’outil de production de l’utilisateur n’était pas une priorité, le poste de travail est, depuis quelques années, un des centres d’attention des DSI.

Lire l'article

10 conseils pour protéger son compte sur un réseau social

Comment utiliser les réseaux sociaux en entreprise et en toute sécurité ?

Lire l'article

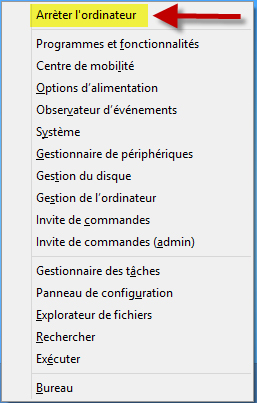

Windows 8, trucs et astuces, Ajouter des raccourcis dans le menu Liens rapides de Windows 8

Parmi les nouveautés de Windows 8, vous avez remarqué sans doute, le menu liens rapides (Touche Windows +X) qui vous donne des raccourcis vers le panneau de configuration, gestion du disque, etc.

Lire l'article

Sécurité de l’IBM i – Les autorités

Continuons à comprendre et à apprécier le vrai dispositif de sécurité de l'i.

Lire l'article

Devenez une entreprise Cloud-Ready – L’authentification des utilisateurs

Faire évoluer son entreprise afin qu’elle soit alignée sur l’utilisation de services à consommer à la demande semble être inéluctable, quoique chaque entreprise soit libre de dérouler son calendrier, et de choisir les services qui lui sembleront les plus favorables à déplacer partiellement ou totalement vers le nuage (messagerie, fichiers, applications, etc.).

Lire l'article

PowerTech Security, Gare aux configurations par défaut sur IBM i

PowerTech vient de publier la nouvelle version de son rapport sur la sécurité des environnements IBM i.

Lire l'article

Sécurité de l’IBM i – Les briques de base

Comprendre et apprécier le dispositif de sécurité de l’i.

Lire l'article

Neuf réseaux sociaux d’entreprise sur dix sont des échecs

Près de 70 % des entreprises utiliseraient des outils de collaboration sociale.

Lire l'article

Storage-as-a-Service : Des entreprises démunies

De nombreuses sociétés sont confrontées à l’utilisation par leurs collaborateurs de services de stockage en ligne (STorage as a Service ou STaaS).

Lire l'article

Personnaliser votre IBM i avec des points de sortie

Vous pouvez maîtriser davantage le fonctionnement de votre système

Lire l'article

Automatiser la gestion de l’Active Directory avec Forefront Identity Manager

Gérer son Active Directory avec une approche de gestion des identités.

Lire l'article

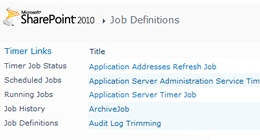

SharePoint 2010, guide PowerShell et Timer Job

Dans cet article nous allons traiter de la mise en place pratique de provisionnement de propriétés utilisateurs au sein de SharePoint 2010.

Lire l'article

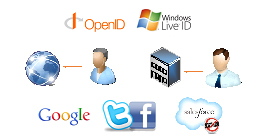

Single Sign-On sur SharePoint 2010

Le SSO (Single Sign On) ou authentification unifiée dans la langue de Molière, est un concept d’utilisation visant à faire en sorte que l’utilisateur ne se ré-authentifie pas à chaque fois qu’il accède à une ressource.

Lire l'article

Microsoft Lync 2010 : Scénarios d’usage

Pour bien comprendre les différentes fonctionnalités et les composants mis en place avec Lync Server 2010, le plus simple est de s’appuyer sur un exemple de mise en place d’une réunion avec des utilisateurs internes à l’entreprise, connectés localement ou à distance et avec des utilisateurs externes anonymes qui ne disposent donc pas du client Lync 2010.

Lire l'article

Microsoft Desktop Optimization Pack 2011

Cet article, qui sera découpé en deux parties, présentera les solutions incluses dans le pack d’optimisation du poste de travail appelé dans le jargon, MDOP.

Lire l'article

Migration vers Windows 7 : le casse-tête des profils utilisateurs

D’après une étude publiée par RES Software, la principale difficulté des DSI en matière de migration est de restituer l’environnement de travail propre à chaque utilisateur.

Lire l'article

Tutoriel de dépannage logiciel et matériel : Posez-vous les bonnes questions

Pour être efficace, le dépannage associe les différentes facettes du diagnostic, de la délibération, de l’analyse et de l’action.

Lire l'article

Nouveautés iTPro.fr

Nous avons le plaisir de vous annoncer la sortie de la nouvelle version du site iTPro.fr.

Lire l'article