Actu Windows semaine 36

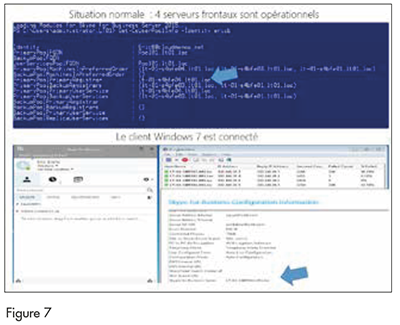

Sur son blog, Damien Caro livre une application pour l’OCS 2007. Cette application, qu’il offre en téléchargement gratuit sur son site, s’adresse à tous les professionnels IT utilisant OCS.

Lire l'article

Se synchroniser avec DFSR – Partie 2

Une fois que le schéma AD et les serveurs de distribution d’Emily sont mis à niveau, elle est prête à construire son namespace.Tout d’abord, elle écarte le présent namespace en utilisant soit le nouveau snap-in DFS Management, soit l’outil administratif DFS traditionnel.

Lire l'article

Actu SQL semaine 35

Sur le site SQL Cat, l’équipe propose en téléchargement un nouveau livre blanc sur le cluster de SQL Server 2008 et Windows Server 2003 et 2008.

L’équipe SQL Cat, depuis son site Web, met à disposition un livre blanc reprenant les améliorations apportées au cluster avec SQL Server 2008 et Windows Server 2008.

Actu Windows sem 30

Citrix et Microsoft ont décidé d’unir leurs efforts en matière de solutions de virtualisation des postes de travail pour mieux faciliter la gestion auprès des utilisateurs.Citrix et Microsoft ont décidé d’unir leurs efforts en matière de solutions de virtualisation des postes de travail pour mieux faciliter la gestion auprès des utilisateurs. Leur partenariat propose donc de fournir une plus grande simplicité dans les infrastructures virtuelles pour permettre aux professionnels une gestion plus ergonomique.

Actu Windows semaine 30

Rafraîchissement du programme de Microsoft : du nouveau pour 2010.

A destination des partenaires, des fournisseurs, des revendeurs, des éditeurs, Microsoft adresse son programme revu. Un point pour clarifier les quelques nouveautés à noter…

Actu Windows semaine 29

Partenariat entre Northern et SSII APX : NSS va multiplier sa diffusion.

Northern signe un contrat Platinum avec APX. L'éditeur a pu annoncer la signature de son partenariat Platinum avec APX, qui permettra notamment la plus grande diffusion de Northern Storage Suite, gestionnaire de ressources de stockage.

Actu Windows semaine 45

ERCOM a mis au point une suite logicielle, proposant une sécurité optimale pour Windows phone. Dernier-né de la gamme Windows Mobile, Windows phone n’en finit pas de faire parler de lui : plate-forme multi-facettes qui permet un panel large de fonctionnalités, elle a pour elle d’être compatible avec de nombreuses solutions éditeurs.

Lire l'article

Windows Server 2008 R2 : l’évènement de ces prochains mois ?

Damien Buisson, Chef de Produit Windows Server et Virtualisation revient sur cet événement

Manipulez les objets Active Directory et les dossiers publics en PowerShell

Attaquons-nous à Active Directory ! C’est le principal mot d’ordre de cet article qui nous permettra de gérer les objets Active Directory simplement… à partir de notre ligne de commande PowerShell évidemment. Dans l’article précédent, nous avons découvert Exchange Manage - ment Shell. Aujourd’hui, nous allons l’utiliser pour manipuler les utilisateurs, les groupes et les dossiers publics ; rien que ça ! Depuis Exchange 2007, les tâches de création et de gestion de ces objets sont inclues partiellement dans la console Exchange et totalement dans Exchange Management Shell.

Lire l'article

Microsoft Windows Server 2008 R2 a le vent en poupe !

Au cours de l’évènement HP, la part belle était faite notamment aux meilleures nouveautés : le lancement de Windows Server 2008 R2 est loin d’être passé inaperçu.

Pour Microsoft, cet évènement venait en supplément du Microsoft Mobility Briefing, survenu un peu plus tôt. Même si les thématiques abordées ne correspondaient pas en tout point – il a été aussi question de la virtualisation et des nouveautés serveurs - le groupe a su se démarquer par les innovations présentées côté serveurs.

Les Afterworks de Microsoft

Ce mardi soir, les Afterworks célébraient la sortie officielle de Windows 7.

L’occasion pour la communauté de débattre des fonctionnalités, des nouveautés et de la performance du nouveau système d’exploitation de Microsoft, pour ceux qui ont pu tester au préalable le produit.

L’évènement HP Blade : le réel enjeu des serveurs en lame

Le HP Blade Generations, survenu à Paris, a donné son verdict : « l’avenir appartient à la virtualisation et au cloud computing ».

Hewlett Packard a profité d’une escale à Paris pour présenter ses nouveaux serveurs en lame. Une entrée en matière réussie pour laisser à ses partenaires la possibilité de penser autour des thèmes « chauds » de ces mois à venir…

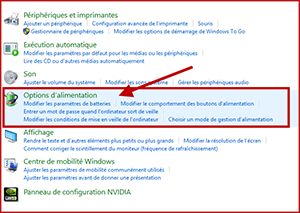

Windows Vista : Gestion des périphériques – partie 2

Suite de l'article sur la gestion des périphériques de Windows Vista.

| Contenu complémentaire : Déployer Windows Vista |

Lire l'article

Windows Vista : Gestion des périphériques – partie 1

En 2001, Windows XP avait apporté un bouleversement radical avec une nouvelle gestion des périphériques :

• Redémarrages moins fréquents,

• Une bibliothèque forte de plus de 10.000 pilotes matériels,

• Possibilité de revenir à la version précédente du dernier pilote installé. C’était une avancée majeure…

Aujourd’hui, Windows Vista, reprend un concept qui a fait ses preuves - avec un magasin de pilotes (également appelé Driver Store) de plus de 20.000 pilotes de périphériques - aidé d’une architecture système complètement nouvelle et supporte une très grande majorité de produits qui étaient compatibles avec Windows XP.

Le principal avantage de ce magasin de pilotes, situé sur la machine cliente, est qu’à partir du moment où un pilote y a été ajouté par un Administrateur, le pilote présent peut-être installé par n’importe quel utilisateur indépendamment des permissions qu’il possède. Intéressant, non ?

Rappelons un instant qu’un pilote de périphérique est un ensemble logiciel qui assure les communications entre le matériel relié à la carte-mère de l’ordinateur et le système d’exploitation. Si un périphérique ne fonctionne pas correctement ou que l'ordinateur ne reconnaît pas un périphérique, le problème peut être lié au pilote de périphérique.

Dans ce cas, le système peut devenir instable jusqu’à provoquer un arrêt brutal du système1. Vous voyez donc que la stabilité de Windows repose sur la fiabilité de ces composants logiciels2. C’est la raison pour laquelle nous allons découvrir ensemble comment faire en sorte que ce « petit monde » ne soit pour vous qu’une lointaine préoccupation… avec l’aide de Windows Vista quand même.

| Contenu complémentaire : Déployer Windows Vista |

Lire l'article

Exécuter les applications héritées comme un utilisateur à moindre privilège

Quiconque a déjà essayé de gérer vos postes de travail comme des comptes limités, mais nous allons voir un bon moyen de surmonter les problèmes liés à l’accès limité et à la compatibilité avec l’applicatif déjà en place.

| Contenu complémentaire : - Le groupe utilisateur Cadim (Communauté Active Directory & Identity Management) - Article : Windows Vista fait sien le moindre privilège - Article : Donner des paramètres souples aux utilisateurs - Article : Standards de la fédération d’identités |

Lire l'article

La diffusion de l’analyse décisionnelle dans l’entreprise

Le défi consistant à fournir les données issues d’un entrepôt de données (data warehouse) ou d’un data mart aux utilisateurs finaux peut être considérable. Lors de mes conférences sur le data warehousing, la question suivante revient fréquemment : « Mais une fois celui-ci créé, comment permettre aux utilisateurs d’y accéder ? »

L’accès des utilisateurs aux données dont ils ont besoin correspond précisément à faire du data warehouse un outil d’analyse décisionnelle (BI, Business Intelligence). Même dans le meilleur data warehouse, les données sont sans signification à moins que les utilisateurs puissent y accéder rapidement et les comprendre facilement. De nombreuses options permettent de diffuser les données de l’analyse décisionnelle auprès des utilisateurs finaux et les méthodes retenues dépendent entièrement de ces derniers et de leur mode d’exploitation des données.

Heureusement, de nombreux outils axés sur les données sont disponibles dans le data warehouse, de sorte qu’il est possible de répondre aux besoins d’analyse décisionnelle d’une multitude de profils d’utilisateurs avec différents outils accédant au même référentiel.

Le présent article décrit quatre types d’utilisateurs et les outils disponibles pour la fourniture des données correspondantes. Bien que cette liste ne constitue pas un inventaire exhaustif des outils existants, elle peut servir de guide pratique pour examiner les besoins de vos utilisateurs et pour sélectionner les outils appropriés. Peu importe que votre entreprise ou organisation utilise SQL Server 2005 ou 2000 : tous ces outils existent avec les deux versions.

| Contenu complémentaire : Resources externes : Page Microsoft Technet sur l'analyse décisionnelle Ressources iTPro.fr : Les bases de la modélisation dimentionelle et Utilisation de Reporting Services dans un environnement Internet / Extranet |

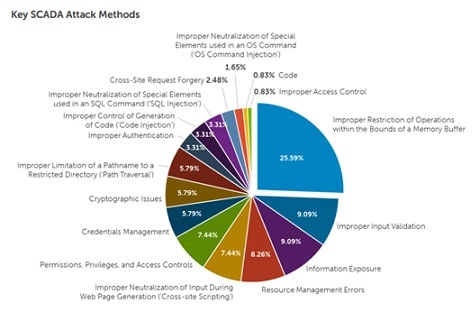

Windows Vista fait sien le moindre privilège

Fin 2006, Microsoft a annoncé il ne faut donner à utilisateur ou à un fragment de code que les privilèges dont il a besoin pour effectuer un travail – rien de moins, mais surtout rien de plus.

Un code malveillant peut faire des ravages quand il opère dans le contexte de sécurité d’un compte hautement privilégié, et les processus hautement privilégiés peuvent faire beaucoup plus de dégâts quand ils sont compromis ou simplement bogués. Alors que Vista a été annoncé, le moment est venu de réévaluer le concept à la lumière de nouvelles fonctionnalités grâce auxquelles il nous sera beaucoup plus facile de mieux honorer le moindre privilège. Voyons donc comment le moindre privilège a évolué, puis plongeons-nous dans les nouvelles fonctions Vista, y compris UAC et AAM (Admin Approval Mode), qui fournissent à Windows une dynamique plus comportementale.

Donner des paramètres souples aux utilisateurs

Les applications sur le System i vont et viennent au gré des remplacements d’anciens systèmes par des applications mises à niveau, des réécritures, ou de nouvelles applications. Cependant, pendant le cycle de vie des applications, il est une exigence qui ne se dément pas : fournir des paramètres aux programmes de traitement batch dans une application. Dans cet article, je propose un utilitaire qui procure une méthode très souple pour maintenir et demander les paramètres nécessaires.

Lire l'article

Standards de la fédération d’identités

Focus sur les trois principaux threads de standards de fédération d’identités.

Lire l'article

Déploiement des GPO

Parfois, la mise en place d’un logiciel ou d’un autre projet IT dépendra de la présence de certains GPO (l’état de déploiement des GPO, à raison d’un utilisateur ou d’un ordinateur à la fois, au moyen de GPResults ou du GP Results Wizard de GPMC (Group Policy Management Console). Mais ce serait une corvée énorme et presque impossible avec un grand nombre de clients. Heureusement, Microsoft a reconnu la nécessité d’un outil administrable centralement pour superviser l’application des GPO et elle a développé GPInventory, un kit de ressources qui facilite cette tâche pour les administrateurs. GPInventory est un outil simple et puissant permettant d’appliquer les deux genres de requêtes RSoP (Resultant Set of Policies) et WMI (Windows Management Instrumentation) à un ou plusieurs systèmes distants et à recueillir les résultats. Outre l’utilisation de la GUI de GPInventory pour procéder à des inventaires simples sur quelques systèmes, vous pouvez utiliser la version ligne de commande pour automatiser les inventaires de nombreux systèmes, et vous pouvez aussi créer et exécuter des requêtes personnalisées avec l’interface GUI ou ligne de commande.

Lire l'article