Des sauvegardes (presque) simplifiées

La possibilité de récupérer des données perdues constitue une composante clé de la sécurité informatique.

La préparation à cette tâche redoutée est pénible et difficile, mais le produit System Center Data Protection Manager (DPM) de Microsoft peut alléger votre fardeau.

Lire l'article

Conseils et astuces en programmation et développement – Partie 2

Facilitez-vous la vie avec ces conseils utiles de lecteurs, IBMeurs et nos rédacteurs Techniques.

Du nouveau du côté des trucs et astuces en environnement i : nos experts se sont penchés sur la question pour allier performance et efficacité !

Lire l'article

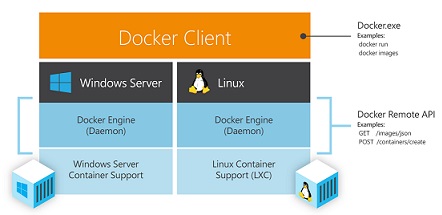

Actus Windows semaine 1

De Windows XP à Windows Server 2008, un point central sur l’infrastructure de gestion de l’OS dans ses différents éléments.

Windows Mangement Framework s’accorde à de nombreux environnements : Windows XP, Windows Server 2003, Windows Vista et Windows Server 2008.

Lire l'article

6 façons d’administrer SQL Server 2008 – Partie 1

SQL SERVER est un produit extrêmement vaste en termes de fonctionnalités. Les versions se succèdent et apportent leurs lots de nouveautés et optimisations. Comme tout produit riche, il offre plusieurs possibilités et plusieurs cheminements pour un même résultat. SQL SERVER va même encore plus loin et offre non seulement des solutions intégrées qui s’adressent à des profils utilisateur, administrateur, développeur ou utilisateur lambda, mais s’ouvre aussi à des outils externes comme PowerShell, la nouvelle console de scripts dédiée aux administrateurs systèmes.

Nous vous proposons aujourd’hui de découvrir comment arriver à effectuer une opération sur un serveur SQL SERVER, et ce, de plusieurs façons pour un même résultat, autour d’un exemple simple, mais tellement courant : La sauvegarde d’une base de données.

Lire l'article

Superviser les mesures réelles dans IBM Director

Après avoir été souvent interrogé sur la capacité de supervision d’IBM Director, j’ai décidé de décrire dans cet article ce que vous pouvez superviser avec IBM Director sur i5/OS. La première chose à comprendre est la manière dont IBM Director se comporte en matière de supervision, de définition de seuils, de journalisation d’événements, de notification et d’automatisation.

Dans IBM Director, tout repose sur des événements. Pour qu’un problème vous soit signalé et que vous y réagissiez, vous devez créer des événements qui reflètent un problème qui vous préoccupe, puis capturer ces événements de manière à envoyer les notifications et lancer l’automatisation.

En bref, les étapes sont les suivantes :

1. Valider IBM Director Agents sur chaque système géré afin que les agents puissent rechercher les problèmes matériels. Dès lors qu’un agent est actif sur un système, si des problèmes matériels importants sont détectés, un événement sera envoyé sans aucune intervention de votre part.

2. Instaurer la supervision personnalisée et définir des seuils afin que, quand une certaine limite est dépassée, un événement soit envoyé, assorti de la gravité choisie par vous. Vous pouvez établir la supervision personnalisée sur n’importe quelle donnée active : mesure de performances, job, état des fichiers et même messages.

3. Mettre en place un Event Action Plan pour permettre la notification et l’automatisation. IBM Director possède un assistant de base permettant d’établir quelques notifications globales, et un constructeur de plan d’action d’événements complet pour une automatisation détaillée.

Dans cet article, je couvre l’étape 2 : Instaurer une supervision personnalisée et définir des seuils. Dans de prochains articles, nous verrons d’autres possibilités de supervision et la mise en place de plans d’action sur événement pour vous aider à automatiser la résolution des problèmes dans votre environnement.

| Contenu complémentaire : Superviser et gérer les serveurs intégrés |

Lire l'article

La diffusion de l’analyse décisionnelle dans l’entreprise

Le défi consistant à fournir les données issues d’un entrepôt de données (data warehouse) ou d’un data mart aux utilisateurs finaux peut être considérable. Lors de mes conférences sur le data warehousing, la question suivante revient fréquemment : « Mais une fois celui-ci créé, comment permettre aux utilisateurs d’y accéder ? »

L’accès des utilisateurs aux données dont ils ont besoin correspond précisément à faire du data warehouse un outil d’analyse décisionnelle (BI, Business Intelligence). Même dans le meilleur data warehouse, les données sont sans signification à moins que les utilisateurs puissent y accéder rapidement et les comprendre facilement. De nombreuses options permettent de diffuser les données de l’analyse décisionnelle auprès des utilisateurs finaux et les méthodes retenues dépendent entièrement de ces derniers et de leur mode d’exploitation des données.

Heureusement, de nombreux outils axés sur les données sont disponibles dans le data warehouse, de sorte qu’il est possible de répondre aux besoins d’analyse décisionnelle d’une multitude de profils d’utilisateurs avec différents outils accédant au même référentiel.

Le présent article décrit quatre types d’utilisateurs et les outils disponibles pour la fourniture des données correspondantes. Bien que cette liste ne constitue pas un inventaire exhaustif des outils existants, elle peut servir de guide pratique pour examiner les besoins de vos utilisateurs et pour sélectionner les outils appropriés. Peu importe que votre entreprise ou organisation utilise SQL Server 2005 ou 2000 : tous ces outils existent avec les deux versions.

| Contenu complémentaire : Resources externes : Page Microsoft Technet sur l'analyse décisionnelle Ressources iTPro.fr : Les bases de la modélisation dimentionelle et Utilisation de Reporting Services dans un environnement Internet / Extranet |

La gestion de la relation client avec Microsoft Dynamics CRM

Conçu pour aider à développer les ventes et améliorer la satisfaction des clients, Microsoft Dynamics CRM est une solution puissante qui évolue naturellement pour Microsoft SQL Server. Cet article a pour objet de décrire d’une part les aspects fonctionnels nécessaires à la compréhension de l’application et d’autre part l’intégration entre Dynamics CRM et SQL Server.

Lire l'article

Placez les données de vos cubes sur le devant de la scène

une autre perspective de leurs données. Cette capacité peut s’avérer importante lorsque les rapports doivent afficher un grand nombre de mesures et se servent des dimensions en tant que tranches de données.

Par exemple, un rapport qui présente plusieurs mesures pour un seul employé ou produit n’a pas besoin de reprendre cette même information sur les lignes ou dans les colonnes. Par conséquent, nous allons voir comment placer les mesures sur les lignes et une autre dimension, Time, dans les colonnes, tout en réalisant les tranches à partir d’une autre dimension. Nous allons également expliquer comment paramétrer une requête MDX et appliquer un formatage aux valeurs.

PSLOGLIST

Le journal d’événements Windows contient une masse d’informations sur la santé et la sécurité de vos systèmes, applications et comptes utilisateur. La récolte de ces données joue un grand rôle dans la gestion du réseau Windows, mais beaucoup des outils aptes à gérer les journaux d’événements pour l’ensemble du réseau sont des produits commerciaux, ou présupposent la maîtrise du scripting WMI (Windows Management Interface) ou de la syntaxe de requête SQL.Le journal d’événements Windows contient une masse d’informations sur la santé et la sécurité de vos systèmes, applications et comptes utilisateur. La récolte de ces données joue un grand rôle dans la gestion du réseau Windows, mais beaucoup des outils aptes à gérer les journaux d’événements pour l’ensemble du réseau sont des produits commerciaux, ou présupposent la maîtrise du scripting WMI (Windows Management Interface) ou de la syntaxe de requête SQL.

Lire l'article

Une question d’intégrité : guide pratique des transactions sur bases de données

Le traitement transactionnel est au coeur de la plupart des applications i5. Une application est une opération logique unique qui consiste généralement à lire ou à mettre à jour une ou plusieurs tables de bases de données (plus banalement, des fichiers). Quelle que soit l’action des utilisateurs : saisir des commandes, planifier des réservations d’hôtel, ou exécuter des transactions financières, une application doit être conçue de telle sorte que toutes les transactions satisfassent au test « ACID »« ACID » :

• Atomicité (Atomicity) : Tous les effets d’une transaction réussissent ou tous échouent.

• Cohérence (Consistency) : La base de données reste dans un état cohérent vis-à-vis de ses règles d’intégrité, et cela qu’une transaction s’exécute correctement ou échoue.

• Isolation : Les effets d’une transaction sont isolés des effets des transactions effectuées au même moment par d’autres applications et utilisateurs.

• Durabilité (Durability) : Les effets d’une transaction bien « committed » persistent même en cas de défaillance du système.

Sans la puissance et la sophistication de i5/OS et de DB2, il serait pratiquement impossible de s’assurer que les applications remplissent tous les critères ACID. Heureusement, il est facile d’effectuer des transactions fiables sur le i5 quand les applications bénéficient de la journalisation et du contrôle de commitment : deux fonctions intégrées dans l’architecture i5 depuis le S/38.

Deux de ces critères, la cohérence et la durabilité, sont plutôt simples et assurés automatiquement, pour la plupart, par DB2. Pour maintenir la cohérence de la base de données, DB2 rejette les mises à jour qui violent les contraintes suivantes d’une table : clé primaire, unique, clé étrangère, ou vérification. Les développeurs d’applications n’ont que deux choses à faire :

• Définir les contraintes appropriées sur l’instruction Create Table SQL ou sur la commande CL Add Physical File Contrainst (AddPfCst).

• Ajouter le code applicatif nécessaire pour détecter et traiter les erreurs d’I/O, y compris les violations de contraintes.

La durabilité est instaurée quand une table est journalisée: c’est ce qui se passe par défaut quand on crée une table avec une instruction SQL Create Table. On peut aussi utiliser la commande CL JrnPf pour journaliser une table (ou un fichier physique non-SQL). Quand une table est journalisée, le système écrit une entrée dans un récepteur du journal et l’envoie de force en stockage auxiliaire avant que la table de base de données associée ne soit physiquement modifiée. Quand une table est ouverte sous le contrôle de commitment, le système écrit aussi les entrées du journal pour les opérations commit et rollback.

Si une table est endommagée, vous pouvez récupérer ses mises à jour en restaurant la table à l’aide de la sauvegarde la plus récente puis en appliquant les entrées du journal pour amener la table au niveau de la dernière opération de mise à jour ou de la dernière transaction « committed ». La journalisation des tables est une bonne pratique que l’on devrait appliquer systématiquement pour la plupart des tables de base de données. (Vous trouverez de la documentation sur la journalisation dans la rubrique Systems ManagementIJournal Management dans le V5R4 Information Center.) DB2 prend aussi en charge le principe de « toutes ou aucune » transactions (c’est-à-dire l’atomicité) et plusieurs niveaux d’isolation des transactions. Bien que ce soient des aspects distincts du support des transactions, sur l’i5 ils sont tous assurés par l’environnement de contrôle de commitment i5/OS. Le contrôle de commitment, à son tour, compte sur la journalisation pour garantir le principe « toutes ou aucune » tra

L’essentiel de la supervision du réseau, 2e partie

Nous avons souligné combien il importe de superviser les serveurs, leurs applications, et l’équipement réseau, afin d’intercepter et de corriger les problèmes avant qu’ils n’affectent vos utilisateurs. Une bonne supervision de réseau est également précieuse pour deux autres raisons : savoir exactement ce qui se passe sur le réseau, qui y accède et quand.Dans la première partie de cette série, destinée aux PME (petites et moyennes entreprises), j’évoquais les avantages du travail en réseau et je recensais les sources les plus courantes que l’on peut superviser (par la télémesure), y compris les journaux d’événements Windows, Syslog et SNMP. Dans ce second article, j’explique comment construire une solution de supervision dépouillée à l’aide d’outils gratuits peu coûteux, évoluant autour du journal d’événements Windows. Plus précisément, je vous présente trois outils intéressants à ajouter à votre panoplie de supervision de réseau : Log Parser, un outil gratuit de Microsoft, tail, un utilitaire Unix simple d’emploi, et Kiwi Syslog Daemon, qui existe en édition gratuite et en édition plus puissante mais néanmoins abordable. Même si vous possédez déjà un outil ou si vous envisagez d’en acquérir un, poursuivez cette lecture : la plupart des outils du marché se limitent à des fonctions d’alerte et de reporting, parfois avec quelques rapports standard et des modèles de règles d’alerte. Il reste quand même à définir les rapports et alertes adaptés à votre environnement. Les méthodes de conception et d’analyse décrites ci-après seront très intéressantes même lorsqu’une application de supervision est déjà en place.

Lire l'article

Superviser et gérer les serveurs intégrés

L’un des principaux avantages d’un System i est la manière dont de multiples systèmes d’exploitation s’y intègrent. Mieux encore, la façon dont ces multiples environnements d’exploitation utilisent les ressources i5/OS (comme le stockage sur disque). A tel point, qu’un seul outil de sauvegarde est capable de gérer toutes vos données, même quand Windows ou Linux sont nécessaires.Question banale : comment cet environnement peut être géré et supervisé. Comme ces serveurs intégrés utilisent Windows ou Linux, les outils i5/OS ne suffisent pas. Bien sûr, System i Navigator possède des fonctions qui aident à gérer les utilisateurs et le stockage sur les serveurs intégrés, mais beaucoup d’autres fonctions ne sont pas présentes. Ainsi, les moniteurs système ne peuvent pas superviser la performance de la CPU sur les serveurs intégrés. Cet article présente d’intéressantes méthodes pour gérer et superviser cet environnement en utilisant System i Navigator et IBM Director. Vous avez d’ailleurs acheté les deux en même temps que la V5R3 ou V5R4.Les serveurs intégrés procurent beaucoup d’avantages

Lire l'article

Audit par utilisateur

L’audit Windows est tellement complet qu’il peut être une arme à double tranchant : les messages non critiques (ou parasites) submergent souvent les messages vraiment dignes d’attention. On ne saurait critiquer Microsoft pour le plupart des parasites d’audit. Le standard d’évaluation de sécurité Common Criteria, très réputé, exige des OS qu’ils soient capables d’auditer toute action constatée, et les administrateurs pousseraient les hauts cris si le journal d’audit ratait un seul événement qu’ils jugent important.Nul besoin, néanmoins, de capturer tous les événements. Vous pouvez réduire les parasites en réglant finement la structure d’audit pour les besoins particuliers de votre environnement. Le nouvel auditing par utilisateur de Windows peut vous aider dans cette tâche.

Lire l'article

Superviser les événements de sécurité importants

Trouvez une mine d’informations dans vos journaux de sécurité

Les journaux de sécurité des ordinateurs Windows 2000 contiennent une masse d’informations. Ils fournissent des informations vitales sur l’activité de connexion, les événements importants au niveau système, la gestion des comptes et les événements d’accès aux fichiers. Ces informations, si l’on sait comment les trouver, permettent de détecter des activités douteuses et de surveiller des tâches administratives cruciales ...Un examen approfondi du journal d’événements consiste à rechercher non seulement des event ID particuliers mais aussi des types de station de travail ou de serveur, afin de pouvoir interpréter correctement certains event ID et codes dans les détails des événements. Les codes dans les événements peuvent impliquer des situations différentes selon que l’événement s’est produit sur une station de travail, un serveur, ou un DC (domain controller). En outre, Microsoft a changé quelques event ID entre les releases de Windows Server 2003 et Windows XP et la release de Win2K.

Pourquoi superviser son infrastructure AD avec MOM

Depuis environ un an, un petit nouveau est apparu dans le monde de la supervision : Microsoft Operations Manager. Petit nouveau certes, mais il est important de noter que ce produit n’est pas tout jeune et est déjà mature. En effet, il en est en fait, à sa version N°4. C’est un produit qui a été racheté par Microsoft à NetIQ. Le service pack1 du produit sort en janvier 2003.Ce produit est destiné à être une référence dans le monde de la supervision des infrastructures Microsoft et commence déjà réellement à s’implanter dans les entreprises soucieuses du bon fonctionnement de leurs infrastructures Windows.

Avant de décrire pourquoi MOM est le produit idéal pour surveiller l’AD, il est important de rappeler pourquoi il est nécessaire de superviser une infrastructure Active Directory.

Microsoft Operations Manager : Supervisez vos serveurs avec efficacité

Rien ne peut davantage gâcher votre journée que de vous retrouver devant une défaillance inopinée de votre système. Pour éviter un tel cauchemar, il est nécessaire de surveiller de près vos serveurs.

Microsoft propose une large gamme de solutions d'administration de systèmes, pouvant vous aider à assurer une étroite surveillance de vos systèmes notamment : Systems Management Server (SMS), Application Center 2000, et Microsoft Operations Manager 2000 (MOM).Tandis que SMS est dédié à la gestion des configurations des postes de travail et des serveurs Windows et qu'Application Center est conçu pour la gestion des fermes de serveurs applicatifs, MOM permet de surveiller l'ensemble du parc informatique et de générer des rapports de façon proactive et centralisée.

Les plus consultés sur iTPro.fr

- Tendances 2026 : l’IA devra prouver sa rentabilité

- L’identité numérique : clé de voûte de la résilience et de la performance en 2026

- CES 2026 : l’IA physique et la robotique redéfinissent le futur

- Les 6 tournants qui redéfinissent l’IA en entreprise

À la une de la chaîne Data

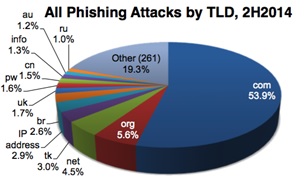

- L’essor de l’IA propulse les cyberattaques à des niveaux records

- Face aux ransomwares, la résilience passe par les sauvegardes immuables

- Les 6 tournants qui redéfinissent l’IA en entreprise

- Infrastructures IT : 5 leviers concrets pour éviter les impasses technologiques

- Une menace à 1 milliard d’euros : le gouffre de la fraude e-commerce en France