Données non structurées : Comment les entreprises en tirent parti pour innover ?

La donnée est au cœur des progrès technologiques et sociétaux rendus possibles par la transformation numérique.

Lire l'article

Qu’est-ce que la Cyber Résilience ?

Constat : En seulement quatre mois, les attaques informatiques subies par les organisations dans le monde sont déjà à la moitié du nombre total d’attaques enregistrées en 2021. La France est le troisième pays le plus touché dans l’UE.

Lire l'article

Les prestations intellectuelles : un marché tendu et réglementé

La pandémie du Covid-19 est désormais (presque) derrière nous et les modes de travail ont été complètement bouleversés. Contraintes de devoir se réinventer, les entreprises ont revu leur vision du télétravail et les plans de départs volontaires se sont faits d’autant plus nombreux depuis ces deux dernières années…

Lire l'article

L’authentification unique : l’équilibre entre le pouvoir et la responsabilité

A ce jour, l’authentification unique (SSO) est un puissant outil de productivité dans les entreprises. Facilitant l’accès aux applications sur site et dans le cloud, elle simplifie drastiquement la vie des utilisateurs. Avec la SSO, les utilisateurs ne doivent se connecter qu’une seule fois, puis ils peuvent accéder à tous les navigateurs, portail d’application ainsi qu’à chaque application mises à disposition par l’équipe technique.

Lire l'article

Le défi « Innovation » des dirigeants français

Comment innover à l’heure des problématiques de sécurité, conformité et de l’implémentation du concept shift-left ?

Lire l'article

L’économie de la donnée en France

87 % des entreprises françaises ont adopté une stratégie data driven. Alors comment s’approprient-elles précisément l’économie de la donnée ? Retour sur les défis et les objectifs.

Lire l'article

Les 3 raisons d’adopter la Licence Universelle de Veeam

A l’heure de la croissance fulgurante des données, vous souhaitez disposer d’une protection des données flexible et évolutive ? Découvrez maintenant les conseils des experts DIB France

Lire l'article

Envahissement de l’Ukraine par la Russie : la cybersécurité en deuxième ligne, les SOC en alerte maximale

Alors que la guerre, avec ses drames et ses injustices, est malheureusement revenue sur notre continent, la cyberdéfense et les SOC (Security Operations Centers) Français sont en état d’alerte maximale

Lire l'article

Le FinOps de A à Z : Définition, méthodologie et mise en pratique

Le FinOps, quésaco ? Virgile Delécolle, Apptio France, examine la pratique FinOps sous toutes les coutures.

Lire l'article

Le travail hybride change le monde de l’informatique !

Pandémie de Covid, incertitudes économiques …. les entreprises passent de stratégies réactives aux stratégies proactives en définissant leurs nouvelles normes de travail et en adoptant le travail hybride.

Lire l'article

Gare au goulot d’étranglement des API dans la sauvegarde SaaS

Petit à petit, les entreprises comprennent qu’il devient vital de protéger leurs données hébergées en mode SaaS.

Lire l'article

Comment et pourquoi inscrire la cyber résilience dans la stratégie de cybersécurité de toute entreprise

Les données sont aujourd’hui l’actif le plus précieux des entreprises, après les talents bien entendu. Leur valeur globale se chiffre en milliers de milliards de dollars. Il n’est donc pas question pour les dirigeants, CIO, CISO, les services et leurs équipes IT de faire les frais d’une cyberattaque au risque de laisser ces données tomber entre de mauvaises mains.

Lire l'article

5 bonnes raisons de monter en compétences à la rentrée !

Mois de septembre … rentrée des écoliers français mais pas seulement ! C’est le moment idéal pour de nombreux salariés de se former, acquérir de nouveaux savoirs et de nouvelles compétences pour booster leur carrière.

Lire l'article

Cybersécurité : 6 précautions à prendre pour partir serein en vacances !

Même durant l’été les cyber menaces ne prennent pas de vacances. Benoit Grunemwald, Expert en Cyber sécurité chez ESET France nous livre ses 6 recommandations. A suivre !

Lire l'article

Softcorner : réduire l’impact des entreprises sur l’environnement

En optant pour les licences d’occasion, Softcorner participe au Green IT pour réduire l’impact des entreprises sur l’environnement...

Lire l'article

Plateforme de protection applicative : le couteau suisse indispensable pour les développeurs et les équipes de sécurité

Le Zero Trust est un cadre construit autour du principe du moindre privilège, dans lequel aucun utilisateur ou application n’est intrinsèquement fiable.

Lire l'article

Les nouveaux usages hybrides des DSI pour s’adapter aux nouvelles contraintes

Le cadre pandémique et les contraintes sanitaires imposées aux entreprises ont nécessité de s’adapter aux besoins des collaborateurs, tant en termes d’organisation, que de support à leurs usagers en interne comme pour leurs clients

Lire l'article

Gestion de la surface d’attaque : les nouvelles pratiques autour des méta-connecteurs et des puits de données adaptifs

Faites donc un test, interrogez un RSSI relativement proche de ses équipes, et demandez-lui quels sont ses pires « cauchemars » !

Lire l'article

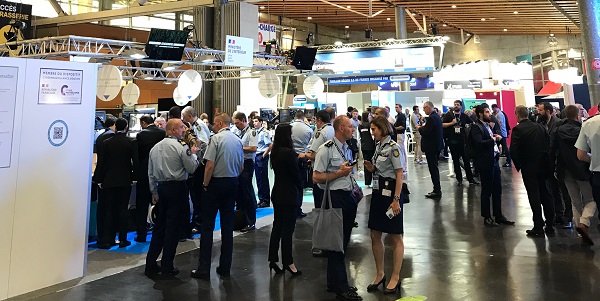

Edition #FIC2022 : une mobilisation totale de l’écosystème cyber !

Lors du Forum International de la Cybersécurité 2022, et face aux actions des cybercriminels qui ne faiblissent pas, les annonces vont bon train pour adapter les réponses sur le long terme !

Lire l'article

Vers un modèle de cyber dissuasion en 6 principes

Des leaders et experts de premier plan de la cybersécurité, réunis au sein du Cyber Defenders Council, soutiennent le concept « Defend Forward ». Décryptage.

Lire l'article