Pourquoi migrer sa téléphonie professionnelle vers Teams ?

Le mode SaaS de Microsoft 365 a conquis la plupart des PME. Le confinement a définitivement validé ce succès au travers de l’utilisation massive de l’application Teams, qui a permis dans l’urgence de garder le contact avec les collègues, en visioconférence ou pour passer des appels.

Lire l'article

Migration des bases de données dans le cloud : mode d’emploi

La migration des bases de données dans le cloud est un processus complexe qui implique la planification, l'exécution et la gestion de la migration de données de l'environnement actuel vers le cloud.

Lire l'article

La gestion de portefeuille pour créer de la valeur

« Créer de la valeur » est sur toutes les lèvres depuis des décennies. Longtemps perçue comme l’affaire du département des ventes, la notion de valeur ne cesse d’évoluer dans le temps. Elle tient désormais compte de l’aspect émotionnel et est désormais l’affaire de l’ensemble des départements qui forment une chaine de valeur. En tant que fonction support, le département informatique est, de facto, partie prenante dans cette même chaine de valeur.

Lire l'article

Cybersécurité 2023 : Conseils, actions et solutions pour prévenir et contrer les menaces

Risques cyber, recommandations et bonnes pratiques à adopter pour s'en prémunir : voici les prédictions cyber 2023 de Raphaël Marichez, CSO régional (France et Europe du Sud) de Palo Alto Networks.

Lire l'article

S!MPL : l’intelligence artificielle proactive au sein de Simple CRM

Simple CRM, logiciel de travail collaboratif, architecturé autour d’une intelligence artificielle, nommée HaPPi, a été le premier logiciel de gestion à embarquer une IA et ce, depuis 2015. Revenons sur la technologie, la création de la pépite franco-belge mais aussi la stratégie et les perspectives avec Brice Cornet, CEO de S!MPL.

Lire l'article

En période de récession, les entreprises sont tentées de privilégier les économies

Face à la menace d’une récession sur le monde, les entreprises ont tendance à anticiper une restriction de leurs budgets, les forçant à ajuster leurs projets.

Lire l'article

Services publics & Numérique : la clé pour faire face à la hausse des prix du carburant ?

Qu’il s’agisse de la hausse des coûts de transport ou encore de l’inflation dans le monde entier, le prix du carburant ne cesse d’augmenter. Alors que certains pays tentent de diversifier leurs sources d’énergies, le pétrole et le gaz restent essentiels pour soutenir les besoins primaires en énergie. Or, une transition énergétique ne peut s’effectuer en un claquement de doigt.

Lire l'article

Le recours à l’IA et aux robots dans l’industrie : opportunité ou menace ?

Les robots, véritables assistants mécaniques, sont désormais omniprésents dans l’industrie française, en particulier dans le domaine de la production, où leur Intelligence artificielle permet d’atteindre un niveau d’efficacité bien supérieur. Néanmoins, des réserves persistent face à cette technologie.

Lire l'article

Challenges et perspectives sur la gestion des vulnérabilités en entreprise

La gestion des vulnérabilités en entreprise demeure une pratique épineuse, sujet de tensions récurrentes entre les équipes du CISO et les équipes de production. Néanmoins, il s’agit sans conteste d’un des domaines les plus importants de la Cybersécurité. Les entreprises doivent connaitre leur stock de vulnérabilités, les prioriser et les corriger.

Lire l'article

FinOps : ces pratiques gagnent du terrain

La migration massive vers le Cloud bat son plein. Il n'y a guère d'entreprises qui ne s'appuient pas encore sur le SaaS et exploitent des instances Cloud. Les aspects commerciaux sont de plus en plus présents. FinOps, la gestion financière dans le Cloud, devrait vous aider à réduire les coûts et à obtenir un véritable retour sur investissement du Cloud.

Lire l'article

L’IA et la donnée pour déployer la valeur stratégique des entreprises

Les entreprises pourraient générer des bénéfices supplémentaires à trois conditions : améliorer les pratiques en matière de données, remettre de la confiance à l'IA avancée et intégrer l'IA aux opérations commerciales. Explications.

Lire l'article

Les priorités 2023 des directions financières

Face à un contexte troublé et pour garder le cap, voici les trois leviers des directions financières : pilotage de la performance, gestion du cash à court terme et gestion des talents. Analyse.

Lire l'article

Forte progression des salaires dans l’IT : les développeurs d’ERP en tête !

Après le ralentissement dû à la pandémie de Covid-19, le recrutement dans l’informatique et l’électronique rebondit depuis 2021. Dans un contexte de pénurie des talents, la demande pour des profils qualifiés explose. Les rémunérations progressent en conséquence dans les métiers sous tension, dépassant leurs niveaux d’avant-crise. Les développeurs d’ERP bénéficient des plus fortes hausses.

Lire l'article

Un plan de réponse aux incidents de cybersécurité

Face à la déferlante des incidents de cybersécurité, les questions sont nombreuses au sein de toutes les organisations. Quel est le coût d’une violation de données ? Comment mettre en place un plan de réponse et l’équipe responsable de ce plan ? Quels sont les exercices de formation ? Découvrez les conseils du National Institute of Standards and Technology et Kaspersky.

Lire l'article

Entre AS/400 et IBM i : décryptage

Et si on faisait un point sur l’AS/400, ce serveur conçu pour les petites entreprises et les départements des grandes entreprises ? IBM iSeries … Power Systems … L'IBM i semble défier le temps ! Franquelin Lopes, Directeur Technique et Vincent Verrier, Service Delivery Manager chez Jiliti se sont prêtés au jeu des questions – réponses. Explications.

Lire l'article

Mettre en place la fonctionnalité Microsoft CalendarTab

La fonctionnalité Teams Calendar Tab permet aux utilisateurs de Microsoft Teams ayant des boîtes aux lettres Exchange 2016 ou supérieures, stockées dans un environnement sur site, de pouvoir gérer leurs calendriers depuis l’interface Teams, au même titre que les personnes ayant une boîte aux lettres hébergée sur Exchange Online.

Lire l'article

Azure Stratégie, brique essentielle de la gouvernance

La gouvernance dans le Cloud c’est la garantie de profiter au mieux de ses ressources. C’est-à-dire dans les grandes lignes : auditer, gérer, optimiser et contrôler.

Lire l'article

Comment la cybersécurité est-elle perçue par les conseils d’administration ?

C’est la semaine des Assises de la Sécurité à Monaco ! C’est parti ! Une question : la cybersécurité est-elle réellement au cœur des réflexions des conseils d’administration ? Penchons-nous sur les défis et risques auxquels ils sont confrontés.

Lire l'article

SOC Managé, comment choisir son partenaire ? Les clés pour la réussite d’un projet de SOC Externalisé

Après une étude des différences entre un SOC internalisé et un SOC externalisé, vous avez choisi la 2nde formule. Vous avez l’appui des équipes et de votre direction, une enveloppe budgétaire vous a été attribuée. Il vous reste maintenant à trouver le bon partenaire parmi l’ensemble des acteurs proposant un service de SOC Managé.

Lire l'article

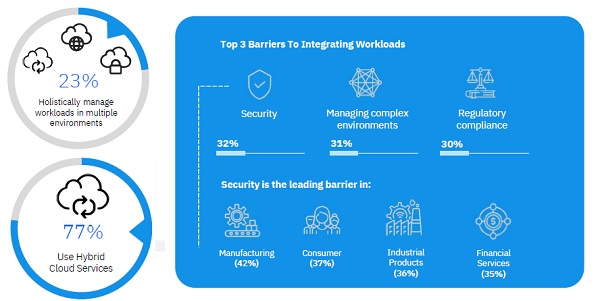

Les 3 défis du Cloud hybride au cœur de la Transformation numérique

Sécurité, Compétences, Conformité. Il est actuellement difficile d'assurer la conformité dans le Cloud et le manque de talents entrave les objectifs !

Lire l'article