Transformation digitale : quelles sont les vraies contraintes ?

Comprendre la vision et les stratégies des entreprises face à la transformation digitale est une chose.

Lire l'article

HP dévoile les impacts des cyberattaques

Une enquête annuelle révèle que le coût moyen du cybercrime s’élève à 13,4 millions d’euros par entreprise.

Lire l'article

Les établissements d’enseignement supérieur renforcent leur cybersécurité

Les établissements d’enseignement accueillent désormais des populations d’étudiants férus de technologies.

Lire l'article

Allocab : une nouvelle façon de collaborer

Allocab, un des principaux acteurs VTC de France.

Lire l'article

Jive : transformer sa façon de collaborer

Les nouvelles technologies révolutionnent profondément la façon de communiquer et engendrent tout simplement une nouvelle manière d’appréhender la collaboration.

Lire l'article

Insight propose des services « sur-mesure » à ses clients

Insight fournit produits, solutions et services informatiques pour travailler efficacement et surmonter les nouveaux défis au sein des organisations.

Lire l'article

L’art de l’anticipation, mettre le client au cœur de toutes les décisions

L’art de l’anticipation ou comment développer son infrastructure informatique en fonction des besoins des clients. Pourquoi les directions informatiques devraient mettre le client au cœur de toutes leurs décisions ?

Lire l'article

Pourquoi le cloud hybride s’inscrit-il dans les stratégies des services IT des entreprises ?

Le rythme du changement s’intensifie chaque jour davantage dans les entreprises. Les stratégies, l’infrastructure et les technologies changent.

Lire l'article

DSI : les 5 clés du succès d’une transformatIon digitale réussie

Du cloud, de la mobilité et des réseaux sociaux : pour beaucoup, le digital se résume à peu de choses. En réalité, c'est une véritable révolution qui s'opère. A laquelle les entreprises doivent impérativement se préparer. Petit mémo, en 5 points, des fondations à bâtir.

Lire l'article

Crous Paris : Un SI sous surveillance constante

Comment gérer les informations de 1000 équipements informatiques présents sur 80 sites différents, le tout pour plus de 700 utilisateurs, et surtout repérer tout dysfonctionnement ?

Lire l'article

5 Conseils Clés pour bien migrer vers Windows server 2012 R2

Le 14 juillet dernier, Windows Server 2003 (et 2003 R2) a tiré sa révérence. Les entreprises ont tout intérêt à migrer rapidement vers des versions plus récentes du système.

Lire l'article

APIs de données : choisir une approche générique ou spécialisée ?

L’API permet de concentrer l'ensemble des interactions entre front-end et back-end via un canal unique. Face à la diversité croissante des terminaux clients et objets connectés, peut-on encore considérer qu’utiliser une API générique demeure la meilleure approche ?

Lire l'article

Sécurité des SI : préparez votre plan réponse incident !

A l’heure où la probabilité pour une entreprise d’être attaquée et subir un cybersinistre augmente fortement, préparer la réponse à une attaque est une obligation.

Lire l'article

Sécurité des SI : préparez votre plan réponse incident !

A l’heure où la probabilité pour une entreprise d’être attaquée et subir un cybersinistre augmente fortement, préparer la réponse à une attaque est une obligation.

Lire l'article

Entreprise 3.0 : De l’urbanisation à l’humanisation du SI

Si demain l’assistant personnel virtuel doté d’intelligence va devenir incontournable, les machines intelligentes désignées aussi par systèmes cognitifs feront partie des fondations du système d’information de l’entreprise.

Lire l'article

Digital Risk Officer : tout un concept

Les entreprises n’ont plus le choix et prennent désormais le chemin de la transformation numérique.

Lire l'article

I-Tracing, sécurité et Cloud aux Assises de la Sécurité :

Théodore-Michel Vrangos, Président de la société I-Tracing, décrit les différents apports sécurité qu’une stratégie cloud peut ou doit comporter.

Lire l'article

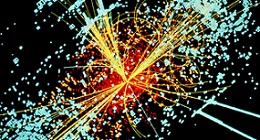

Cybermenaces : comment les anticiper ?

Les faits et chiffres sont là, les études le prouvent.

Lire l'article

PTC et Ad Ultima Group s’alignent sur une offre commune

Les deux entreprises ont signé un accord de partenariat afin d’apporter une réponse technologique aux attentes des entreprises.

Lire l'article

NetXP : Choisir une bonne stratégie de sécurité

La sécurité des Systèmes d’Informations est de plus en plus chahutée, c’est une réalité !

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise