La génération Y néglige la sécurité

Quelles sont les générations qui prennent réellement en compte la sécurité en entreprise ? Toutes ont des approches bien personnelles et différentes du sujet.

Lire l'article

Comment faciliter la mise en œuvre des stratégies de sécurité

Entre la définition d’une stratégie de sécurité et sa mise en œuvre, on note un vrai décalage

Lire l'article

Comment rendre son APM intelligent et loquace

Un assistant digital sachant discuter vocalement ou en chat, des OVNI DevOps lumineux indiquant l’état des performances applicatives : Dynatrace fait entrer l’APM dans l’ère de l’intelligence artificielle

Lire l'article

Les 10 Clés de la transformation numérique

La transformation numérique… Une réalité à laquelle aucune entreprise, même la plus petite, ne peut échapper. On en parle depuis des années et vous devriez y être préparés. Si ce n’est pas le cas, il n’est pas trop tard ! Voici les clés pour entamer à bon escient votre transformation...

Lire l'article

Les 5 indicateurs d’une cyber-résilience optimale

Entre augmentation des cyber-attaques et complexité des processus des services IT, quel est le degré acceptable de cyber-résilience et quel est le niveau d’engagement des entreprises françaises ? Investissement, compétences et leadership fort sont les maîtres mots !

Lire l'article

Quelle stratégie Big Data adopter ?

Accélération du Big Data et exploitation judicieuse des données. Quelle est la maturité des entreprises françaises sur le sujet ?

Lire l'article

Le Machine Learning expliqué en 3 points

Le Machine Learning fait partie de ces Buzz Word que l'on croise régulièrement au détour des différentes actualités. Eclairage.

Lire l'article

Comment gérer les pannes liées aux certificats ?

L’expiration des certificats impacte tous les services de l’entreprise, aucun n’est épargné !

Lire l'article

La transformation de la DSI

Les rôles de la DSI se multiplient : de l'accompagnement à l'expertise, de l'infogérance au numérique. Eclairage.

Lire l'article

5 critères pour évaluer votre système de téléphonie

BYOD, télétravail, mobilité … les marchés continuent d’adopter les solutions de communications unifiées

Lire l'article

Transformation numérique : comment devenir un digital native ?

Eclairage sur le degré d’engagement et la maturité numérique des entreprises

Lire l'article

Entreprises & Innovation : le potentiel de l’intelligence Artificielle

L’IA gagne du terrain : découvrons le lien entre croissance des revenus et maturité vis-à-vis de l’Intelligence Artificielle

Lire l'article

Gestion des correctifs : les bonnes pratiques

Vous passez trop de temps lors de la gestion des correctifs qui prend plus de 8 heures par semaine pour les 2/3 des entreprises. Comment remédier à cette situation ?

Lire l'article

Le futur de la technologie

Internet des Objets, réalité virtuelle, analyse prédictive… Quel est l’impact de la technologie sur le marketing ?

Lire l'article

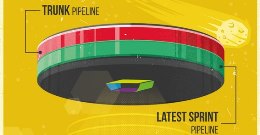

Voyage au pays des Containers

Concepts, paradigme et principaux composants afin de décrypter le sujet si vaste des Containers

Lire l'article

La sécurité est le moteur de la transformation numérique

Comment la sécurité IT devient un levier de croissance pour les entreprises

Lire l'article

GDPR : quelles sont les sanctions financières pour les entreprises ?

Quel est le niveau de connaissance des DSI français ?

Lire l'article

Les missions du PDG digital

Les performances, rentabilité et collaboration accrues sont liées au déploiement des technologies digitales en entreprise

Lire l'article

Des environnements de travail en quête de numérique

Un vrai décalage entre collaborateurs hyperconnectés et processus manuels …

Lire l'article

Dell EMC Forum : rassurer les clients avant tout

Dell EMC Forum 2016 au coeur d'un monde interconnecté

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise