Attaque DDoS / Protection des serveurs DNS

Les Assises de la Sécurité vont ouvrir leurs portes à Monaco la semaine prochaine (1 au 4 octobre)… Le Jour J se rapproche !

Lire l'article

Curvature veut casser les coûts d’acquisition et de maintenance

En juillet dernier, Network Hardware Resale (NHR) changeait de nom pour donner naissance à Curvature.

Lire l'article

PowerEdge : Dell passe à la 13G

Le fabricant texan dévoile la génération 13 de sa gamme de serveurs PowerEdge.

Lire l'article

La consommation énergétique des datacenters explose

Ils se placent parmi les plus gros consommateurs d’énergie aux États-Unis.

Lire l'article

Huawei et Memodis se rapprochent

Huawei vient de signer un accord avec Memodis, grossiste spécialisé dans les solutions de gestion du cycle de vie des données informatiques, pour la distribution de ses gammes de Solutions IT Stockage et Serveurs pour la France.

Lire l'article

E-novation Tour – Vers le Datacenter virtualisé

L’E-novation Tour a déjà permis de faire le point sur les technologies de virtualisation du réseau.

Lire l'article

Cisco : UCS a 5 ans !

La technologie UCS (Unified Computing System) vient de fêter son 5ème anniversaire.

Lire l'article

Avaya faiT le lien entre le centre de données et les terminaux

Avaya Automated Campus élimine l’activation manuelle des services et simplifie la fourniture de services cloud.

Lire l'article

Windigo : 25 000 serveurs Unix piratés

Plus de 500 000 ordinateurs seraient menacés chaque jour par 25 000 serveurs UNIX piratés.

Lire l'article

Une bonne visibilité permet de tirer le meilleur parti de la virtualisation

De nos jours, peu d'entreprises n'ont pas encore envisagé la virtualisation de leur infrastructure réseau afin de réduire les coûts, d'améliorer la gestion de la flexibilité et d'optimiser leur productivité.

Lire l'article

Microsoft accompagne la transformation digitale de ses clients

Démocratiser les usages en passant par l’adoption des solutions Cloud, telle est l’ambition de la Division Serveurs et Cloud de Microsoft France.

Lire l'article

Une offre IBM Worklight packagée chez OVH

IBM et OVH annoncent un partenariat qui vise à fournir un package serveur et logiciel pour le développement d’applications mobiles.

Lire l'article

IBM i Access for Windows : Silent Install, Selective Install

Contrôlez les panneaux d'installation à afficher et les fonctions à installer.

Lire l'article

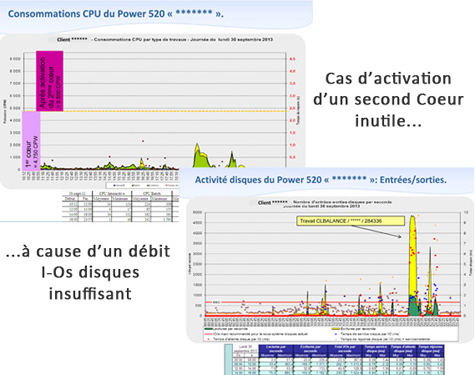

Service d’audit de performances en environnement IBM : enjeux et méthodes

Vous observez des ralentissements sur votre Power i ? Votre Power n'est plus à la hauteur des besoins de vos nouvelles applications ? Votre budget informatique se réduit ?

Lire l'article

Librato veille sur la santé de vos serveurs

Librato travaille depuis deux ans sur une solution SaaS (Software-as-a-Service) baptisée Metrics de monitoring des serveurs web et applicatifs.

Lire l'article

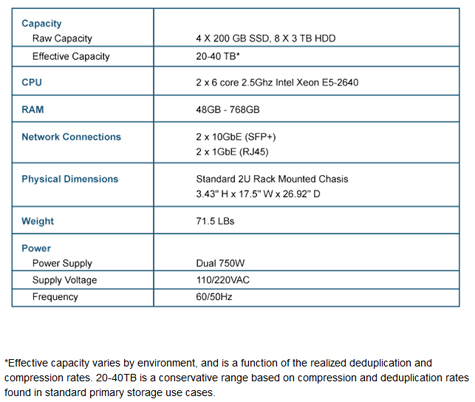

Simplivity : Toute votre infrastructure réunie dans une appliance 2U

Puissance de calcul, stockage, accélération WAN, réplication, déduplication, compression, sauvegarde, autant de boîtiers qui s’empilent les uns sur les autres dans les datacenters.

Lire l'article

Sécurité adaptative : juste du bon sens

La plupart des grandes sociétés qui ont été attaquées très sérieusement lors des deux dernières années étaient protégées par des outils de prévention d’intrusions (IPS) sérieux et robustes.

Lire l'article

PowerTech Security, Gare aux configurations par défaut sur IBM i

PowerTech vient de publier la nouvelle version de son rapport sur la sécurité des environnements IBM i.

Lire l'article

IBM pourrait vendre une part de son activité serveur à Lenovo

Après les PC, les serveurs ? À en croire les informations du Wall Street Journal, les discussions seraient très avancées entre IBM et Lenovo.

Lire l'article