Assembler un modèle de sécurité

Essayez un modèle dans XP et Win2K

Dans l’article « Ce que les modèles de sécurité peuvent vous apporter », Windows & .Net Magazine avril 2003, ou sur www.itpro.fr, je montrais quelques utilisations intéressantes des modèles de sécurité. Ce mois-ci, je vais utiliser les modèles de manière plus concrète : en montrant comment créer, pour une station de travail ou un serveur membre, un modèle de sécurité chargé de trois fonctions...Premièrement, le modèle de sécurité contrôlera l’appartenance à un groupe en restreignant le groupe Administrators au seul compte Administrator local et au groupe Domain Admins en provenance du domaine. Deuxièmement, il établira les permissions NTFS pour le répertoire C:\adminstuff afin qu’il ne soit accessible qu’au seul groupe Administrators local. Enfin, il désactivera l’Indexing Service.

Trucs & Astuces : gestion des profils, .Net & IIS, IE

Special trucs & Astuces sur Windows XP

Retrouvez une sélection des meilleurs Trucs & Astuces concernant Windows XP : La gestion des profils itinérants, l'option "Save for web" d'IE, la gestion des miniatures, la planification des tâches ...

Tirer parti de la sécurité Microsoft

Les produits Microsoft sont la cible privilégiée de nombreuses attaques et leur omniprésence dans l’informatique d’entreprise signifie que la sécurité des systèmes est primordiale. Avec STPP (Strategic Technology Protection Program), Microsoft veut fournir aux entreprises encore plus de sécurité.Avec STPP, Microsoft a l’intention d’aider les clients à sécuriser leurs systèmes puis à maintenir cette sécurité. Microsoft a immédiatement appliqué la première phase de STPP en offrant le support téléphonique concernant les virus et en distribuant le Microsoft Security Toolkit sur CD-ROM et par téléchargement à partir de son site Web. Pour aider les clients à conserver cette sécurité, Microsoft envisage d’organiser des sessions de formations liées à la sécurité et de faciliter les mises à jour touchant à la sécurité des produits.

Lire l'article

La sécurité sans fil

Beaucoup de responsables informatiques ont des sentiments mitigés vis-à-vis du déploiement de LAN sans fil 802.11. On comprend leur hésitation. D’un côté, ils souhaitent offrir dans l’ensemble de l’entreprise un accès rapide et souple au LAN, sans ces fichus câbles. D’un autre côté, le faible degré de sécurité de l’algorithme WEP (Wireless Equivalent Privacy) intégré dans la norme 802.11, les inquiète à juste titre.

(Pour avoir une bonne idée des lacunes de sécurité de WEP, voir « Security of the WEP algorithm » à http://www.isaac.cs.berkeley.edu/isaac/ wep-faq.html.)

Lire l'article

L’heure de PKI est venue

Avec la release de Windows .NET Server (nom de code précédent Whistler), c’est le moment d’examiner les nouvelles possibilité PKI (Public Key Infrastructure) de l’OS. (Cet article suppose que vous connaissez l’essentiel sur PKI et sur le cryptage.)Une PKI, fondée sur une cryptographie asymétrique (c’est-à-dire, une cryptographie qui utilise des clés différentes pour le cryptage et le décryptage), offre de puissants services de sécurité aux utilisateurs internes et externes, aux ordinateurs, et aux applications. De tels services sont de plus en plus importants dans l’environnement informatique contemporain.

Lire l'article

Le clustering réparti géographiquement

Le clustering améliore la disponibilité, la fiabilité et l’évolutivité des serveurs sous Windows. Une configuration clustering classique favorisant la disponibilité, est constituée de plusieurs nœuds semblables, reliés en principe à un sous-système de stockage partagé. Quand ces nœuds fonctionnent dans une configuration active-active, la charge de travail est répartie entre les nœuds en cluster ...

Mais le principal objectif d’un cluster est d’assurer le failover en cas de défaillance d’une application ou d’un élément matériel : on est là dans une configuration active-passive.

La configuration clustering active-passive a une variante : la réplication de données au lieu du stockage partagé. La réplication de données permet de pratiquer le clustering sur une liaison en réseau étendu. Les produits qui permettent ce type de cluster offrent de nombreux avantages au-delà de ce que les données dispersées géographiquement offrent sur le plan antisinistre. Ainsi, la possibilité de spécifier des configurations matérielles différentes pour chaque nœud diminue le coût du matériel. En outre, l’existence d’une source de données répliquées peut s’avérer très utile pour la sauvegarde des données, le test des applications, et la migration et le test des OS.

J’ai rassemblé trois produits permettant le clustering basé sur la réplication avec failover – BrightStor High-Availability Manager (nommé précédemment SurviveIT2000) de Computer Associates (CA), Double-Take for Windows 2000/NT 4.1 de NSI Software, et Legato Octopus for Windows NT and 2000 4.2 de Legato Systems. (Depuis, Legato a changé le nom du produit Octopus en Legato RepliStor et a présenté la version 5.0.) J’ai testé ces produits pour juger leur capacité de reprise et leur haute disponibilité face à divers incidents. J’ai également examiné certaines possibilités uniques qui rendent chaque produit mieux adapté à une situation donnée. VERITAS Cluster Server 2.0 for Windows 2000 de VERITAS Software et LifeKeeper for Windows 2000 4.0 de SteelEye Technology offrent des possibilités similaires mais n’étaient pas disponibles pour le test.

Lire l'article

Trucs & Astuces du docteur : sécurité, NAT, FTP et SSL

Questions de sécurité avec IIS, utilisation d'une unité NAT pour l'emploi de deux passerelles, FTP et SSL sous OS/400 V4R4.

Lire l'article

Des UPS redondants

L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment ... Pour protéger les systèmes des défaillances électriques, il faut protéger les UPS des défaillances de modules.L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment. Le Lab de Windows 2000 Magazine a souffert récemment d’une défaillance d’UPS aux conséquences mineures, mais un tel problème aurait aussi pu frapper du matériel critique. De nouveaux UPS avec des moyens de failover offrent une meilleure protection que les anciens UPS.

Lire l'article

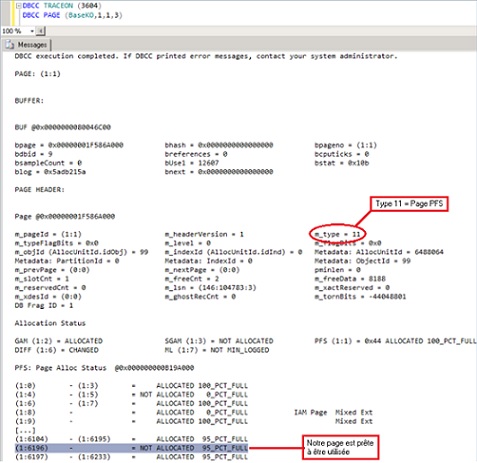

Initiation à la sécurité de SQL Server

Les administrateurs système Windows 2000 et Windows NT portent souvent plusieurs casquettes. Celle d’administrateur SQL Server en fait partie. Or voici que Microsoft vient de réaliser un travail surprenant en automatisant un grand nombre de tâches dans SQL Server 7.0.

Beaucoup d'entreprises ne voient pas la nécessité d'embaucher un administrateur de base de données à plein temps et engagent à sa place un administrateur Windows 2000 ou NT pour assumer ces responsabilités. En même temps, la quantité d'informations confidentielles stockées dans les bases de données SQL Server ne cesse d'augmenter dans les entreprises. Si vous démarrez dans l'administration de base de données, un peu d'aide ne sera probablement pas superflue pour comprendre le modèle de sécurité de SQL Server et comment configurer la sécurité pour accorder l'accès à la base de données à ceux qui en ont besoin et en empêcher les accès inopportuns.

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions et plus étroitement intégré avec la sécurité de Windows 2000 et NT, dont elle est très proche. Si vous avez une installation SQL Server 6.5 et que vous n'avez pas un administrateur de base de données à plein temps, je vous conseille de passer à SQL Server 7.0, qui est infiniment plus facile à administrer. Pour rédiger cet article, j'ai utilisé SQL Server 7.0 sous Windows NT 4.0, mais on peut appliquer les mêmes instructions et les mêmes problèmes de sécurité à Windows 2000, qui ne présente pas de différences majeures avec SQL Server 7.0, à part quelques boîtes de dialogue mentionnant " Windows NT/2000 " au lieu de " Windows NT ".

Le modèle de sécurité de SQL Server 7.0 est nettement amélioré par rapport aux précédentes versions

Les plus consultés sur iTPro.fr

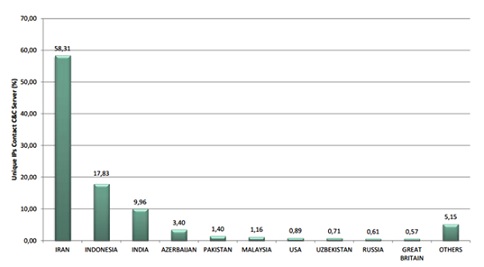

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation