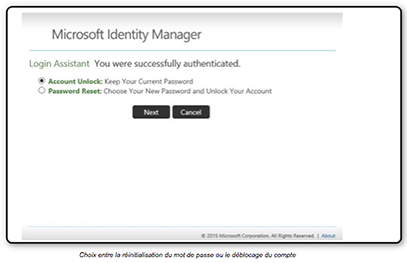

La gestion des mots de passe en environnement Microsoft

La politique de gestion des mots de passe représente une réflexion essentielle du design et de la planification des infrastructures utilisateurs finaux, la création, l’utilisation et la gestion des mots de passe doit se soucier du confort, des habitudes, voire des mauvais comportements des utilisateurs eux-mêmes. Nous tenterons donc de décrypter les enjeux d’une telle politique, puis nous évoquerons les projets de rationalisation que les organisations conduisent depuis quelques années en ce qui concerne la gestion des mots de passe en environnement Microsoft.

| Contenu complémentaire : Evolution des services de sécurité de Windows Server 2008 Le site de la CADIM |

Actu Windows sem 30

Citrix et Microsoft ont décidé d’unir leurs efforts en matière de solutions de virtualisation des postes de travail pour mieux faciliter la gestion auprès des utilisateurs.Citrix et Microsoft ont décidé d’unir leurs efforts en matière de solutions de virtualisation des postes de travail pour mieux faciliter la gestion auprès des utilisateurs. Leur partenariat propose donc de fournir une plus grande simplicité dans les infrastructures virtuelles pour permettre aux professionnels une gestion plus ergonomique.

Intégrer Windows Vista et le System i

A moins d’avoir vécu sur une île déserte, vous savez que Windows Vista est le dernier système d’exploitation pour poste de travail de Microsoft. Après plus de cinq ans d’efforts, Windows Vista est la release d’OS la plus importante de Microsoft depuis Windows 2000.

Malgré une certaine ancienneté, on trouve Vista surtout sur les nouveaux PC. Cependant, pas à pas, Vista progresse lentement mais sûrement dans la plupart des entreprises et entend bien remplacer Windows XP comme prochain standard. Windows Vista améliore nettement la sécurité système, mais au prix peut être de certains problèmes d’applications. Particulièrement celles qui, comme iSeries Access s’appuient sur des communications externes.

A titre d’introduction, cet article donne une vue d’ensemble du nouveau système d’exploitation Windows Vista. Mieux encore, vous verrez comment faire fonctionner Vista avec iSeries Access et le System i.

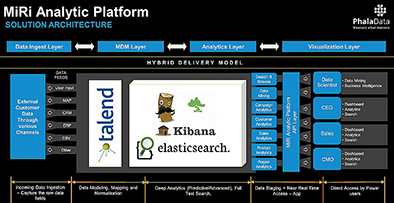

La BI au service de la qualité

Groove 2007, le collaboratif sécurisé et inter-entreprises selon Microsoft

Equipes mobiles, collaborations inter-entreprises, dématérialisation des échanges, intelligence économique, sécurité des données, réseaux sociaux spécialisés… autant de thématiques auxquelles les entreprises, et plus particulièrement les DSI, sont aujourd’hui confrontées…Equipes mobiles, collaborations inter-entreprises, dématérialisation des échanges, intelligence économique, sécurité des données, réseaux sociaux spécialisés… autant de thématiques auxquelles les entreprises, et plus particulièrement les DSI, sont aujourd’hui confrontées… Avec toujours ce même dilemme : offrir aux utilisateurs Auto - nomie et Flexibilité, tout en garantissant des usages et une sécurité conformes aux politiques choisies par l’entreprise. Découverte d’une solution toute particulièrement adaptée : Groove…

Lire l'article

Célébrons la cryptographie courante

La division des algorythmes pour une meilleur approche de la cryptographie.

On peut diviser les algorithmes de cryptage en deux catégories : simples et complexes. Pour les premiers, nous avons RSA, l’algorithme « Rivest Shamir Adleman » sans brevet.

Actu SQL sem 26

Un atelier pour utiliser SQL Server 2008 au maximum !

L’atelier SQL Server 2008 vient de se tenir à Paris. L’occasion pour les experts Microsoft France de recevoir les professionnels de l’informatique - décideurs informatiques, les architectes, développeurs – pour approfondir la technologie SQL Server 2008.

Nouveaux serveurs HP en lame

HP et les nouveaux serveurs en lame : ML, DL et BL.

L’évènement chez HP de ce début de mois de juin était l’annonce fait de serveurs lames comme réelle avancée dans l’univers des serveurs d’entreprise : les serveurs ML, DL et BL.

Lire l'article

Actu Windows semaine 45

ERCOM a mis au point une suite logicielle, proposant une sécurité optimale pour Windows phone. Dernier-né de la gamme Windows Mobile, Windows phone n’en finit pas de faire parler de lui : plate-forme multi-facettes qui permet un panel large de fonctionnalités, elle a pour elle d’être compatible avec de nombreuses solutions éditeurs.

Lire l'article

Le nouveau look de HMC : Nouvelle interface, nouvelles fonctions

Une toute nouvelle apparence pour votre interface HMC, Hardware Management Console !

Votre interface utilisateur HMC (Hardware Management Console) change de look. Jusqu’à présent, le HMC ne pouvait être exécuté qu’à distance, à l’aide d’un Remote Client WebSM (Web-based System Manager) tournant sur un PC Windows ou Linux. Le code WebSM réside sur la machine HMC pour le téléchargement et l’installation et fournit la même interface que celle que vous voyez sur votre HMC normal.

MOCS 2007 : Simple technologie ou réelle utilité dans le SI ? – Part. 1

Avec sa solution Office Communications Server 2007 (MOCS 2007), Microsoft propose une multitude de fonctionnalités adaptées à des problématiques simples. MOCS 2007 répond clairement à des besoins et un contexte s’inscrivant dans une stratégie d’entreprise bien identifiée par Microsoft, celle du socle de communication en entreprise. Depuis l’arrivée des nouvelles technologies de type téléphonie mobile ou courrier électronique, la communication en entreprise a radicalement évolué et est devenue aujourd’hui un outil de compétitivité. En effet, les prises de décision dépendent très souvent de ces différents moyens où le temps est devenu un facteur primordial, d’où l’expression « le temps c’est de l’argent ».

Lire l'article

Oxatis rejoint le programme IDEES 2009 de Microsoft

Programme IDEES 2009 : Otaxis confirme son implication dans le projet de Microsoft.Oxatis vient de faire l’annonce de sa sélection dans le programme IDEES 2009, Initiative pour le Développement Économique des Éditeurs de logiciels et des Start-up, de Microsoft.

Lire l'article

Le défenseur de R.I.A

Microsoft a annoncé officiellement la RTW (Release to Web) de Silverlight 2 et a ainsi clôturé un cycle de bêtas de plusieurs mois concernant l’infrastructure et le runtime RIA (Rich Internet Application). Avec son sous-ensemble encapsulé du .NET Framework et avec un socle d’outils et une architecture en commun avec WPF (Windows Presentation Foundation), Silverlight 2 ouvre un nouveau front stratégique dans l’activité de développement de Microsoft.

L’accessibilité des sites web aux non-voyants : un défi aisé à relever Partie 1

Mais ce qui s’apparente à un jeu d’enfant lorsqu’on est pourvu de tous ses sens peut très vite devenir fastidieux, voire irréalisable lorsqu’on est aveugle. Jusqu’à ces dernières années, l’absence de normes bien définies pour le développement de sites web a conduit à une prolifération anarchique de pages parfois écrites en dépit du bon sens. Seules les recommandations du WAI (Web Access Initiative) reprises et adaptées en France par l’association Braillenet, faisaient foi, mais n’étaient connues que d’une petite minorité qui voulait bien s’y conformer. Or, pour être correctement interprétée et lue par nos lecteurs d’écran braille et vocaux, une page web doit respecter certaines règles dans l’écriture du code.

Les choses changent et se clarifient aujourd’hui, notamment avec l’apparition de XML et des normes CSS 2.0 qui distinguent clairement la forme du contenu, ce qui devrait conduire à moyen terme, si les différents acteurs les appliquent rapidement, à une accessibilité grandement accrue pour les déficients visuels. Nous tenterons dans cette première partie d’expliciter le concept d’accessibilité dans ses grandes lignes. Les principes techniques seront quant à eux détaillés ultérieurement.

Microsoft Days 2009

Les Microsoft Days 2009 sont, cette année, le terrain du lancement des trois produits phares de Microsoft : Exchange 2010, Windows Server 2008 R2 et Windows 7. Star incontournable de ces journées de rencontres, Windows 7 a littéralement volé la vedette aux deux autres produits clés de l’éditeur, pourtant tout aussi attendus.

Julien Lesaicherre, Chef produit de Windows 7 Enterprise, nous éclaire sur un succès annoncé.

Actu SQL sem 25

Des ouvrages ciblés SQL Server 2008, Silverlight et langages d'application ADO .NET et LINQ pour parfaire vos projets informatiques...

Toutes les informations SQL Server 2008 et ADO.NET et LINQ dans deux collections de référence : Collection Ressources Informatiques et Collection Expert IT.

Actu Windows semaine 41

A round rock and plano, au Texas, Dell et Perot Systems sont parvenus à un accord : Dell pourra faire l’acquisition de Perot Systems qui permettra donc une combinaison des deux marques.

Dell pourra ainsi valoriser son potentiel. L’éditeur offrira une gamme plus large de services informatiques et de ses solutions. Cela concerne aussi l’extension des capacités de Systèmes Perot, y compris dans les segments clients les plus dynamiques, dans le monde entier.

F5 renforce la gestion des applications

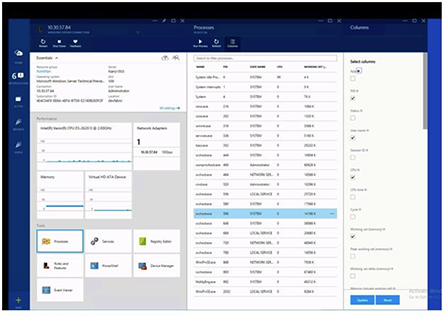

Microsoft System Center Operations Manager 2007 comme solutions innovantes de Microsoft

Microsoft dévoile son nouveau Management Pack pour Microsoft System Center Operations Manager 2007. Ses nouvelles fonctionnalités vont permettre une plus grande optimisation du provisioning et du reporting.

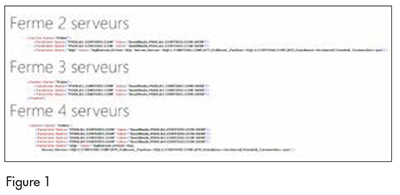

Améliorer la sécurité avec les programmes points de sortie de commande CL – Part.2

On voit que le programme de sortie reçoit les trois paramètres dont nous avons parlé plus haut. Le premier d’entre eux contient une structure de données qu’il convient d’analyser champ par champ. Ensuite l’on définit les champs qui seront utilisés pour stocker les données une fois analysées.Les données sont ensuite analysées au niveau de leurs composantes. Dans cet exemple, un travail supplémentaire consiste à analyser la chaîne de commande et à déterminer le décalage par rapport à la commande. Bien que l’exemple ne nécessite pas ou n’utilise pas cette information, le code est fourni comme un modèle pour écrire vos propres programmes de sortie.

Lire l'article

Tout savoir sur SQL SERVER 2008

Après le lancement, il y a quelques mois, de Windows Server 2008 et SQL Server 2008, nos experts relèvent le défi de lister les atouts majeurs du produit. Retour sur un succès.

Microsoft séduit les directions des services informatiques avec son SGBDR. Ses atouts ? La gestion des stratégies, le cryptage et de nouveaux types de données.

Les plus consultés sur iTPro.fr

- L’identité, talon d’Achille de la cybersécurité

- De la donnée brute à l’actif stratégique : une approche produit

- Sous pression, les CIO entrent dans l’ère de la responsabilité IA

- FOCUS : optimisation du Cloud grâce à l’intelligence Artificielle

À la une de la chaîne Tech

- Portails développeurs internes : accélérer l’innovation sans alourdir les budgets

- Pourquoi Shopify Plus s’impose dans la transformation du e-commerce B2B

- Quand l’innovation échappe à ses créateurs: Comment éviter l’effet Frankenstein à l’ère de l’IA

- Alliée ou menace ? Comment l’IA redessine le paysage cyber

- CES 2026 : l’IA physique et la robotique redéfinissent le futur