Actu Windows semaine 45

ERCOM a mis au point une suite logicielle, proposant une sécurité optimale pour Windows phone. Dernier-né de la gamme Windows Mobile, Windows phone n’en finit pas de faire parler de lui : plate-forme multi-facettes qui permet un panel large de fonctionnalités, elle a pour elle d’être compatible avec de nombreuses solutions éditeurs.

Lire l'article

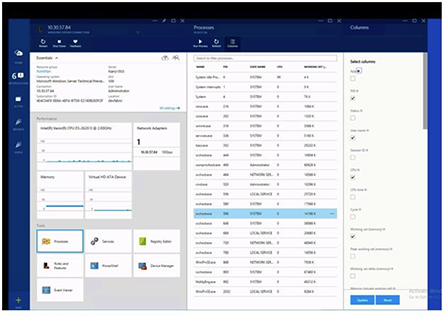

Le nouveau look de HMC : Nouvelle interface, nouvelles fonctions

Une toute nouvelle apparence pour votre interface HMC, Hardware Management Console !

Votre interface utilisateur HMC (Hardware Management Console) change de look. Jusqu’à présent, le HMC ne pouvait être exécuté qu’à distance, à l’aide d’un Remote Client WebSM (Web-based System Manager) tournant sur un PC Windows ou Linux. Le code WebSM réside sur la machine HMC pour le téléchargement et l’installation et fournit la même interface que celle que vous voyez sur votre HMC normal.

MOCS 2007 : Simple technologie ou réelle utilité dans le SI ? – Part. 1

Avec sa solution Office Communications Server 2007 (MOCS 2007), Microsoft propose une multitude de fonctionnalités adaptées à des problématiques simples. MOCS 2007 répond clairement à des besoins et un contexte s’inscrivant dans une stratégie d’entreprise bien identifiée par Microsoft, celle du socle de communication en entreprise. Depuis l’arrivée des nouvelles technologies de type téléphonie mobile ou courrier électronique, la communication en entreprise a radicalement évolué et est devenue aujourd’hui un outil de compétitivité. En effet, les prises de décision dépendent très souvent de ces différents moyens où le temps est devenu un facteur primordial, d’où l’expression « le temps c’est de l’argent ».

Lire l'article

Oxatis rejoint le programme IDEES 2009 de Microsoft

Programme IDEES 2009 : Otaxis confirme son implication dans le projet de Microsoft.Oxatis vient de faire l’annonce de sa sélection dans le programme IDEES 2009, Initiative pour le Développement Économique des Éditeurs de logiciels et des Start-up, de Microsoft.

Lire l'article

Le défenseur de R.I.A

Microsoft a annoncé officiellement la RTW (Release to Web) de Silverlight 2 et a ainsi clôturé un cycle de bêtas de plusieurs mois concernant l’infrastructure et le runtime RIA (Rich Internet Application). Avec son sous-ensemble encapsulé du .NET Framework et avec un socle d’outils et une architecture en commun avec WPF (Windows Presentation Foundation), Silverlight 2 ouvre un nouveau front stratégique dans l’activité de développement de Microsoft.

L’accessibilité des sites web aux non-voyants : un défi aisé à relever Partie 1

Mais ce qui s’apparente à un jeu d’enfant lorsqu’on est pourvu de tous ses sens peut très vite devenir fastidieux, voire irréalisable lorsqu’on est aveugle. Jusqu’à ces dernières années, l’absence de normes bien définies pour le développement de sites web a conduit à une prolifération anarchique de pages parfois écrites en dépit du bon sens. Seules les recommandations du WAI (Web Access Initiative) reprises et adaptées en France par l’association Braillenet, faisaient foi, mais n’étaient connues que d’une petite minorité qui voulait bien s’y conformer. Or, pour être correctement interprétée et lue par nos lecteurs d’écran braille et vocaux, une page web doit respecter certaines règles dans l’écriture du code.

Les choses changent et se clarifient aujourd’hui, notamment avec l’apparition de XML et des normes CSS 2.0 qui distinguent clairement la forme du contenu, ce qui devrait conduire à moyen terme, si les différents acteurs les appliquent rapidement, à une accessibilité grandement accrue pour les déficients visuels. Nous tenterons dans cette première partie d’expliciter le concept d’accessibilité dans ses grandes lignes. Les principes techniques seront quant à eux détaillés ultérieurement.

Microsoft Days 2009

Les Microsoft Days 2009 sont, cette année, le terrain du lancement des trois produits phares de Microsoft : Exchange 2010, Windows Server 2008 R2 et Windows 7. Star incontournable de ces journées de rencontres, Windows 7 a littéralement volé la vedette aux deux autres produits clés de l’éditeur, pourtant tout aussi attendus.

Julien Lesaicherre, Chef produit de Windows 7 Enterprise, nous éclaire sur un succès annoncé.

Actu SQL sem 25

Des ouvrages ciblés SQL Server 2008, Silverlight et langages d'application ADO .NET et LINQ pour parfaire vos projets informatiques...

Toutes les informations SQL Server 2008 et ADO.NET et LINQ dans deux collections de référence : Collection Ressources Informatiques et Collection Expert IT.

Actu Windows semaine 41

A round rock and plano, au Texas, Dell et Perot Systems sont parvenus à un accord : Dell pourra faire l’acquisition de Perot Systems qui permettra donc une combinaison des deux marques.

Dell pourra ainsi valoriser son potentiel. L’éditeur offrira une gamme plus large de services informatiques et de ses solutions. Cela concerne aussi l’extension des capacités de Systèmes Perot, y compris dans les segments clients les plus dynamiques, dans le monde entier.

F5 renforce la gestion des applications

Microsoft System Center Operations Manager 2007 comme solutions innovantes de Microsoft

Microsoft dévoile son nouveau Management Pack pour Microsoft System Center Operations Manager 2007. Ses nouvelles fonctionnalités vont permettre une plus grande optimisation du provisioning et du reporting.

Améliorer la sécurité avec les programmes points de sortie de commande CL – Part.2

On voit que le programme de sortie reçoit les trois paramètres dont nous avons parlé plus haut. Le premier d’entre eux contient une structure de données qu’il convient d’analyser champ par champ. Ensuite l’on définit les champs qui seront utilisés pour stocker les données une fois analysées.Les données sont ensuite analysées au niveau de leurs composantes. Dans cet exemple, un travail supplémentaire consiste à analyser la chaîne de commande et à déterminer le décalage par rapport à la commande. Bien que l’exemple ne nécessite pas ou n’utilise pas cette information, le code est fourni comme un modèle pour écrire vos propres programmes de sortie.

Lire l'article

Tout savoir sur SQL SERVER 2008

Après le lancement, il y a quelques mois, de Windows Server 2008 et SQL Server 2008, nos experts relèvent le défi de lister les atouts majeurs du produit. Retour sur un succès.

Microsoft séduit les directions des services informatiques avec son SGBDR. Ses atouts ? La gestion des stratégies, le cryptage et de nouveaux types de données.

Améliorer la sécurité avec les programmes points de sortie de commande CL – Part.1

Tout sur Security Log !

Des descriptions d’événements plus homogènes et un Event Viewer plus puissant enrichissent Windows 2008 et Vista ...

L’audit de Windows Server et le journal d’événements Security (Security Event log) ont réellement changé dans Windows Server 2008 et dans Windows Vista. Pour ma part, je juge bons la plupart des changements. Le Journal de sécurité est plus net et plus intelligible mais, pour vraiment le maîtriser, il faut encore bien connaître la sécurité Windows et les arcanes du décodage. J’ai passé ces dix dernières années dans les entrailles de la sécurité et de l’audit Windows et, dernièrement, je me suis concentré sur Windows 2008 et Vista. Je peux donc vous aider à découvrir la numérotation modifiée des ID événements, la nouvelle manière plus granulaire dont la stratégie d’audit est traitée dans Windows 2008 et Vista, le format log.XML et les améliorations apportées au snap-in Microsoft Management Console (MMC) Event Viewer.

Lire l'article

Répondre aux besoins SingleSignOn avec Microsoft AIG

Actu System i sem 22

Common Europe publie une enquête visant notamment à pallier le déficit de la sécurité et répondre au plus près aux attentes des utilisateurs.

Common Europe accentue sa valeur. Pour ce faire, une enquête est mise en ligne, rédigée par des experts pour des utilisateurs, afin de cibler les besoins des professionnels des technologies IT.

Microsoft France : Bilan 2009 et perspectives 2010

Eric Boustouller, Président de Microsoft France, Vice-président de Microsoft International, vient de présenter le bilan de l’année 2009 de MS France, et les perspectives à venir de cette année 2010.

C’est dans ses nouveaux locaux que Microsoft France a pu annoncer les grandes lignes des projets de cette année écoulée, dans un contexte délicat pour toutes les entreprises.

La sécurité et SQL Server 2008

L’actualité nous montre de plus en plus l’intérêt de la mise en place de contrôles et de suivi. C’est aussi une nécessite au sein des moteurs de SQL Server n’échappe pas à cette règle. Fréquemment trouvé comme serveur central de données, mais aussi de plus en plus comme stockage de données périphérique grâce à ses éditions Compact et Express qui permettent aux données d’être mobiles. Il est indispensable de gérer la sécurité de ces données nomades et bien entendues celles hébergées dans les Datacenter.

Depuis la version 2005, les progrès ont été frappants en matière de sécurité dans SQL Server. C’est sans doute la première version pensée et architecturée autour des impératifs de sécurité. Toute fonctionnalité qui serait exploitable, même hypothétiquement est désactivée par défaut, libre au DBA de la remettre en place en cas de besoin. Des utilisateurs peu habitués aux moteurs de base de données pourront dormir tranquilles car toutes les portes sont bouclées par défaut.

| Contenu complémentaire : SQL 2008 : nouveaux types de données le site du GUSS |

Lire l'article

Soyez un Ninja NAC

Commencez à utiliser NAC (Network Access Control) dès aujourd’hui.

L’année dernière, NAC (Network Access Control) promettait une profusion de fonctions aptes à sécuriser votre réseau de l’intérieur (« NAC : aspects techniques », Janvier 2007, www.itpro.fr club abonnés). En commençant par l’humble port Ethernet, NAC n’autorise personne à se brancher sans fournir au préalable un ID et mot de passe utilisateur autorisés (ou tout autre référence d’accès).

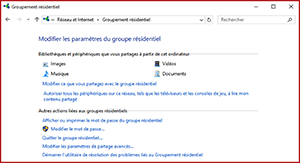

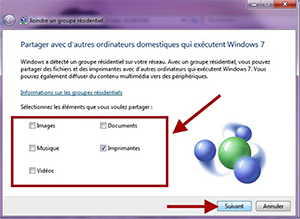

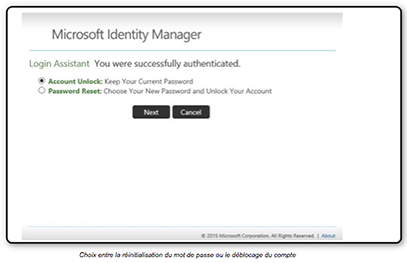

La gestion des mots de passe en environnement Microsoft

La politique de gestion des mots de passe représente une réflexion essentielle du design et de la planification des infrastructures utilisateurs finaux, la création, l’utilisation et la gestion des mots de passe doit se soucier du confort, des habitudes, voire des mauvais comportements des utilisateurs eux-mêmes. Nous tenterons donc de décrypter les enjeux d’une telle politique, puis nous évoquerons les projets de rationalisation que les organisations conduisent depuis quelques années en ce qui concerne la gestion des mots de passe en environnement Microsoft.

| Contenu complémentaire : Evolution des services de sécurité de Windows Server 2008 Le site de la CADIM |

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation