Le .com est le domaine le plus dangereux du web

McAfee publie la quatrième édition de sa « Cartographie du Web malveillant ». Selon celle-ci, les domaines en .COM seraient pour la première fois les plus risqués du web.

Cette extension impliquerait en effet 31,3 % de risques de se rendre sur un site dangereux.

Lire l'article

Check Point sécurise l’accès mobile aux données professionnelles

Check Point annonce le lancement de Mobile Access Software Blade. Cette nouvelle lame logicielle offre un accès rapide et sécurisé aux e-mails, données et applications professionnels à partir de terminaux mobiles.

Elle est dotée de fonctionnalités VPN SSL et d’une technologie de chiffrement, assurant une protection contre les menaces de sécurité auxquelles s’exposent les collaborateurs nomades lorsqu’ils se connectent à distance au réseau de leur entreprise.

Lire l'article

Dossier sécurité : l’importance des petites choses

Les initiatives et les nouveaux produits touchant à la sécurité connaissent une forte effervescence.

Dans ce contexte, il est facile de passer à côté de petites choses ô combien essentielles pour préserver la sécurité de votre réseau sans faire d’heures supplémentaires.

Lire l'article

Absolute Software retrouve deux ordinateurs volés !

Computrace Lojack for Laptops a permis à deux utilisateurs de retrouver leurs ordinateurs portables, perdus à l’aéroport d’Heathrow, à Londres.

Chaque semaine, ce sont près de 900 ordinateurs qui sont déclarés volés dans cet aéroport.

Lire l'article

L’effacement définitif avec Ontrack Eraser

Il y a tout juste un mois sortait la version 3.10 de l’outil d’effacement Ontrack Eraser.

Didier Millereaux, consultant chez Kroll Ontrack, revient sur l’importance de pouvoir détruire certaines données sensibles.

Lire l'article

Westcon Security France signe un accord avec Kaspersky Lab

Westcon Security France annonce la signature d’un accord de partenariat avec Kaspersky Lab.

L’entreprise de distribution de solutions de sécurité informatique fournit désormais à ses revendeurs l’ensemble de la gamme de produits Kaspersky.

Lire l'article

Mobility XE met fin à la coupure d’applications en cas de ré-authentification

NetMotion Wireless, édite la solution de VPN Mobile, Mobility XE.

Le système permet aux travailleurs mobiles de rester connectés à leurs applications métiers, et ce même en cas de rupture de réseau ou du passage d’une connexion Wi-Fi à une connexion GPRS par exemple.

Lire l'article

Cloud : IBM renforce son offre de sécurité

D’après une étude publié par IBM, 77 % des personnes interrogées pensent que l’adoption du cloud computing rendrait plus difficile la protection de la vie privée, 50 % s’inquiètent d’une perte ou d’une violation de données, et 23 % indiquent que leur principale crainte est un affaiblissement du système de sécurité du réseau de l’entreprise.

« Les entreprises voient l’intérêt du cloud mais la sécurité reste un obstacle à son adoption » regrette IBM.

Lire l'article

Contrôlez le web 2.0 avec WatchGuard Application Control

Facebook, Twitter, LinkedIn, le web 2.0 à la côte, et ce jusque dans les entreprises.

WatchGuard présente une nouvelle solution de pare-feu de intitulé WatchGuard Application Control qui va permettre un contrôle approfondi de ces applications, et de centaines d’autres.

Lire l'article

Stonesoft découvre une nouvelle menace de sécurité

Stonesoft, éditeur finlandais de solutions de sécurité, annonce aujourd’hui avoir découvert une nouvelle menace pour les systèmes de sécurité « du monde entier ».

Ce danger prend la forme d’une technique avancée d’évasion (Advanced Evasion Techniques ou AET).

Lire l'article

Les internautes à un ou deux clics des contenus malveillants

Le danger n’est pas toujours où on l’attend.

D’après le premier rapport Websense Insight, l’internaute risquerait d’avantage de se retrouver face à du contenu malveillant en recherchant le dernier buzz de la toile que du contenu pornographique.

Lire l'article

F5 améliore le confort d’utilisation de VMware View 4.5

F5 propose une solution intégrée supportant VMware View 4.5 qui permet d’optimiser le confort d’utilisation tout en offrant un contrôle des accès, une amélioration des performances, de l’évolutivité et de la disponibilité des services back-end VMware.

Les solutions F5 pour VMware View 4.5, offrent aux utilisateurs le single sign-on (authentification unique) pour les postes de travail virtuels, un accès sécurisé et le chiffrement du protocole PC-over-IP (PCoIP) tout en maintenant de hautes performances.

Lire l'article

QualysGuard s’enrichit d’une authentification à deux facteurs

Qualys annonce la fourniture d’une puissante authentification à deux facteurs, sans coût supplémentaire, à ses clients à travers le monde.

En déployant l’offre VeriSign Identity Protection (VIP) Authentication Service de Symantec, Qualys renforce et protège les identités numériques des utilisateurs de QualysGuard.

Lire l'article

RSA veut sécuriser les infrastructures à la manière du trafic aérien

A l’occasion de la RSA Conference Europe 2010 à Londres, les dirigeants de RSA (Division Sécurité d'EMC) ont présenté un système de gestion de la sécurité capable de couvrir à la fois les environnements physique, virtuel et cloud.

Le but affiché est de s’inspirer de ce qui se fait dans le secteur de la sécurité aérienne.

Lire l'article

McAfee assure la sécurité des smartphones

McAfee annonce McAfee Enterprise Mobility Management 9.0. EMM 9.0 permet aux entreprises de garantir à tous les dispositifs mobiles tels que les smartphones, tablettes et netbooks, un accès sécurisé à leurs données.

La solution s’appuie sur les fonctionnalités natives des appareils et permet ainsi aux entreprises de les gérer avec le même contrôle, la même visibilité et sécurité qu’elles peuvent le faire avec les ordinateurs portables.

Lire l'article

Le nombre de botnets en forte progression

Microsoft tire le signal d’alarme. Selon l’entreprise, la menace botnet serait en train de croître fortement.

C’est en effet ce que révèle le 9ème rapport de sécurité, réalisé à partir des données recueillies sur 600 millions d’ordinateurs dans le monde.

Lire l'article

Fortinet sécurise le cloud avec quatre nouvelles appliances virtuelles

Fortinet va lancer quatre nouvelles appliances virtuelles pour renforcer la sécurité dans des environnements virtualisés et cloud.

Ces appliances virtuelles nommées FortiGate, FortiManager, FortiAnalyzer et FortiMail sont associées à des appliances physiques pour offrir aux clients un choix de dispositifs physiques et virtuels.

Lire l'article

Tools4ever : renforcer la complexité des mots de passe

Face au piratage, certains utilisateurs finaux sont tenus de produire des mots de passe extrêmement complexes.

Tools4ever, l’un des spécialistes dans le domaine de la gestion des identités et des accès, lance Password Complexity Manager (PCM), une solution permettant aux administrateurs système de renforcer la complexité des mots de passe dans Active Directory.

Lire l'article

Partenariat McAfee et Riverbed Technology

McAfee Inc. et Riverbed Technology, fournisseur de solutions optimisant les performances de l’infrastructure informatique, annoncent l'élargissement de leur partenariat pour intégrer la sécurisation du Web 2.0 à la plate-forme Riverbed Services Platform (RSP).

Cette annonce souligne l’engagement des partenaires à proposer aux entreprises distribuées des solutions complètes de sécurité et d’optimisation du WAN. La solution McAfee Web Gateway sécurise totalement tout le trafic de type Web 2.0, et en association avec l'appliance Steelhead de Riverbed, elle assure une protection renforcée du Web 2.0 depuis le siège central jusqu'aux agences.

Lire l'article

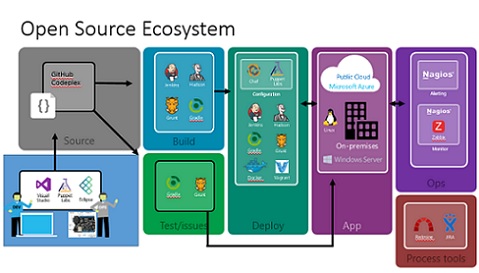

Virtual Era, solution d’entreprise par Dell

VIS. La nouvelle solution de Dell, baptisée Virtually Integrated Systems se dit ouverte et basée sur les standards. L’idée de cette nouvelle solution est de fournir aux utilisateurs finaux une solution pour administrer des actifs issus des datacenters.

VIS est une architecture entièrement ouverte supportant un écosystème hétérogène de serveurs, mais aussi de stockage, de gestion de réseau et d’hyper-viseurs. Il s’aligne à la fois sur les infrastructures physiques et virtuelles, et semble doté d’une grande flexibilité.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise