Dossier Sécurité : Retours d’expériences sur le terrain (3/3)

La virtualisation est sûrement l’enjeu majeur de ces prochaines années, notamment avec l’arrivée du Cloud Computing.

Ces derniers mois, de nombreux CSO (RSSI) ainsi que de nombreuses entreprises spécialisées sur la sécurité des systèmes d’informations, ont jeté un pavé dans la marre en affirmant que la virtualisation allait à l’encontre de nombreux principes de sécurité.

Lire l'article

Dossier Sécurité : Retours d’expériences sur le terrain (2/3)

La virtualisation est sûrement l’enjeu majeur de ces prochaines années, notamment avec l’arrivée du Cloud Computing.

Ces derniers mois, de nombreux CSO (RSSI) ainsi que de nombreuses entreprises spécialisées sur la sécurité des systèmes d’informations, ont jeté un pavé dans la marre en affirmant que la virtualisation allait à l’encontre de nombreux principes de sécurité.

Lire l'article

Dossier Sécurité : Retours d’expériences sur le terrain (1/3)

La virtualisation est sûrement l’enjeu majeur de ces prochaines années, notamment avec l’arrivée du Cloud Computing.

Certes, ce dernier reste fortement enrobé de « marketing » et rien n’est réellement standardisé, mais le principe même est tourné vers l’avenir et va séduire de nombreux clients.

Lire l'article

Noébox : Sauvegarde en nuage pour PME

« Aujourd’hui, l’actif principal d’une entreprise, ce sont ses données informatiques ». Et ce, quelle que soit sa taille.

Ubistorage veut protéger les informations des petites et moyennes sociétés en associant la sauvegarde locale à la sécurité et la disponibilité d’un environnement en nuage.

Lire l'article

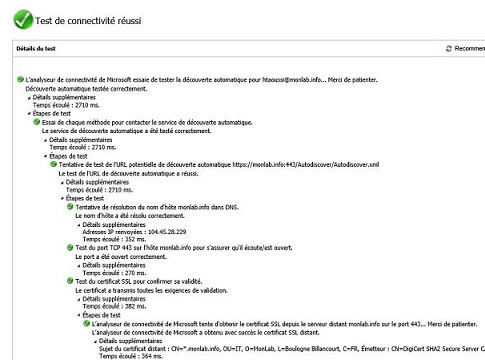

Dossier Dépannage : Réparer les connexions d’accès aux données (2/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc la suite des quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

Dossier Dépannage : Réparer les connexions d’accès aux données (1/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

Aruba sécurise le Wi-Fi Cisco

Aruba annonce la disponibilité de sa solution MDAC (Mobile Device Access Control - Contrôle d’accès des équipements mobiles) pour les environnements Wi-Fi de Cisco.

Aruba veut s’adapter à l’arrivée massive des dispositifs mobiles personnels dans les entreprises.

Lire l'article

Synerway : Nouvelles appliances virtuelles de sauvegarde

Synerway dévoile ses deux nouvelles Appliances virtuelles SVA (Synerway Virtual Appliance) et SVA Pack.

Editeur français spécialiste de la sauvegarde, Synerway entend répondre à la demande croissante du marché pour la protection des environnements virtualisés.

Lire l'article

Gérez les logs de connexion avec la LogBox 2.0

Avec la nouvelle version de sa LogBox, Wallix veut répondre aux exigences de conservation et d'analyse des logs de connexion.

La LogBox permet d'avoir un accès à tout type de log, quel que soit son format ou son origine.

Lire l'article

Cisco adapte ses offres réseaux aux nouveaux usages

Cisco enrichit son portefeuille Borderless Network de nouvelles solutions de sécurité et de gestion.

L’idée est de prendre en compte les nouveaux besoins dans les entreprises, à savoir mobilité et vidéo.

Lire l'article

L’AFAI publie un référentiel du risque informatique

L’AFAI (Association Française de l’Audit et du Conseil Informatiques) publie la version française de l’ouvrage Risk IT, rédigé par une centaine d’experts de l’ISACA (Information System Audit and Control Association).

Jean-Louis Bleicher, administrateur de l’AFAI, nous en dit plus sur la parution de ce référentiel et sur le fonctionnement de l’association.

Lire l'article

Vizioncore : « Gérer l’environnement virtuel tout au long du cycle de vie »

Vizioncore, société fondée en 2002, est spécialiste des solutions de protection et de gestion des données en environnements virtualisés.

La stratégie est claire : fournir des solutions de gestion de virtualisation de serveurs pour protéger et gérer l’environnement virtuel tout au long du cycle de vie.

Lire l'article

85 % des infrastructures critiques victimes d’une infiltration réseau

L’éditeur d’anti-virus McAfee révèle les conclusions d'un rapport réalisé par le CSIS (Center of Strategic and International Studies).

Celui-ci reflète le coût et l'impact des cyber-attaques sur les infrastructures critiques telles que les réseaux électriques, le pétrole, le gaz et l'eau.

Lire l'article

Juniper lance une nouvelle solution d’accès réseau

Juniper annonce la disponibilité de ses passerelles Junos Pulse MAG Series.

Conçues pour fournir un point unique de convergence, elles répondent aux exigences de connectivité et d'accès réseau sécurisés des employés itinérants connectés en permanence.

Lire l'article

Westcon distribue les solutions BlueCat de gestion d’IP

Westcon a ajouté BlueCat Networks à son portefeuille de solutions de sécurité.

BlueCat est spécialiste de la gestion des adresses IP, des services DNS, de sécurité de noms de domaine et DHCP.

Lire l'article

Dossier Sécurité : Anatomie d’une attaque web

« Peux-tu jeter un œil à mon ordinateur ? » Ce type de demande est souvent le point de départ d’interventions du support technique.

Et peu importe que vous dépanniez les utilisateurs à plein temps ou que vous ayez la casquette du « spécialiste des ordinateurs » dans le bureau.

Lire l'article

Oracle et Bull s’associent pour la sécurité d’Oracle 11g

Le module de sécurité TrustWay box est désormais intégré et compatible avec la solution Oracle Advanced Security pour Oracle 11g.

Les clients d’Oracle qui choisissent la TrustWay box pourront bénéficier de la gestion et le stockage centralisé des clés de chiffrement dans la carte de chiffrement de la TrustWay box certifiée Critères Communs EAL4+.

Lire l'article

La version 6 de Network Security Platform cible les botnets

McAfee sort une nouvelle version de son Système de prévention des intrusions (IPS).

La version 6 de Network Security Platform (NSP) met l’accent sur le renforcement du contrôle des botnets.

Lire l'article

EMC rachète NetWitness

EMC a annoncé le rachat de NetWitness, société privée basée en Virginie et spécialiste des solutions d'analyse sécurité réseau.

Les technologies permettent aux équipes sécurité de détecter les menaces et d'y remédier en automatisant le processus d'investigation des incidents. L'acquisition a été clôturée le 1 avril 2011 et NetWitness sera désormais une entité à part entière de RSA, la division sécurité d'EMC.

Lire l'article

Dossier Sécurité : Protection et contrôle de l’information dans Exchange Server 2010

Depuis le lancement du produit, de nombreux articles vous ont présenté les nouveautés de cette version majeure d’Exchange Server : Haute disponibilité, sauvegarde, stockage, stratégies de groupes…

Aujourd’hui, nous allons souligner une nouveauté qui intéressera de nombreux administrateurs, mais qui n’est pas si technique que cela.

Lire l'article