Dell chiffre postes de travail et périphériques

4 millions de dollars. C’est le coût moyen d’une fuite de données en 2010, d’après le Ponemon Institut.

Dell lance donc une solution de chiffrement des données associée à des fonctionnalités de reporting.

Lire l'article

Absolute Software fête son 20 000ème ordinateur portable retrouvé

Absolute franchit le cap du 20 000ème ordinateur récupéré suite à un vol.

Ces ordinateurs ont pu être retrouvés et rendus à leur propriétaire grâce aux deux solutions : Computrace, destiné aux professionnels et Lojack for Laptops, au grand public.

Lire l'article

La sécurité du réseau avec Stonesoft

Depuis Helsinki, point de contrôle de cette société finlandaise, éditrice spécialisée dans le partage de charges et la sécurité autour du réseau, Stonesoft a fait du chemin.

Lire l'article

Cryptage et restauration

Le scénario de reprise doit aussi tenir compte des effets du cryptage. Si vous cryptez déjà ou si vous l’envisagez sous une forme quelconque (communications cryptées telles que SSL ou Transport Layer Security (TLS), champs cryptés dans une base de données par un procédé matériel ou logiciel,

Sauvegarder les bonnes données

Le but de cet article est de s’assurer que vous pourrez récupérer votre information de sécurité. Mais, pour cela, encore faut-il sauvegarder les bonnes données.

Donc, avant d’aborder la reprise ou la restauration des données de sécurité, voyons ce qu’il faut sauvegarder.

Lire l'article

UAG et la fédération d’identité

UAG Service Pack 1 supporte maintenant ADFS en version 2 (nous allons voir comment), mais surtout a repensé complètement son interaction avec ce scénario.

Pour découvrir les autres nouveautés d'UAG SP1, dirigez-vous vers la première partie de ce dossier. Dans IT Pro Magazine de Septembre (accessible via le club abonné), un article a également présenté Active Directory Fédération Services (ADFS) version 2.

Lire l'article

Les nouveautés de Forefront UAG SP1

En décembre 2009, Microsoft a lancé Forefront Unified Access Gateway (UAG), la nouvelle version de sa passerelle d’accès distant applicative.

Ce produit avait été articulé autour de deux grands axes.

Lire l'article

Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3. Depuis, leur rôle a été étendu au fil des releases. Retenons-en deux : un filtre utilisateur (FTRUSER) pour restreindre la collecte de données aux seules instructions SQL exécutées par un certain utilisateur ; et

Des incidents de sécurité à 250 000 euros

Un sondage conduit par le Ponemon Institute met en évidence le caractère inéluctable des attaques informatiques envers les entreprises, et ce quels que soient leur taille et leur secteur d’activité.

Commandé par Juniper Networks et réalisé auprès de professionnels IT et de responsables de la sécurité des systèmes d’information anglais, allemands et français, il indique que 84 % des entreprises estiment avoir été victimes d’incidents de sécurité au moins une fois au cours des 12 derniers mois.

Lire l'article

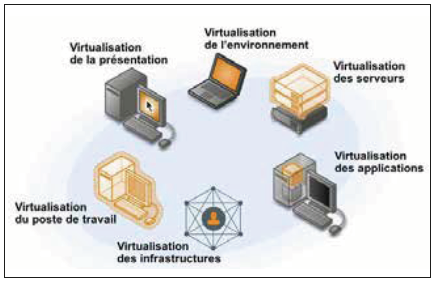

Haute disponibilité et stockage virtualisé

L’important est d’avoir une continuité de service avec basculement automatique si nécessaire. Les applications doivent être disponibles 24h / 24 et il est essentiel d’utiliser des infrastructures délocalisées. En ce sens, la virtualisation est l’une des couches qui permet « d’approcher » les services demandés par les utilisateurs.

Restauration et archivage : les nouvelles offres cloud d’IBM

IBM annonce de nouveaux services cloud qui permettent aux clients de protéger, stocker et récupérer leur données les plus critiques en quelques minutes en cas de sinistre.

Les sinistres peuvent causer des dégâts important à une entreprise en termes de perte de données et de revenus.

Lire l'article

Un million de SMS malveillants au deuxième trimestre

AVG présente la deuxième édition de son rapport « AVG Community powered Threat Report – Q2 2011 »

Concernant les mobiles, AVG confirme l’augmentation du nombre de menaces, constatée dans le rapport du premier trimestre.

Lire l'article

Résilience du réseau

La résilience du réseau vise à assurer un basculement (fail-over) transparent des actifs. Dans ce domaine, les techniques idéales doivent permettre de reconfigurer le réseau en temps réel lorsque les performances se dégradent. Ce pilier est similaire à la résilience des points d’extrémité, en ce sens que

Résilience des points d’extrémité

La résilience des points d’extrémité doit veiller à ce que les informations d’état concernant les périphériques et applications soient collectées et analysées en continu. Ainsi, des dysfonctionnements de périphériques ou d’applications peuvent être réparés automatiquement, sans risquer d’interrompre la bonne marche de l’entreprise.

Les

5 piliers de la sécurité réseau

Le fondement essentiel des quatre piliers est de maintenir le réseau opérationnel, même s’il est exposé à une attaque. La première étape vise à identifier les points d’extrémité. Dans ce modèle, un point d’extrémité représente n’importe quel périphérique servant à accomplir le travail concret, à savoir les postes de

Lire l'article

4 piliers de la sécurité réseau

Les réseaux d’entreprise et leurs actifs sont la cible d’attaques extérieures incessantes. Pour ne rien arranger, le périmètre de ces réseaux est complètement perméable, notamment aux attaques DDoS, arme préférée des groupes Anonymous et LulzSec.

Les entreprises qui utilisent une infrastructure informatique sécurisée souhaitent, dans leur majorité, préserver la parfaite continuité de l’activité. Toutefois, comme les intrus peuvent mettre à mal l’ordinateur ou le périphérique mobile d’un utilisateur, le serveur ou une application, les environnements d’entreprise subissent fréquemment des arrêts d’exploitation.

Lire l'article

Panasonic prévoit une tablette sous Android

Une nouvelle Toughbook va être commercialisée avec le système d'exploitation mobile de Google.

Peu d'informations ont été révélées par Panasonic qui annonce que sa future tablette fera « la part belle à la sécurité, aux fonctionnalités et à la fiabilité ».

Lire l'article

.paris, .sport, .bzh : tout savoir sur les nouvelles extensions du web

Stéphane Van Gelder est directeur de la société de gestion de nom de domaine Indom et président de la GNSO (Generic Names Supporting Organisation).

La GNSO est une des instances de l’ICANN, autorité de régulation en charge de l'attribution des noms de domaines. Depuis Singapour où il participe aux travaux de l'ICANN, il nous dit tout sur l'arrivée, encore lointaine, des nouvelles extensions sur internet, qui vont notamment permettre aux entreprises de personnaliser davantage leurs sites.

Lire l'article

43% des entreprises ont connu des problèmes de sécurité dans le cloud

Difficile de connaître le véritable état des lieux du cloud computing, tant les interprétations, les offres et les chiffres se multiplient autour de cette révolution IT.

C'est Trend Micro qui aujourd'hui y va de son étude sur la sécurité de l'informatique en nuage.

Lire l'article

Pleins feux sur ProtecTIER : la déduplication nouvelle génération

Avec ProtecTIER, IBM propose des VTL de sauvegarde sous forme d’appliances ou de gateways qui mettent en œuvre des processus de déduplication qui permettent d’affronter l’explosion des volumétries tout en renforçant les politiques de sécurité et en accélérant les restaurations.

Découvrez comment profiter de taux de 25:1 en mettant en œuvre la déduplication…

Lire l'articleLes plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation