Répartition de charge pour Lync Server

Il est grand temps donc de sortir ces solutions des cartons. F5 s’est en premier lieu attaqué à la concentration des infrastructures dans les entreprises. « Il y a beaucoup d’utilisateurs, mais peu de serveurs », fait remarquer Laurent Petroque. La firme a donc développé des répartiteurs

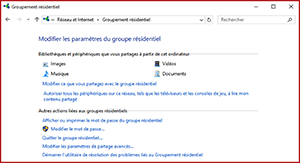

Mise en cache des informations d’identification

Une stratégie PRP de RODC détermine si les comptes peuvent être mis en cache sur le RODC concerné. Par défaut, la liste d’autorisations dans la stratégie PRP spécifie que vous ne pouvez pas mettre en cache les mots de passe de comptes. De même, elle interdit

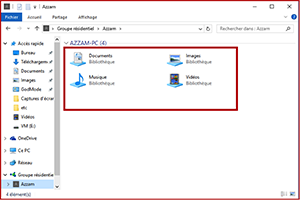

Implanter les RODC Windows Server

L’implantation des DC a changé considérablement depuis l’introduction de la stratégie PRP des RODC.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

L’aspect économique du cloud computing

Comme l'économie est le principal argument d'IV, il est normal de se demander combien elle coûte. On s'en doute, il n'est pas facile de répondre à cette question. En effet, le prix dépend des moyens du fournisseur et du genre de ressources dont vous aurez besoin. Une

Ouvrir les ports utilisées par les applications IBM i

À présent que vous connaissez les ports et que vous avez déterminé qu’ils sont fermés sur le réseau, l’étape suivante consiste à les ouvrir. Selon les règles et procédures de votre société, cette tâche peut être difficile. Après tout, plus le pare-feu ressemble à un mur de

Résoudre les problèmes de firewall en environnement ibm i

Après avoir identifié les ports servant à votre application, grâce à notre précédent dossier, vous êtes prêts à déterminer la cause de vos problèmes : le blocage du pare-feu ou le filtrage proxy.

Ce dossier est issu de notre publication System iNews (07/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Lire l'article

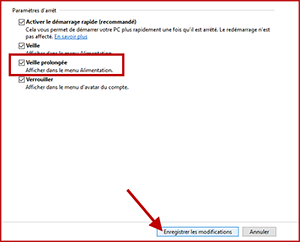

Les contrôleurs de domaine Windows Server 2008 R2

Lorsque la sécurité physique fait défaut, il devient essentiel de mettre encore plus l’accent sur la sécurité des données.

Windows Server 2008 et R2 fournissent certaines nouvelles approches conçues spécialement pour les environnements d’agences distantes ne disposant pas forcément d’une sécurité physique renforcée.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Pourquoi le pare-feu bloque-t-il mes i applications ?

Ne butez plus sur le mur du pare-feu et soyez efficaces avec les tous derniers outils. Vous avez décidé de passer à quelque chose de nouveau. Vous voulez profiter de toutes les superbes applications livrées avec les CD de votre système ou même d’autres, trouvées ailleurs. Vous avez l’intention de ne plus utiliser exclusivement l’écran vert et d’entrer dans l’univers des applications GUI qui tournent principalement sur votre PC et peuvent affecter ou contrôler votre système i (souvent de manière difficile ou impossible à réaliser à partir d’une ligne de commande 5250).

Lire l'article

Une fonction en cas d’erreur

Nous implémentons ensuite la fonction exécutée en cas d’erreur lors de la récupération des éléments :

function userFailed(sender, args) {

var statusId = SP.UI.Status.addStatus("Error : ", args.get_message(), false);

SP.UI.Status.setStatusPriColor(statusId, "red");

}

Celle-ci n’a rien de compliqué.

Profils d’unités des outils de service IBM i

Pour identifier et contrôler quels PC peuvent servir de console pour un système ou une partition utilisant une console LAN, vous utilisez les profils d’unités des outils de service.

Lire l'article

Comment protégez vos outils de service IBMi

Evitez que ces outils ne servent à voler des données et à endommager vos système.

Lire l'article

Stonesoft authentifie les accès à l’entreprise

L’éditeur de sécurité réseau Stonesoft annonce une nouvelle solution : Stonesoft a2Cloud.

Celle-ci comprend l’Authentication Server et le SSL VPN de l’entreprise, administrés par StoneGate Management Center.

Lire l'article

Orange Flexible SSL : l’accès distant sécurisé en mode cloud

Orange Business Services (OBS) complète sa gamme de solutions de cloud computing.

Flexible SSL est basé sur la solution Junos Pulse de Juniper Networks proposée à la demande.

Lire l'article

Des passerelles optimisées pour le SIP Trunking

La gamme UX a été prévue pour héberger le SBA (Survivable Branch Appliance), la solution de secours de sites distants dans l’environnement Lync. Cette fonctionnalité autorise le service de téléphonie, en cas de perte du WAN, à continuer de fonctionner localement. « Nous embarquons un Lync

Redirection des journaux et des bibliothèques

Lors de l'envoi d'un journal et de ses récepteurs à un système cible, la bibliothèque qui contient le journal et les récepteurs peut-être écrasée.

Lire l'article

Asynchrone ou synchrone : choisir son mode de communication

L'envoi des entrées d'une source à un système cible peut se faire en deux modes. Pour comprendre en quoi ils diffèrent, voyons ce qui se passe quand vous modifiez la base de données dans un contexte sans journal.

Lire l'article

Diademys envoie ses clients dans le CLOUD

Découvrir le cloud dans les nuages. Pour son deuxième séminaire de rentrée, la société Diademys, opérateur et intégrateur de solutions IT, a pris le concept d’informatique en nuages au pied de la lettre et a emmené les participants à bord d'un Boeing 737-700 de la compagnie Europe Airpost.

120 directeurs informatiques, accompagnés d’une dizaine de partenaires se sont ainsi envolés « au cœur du cloud », en direction de l’Hôtel du Palais, à Biarritz, pour une journée consacrée à ces technologies.

Lire l'article

Configurer UAG pour utiliser ADFS

Nous partons ici du principe qu’ADFS a été installé sur votre réseau interne.

Lire l'article

UAG SP1 et ADFS

Vous l’avez sans doute noté, le mot « fédération d’identité » est maintenant très fréquent dans les discussions informatiques.

Lire l'article

La visibilité du Cloud

La question n’est pas de savoir si le cloud est sécurisé, mais si votre fournisseur peut vous montrer les coulisses.

La sécurité constitue l’argument principal avancé par les entreprises peu enthousiastes à l’idée de transférer leurs applications et leurs données critiques vers le cloud. Toutefois, certains experts affirment que les services de cloud sont plus sécurisés que les systèmes internes hébergeant actuellement bon nombre d’applications.

Ce dossier est issu de notre publication IT Pro Magazine (10/10). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Les plus consultés sur iTPro.fr

- Quel impact d’une cyberguerre sur les organisations ?

- Menaces cyber sur le secteur énergétique européen !

- Les stratégies IA pour la survie de l’entreprise !

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation