Microsoft Office 365 : Protégez-vous contre les pertes et vols d’informations

Le sujet de la sécurité dans le Cloud est plus que jamais d’actualité.

Lire l'article

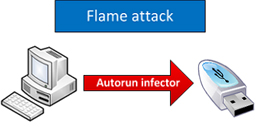

Flame/Stuxnet : Le chaînon manquant

Le virus Flame, découvert en mai dernier, aurait des origines communes avec Stuxnet et Duqu.

Lire l'article

PowerTech révèle les vulnérabilités critiques des serveurs IBM i

PowerTech Software s’apprête à publier la dernière édition de son rapport sur la Sécurité des Serveurs sous IBM i.

Lire l'article

BYOD : Gardez le contrôle de votre réseau avec Enterasys Mobile IAM

Enterasys apporte une nouvelle brique à son architecture OneFabric lancée en octobre dernier.

Lire l'article

Exchange Server, gestion de la Haute disponibilité

Afin de réduire les risques d’indisponibilité de service, il est important d’éviter le point de cassure unique dans l’infrastructure de messagerie (SPOF – Single Point Of Failure).

Lire l'article

Sécurité IT, des attaques moins nombreuses mais plus dangereuses selon HP

HP a dévoilé les résultats de son étude « 2011 Top Cyber Security Risks Report ».

Lire l'article

Ikoula, Le cloud ne doit pas être une aire de non-droit

Jules-Henri Gavetti, PDG de l’entreprise d’hébergement Ikoula, connaît bien les problématiques liées au cloud computing.

Lire l'article

Open Data, cloud computing et cybercriminalité au programme

Le salon rhodanien des solutions et technologies pour l'entreprise se tiendra les 5 et 6 juin prochains à la Halle Tony Garnier de Lyon.

Lire l'article

Guide de pilotage Microsoft SharePoint

De nombreuses offres cloud se bousculent aujourd’hui sur le marché.

Lire l'article

Comment mettre en place la réplication matérielle ?

Équipez le stockage externe en utilisant la réplication, les IASP et Flash Copy pour la haute disponibilité.

Lire l'article

Comment configurer des bases de données résilientes – tutoriel expert

Pour les informaticiens en charge des bases de données, quelques processus peuvent garantir la flexibilité et repousser les limites du bon fonctionnement.

Lire l'article

DFS pour le meilleur

Le temps est venu de s’affranchir de FRS et de passer intégralement à DFS. Voici la marche à suivre

Lire l'article

Andromède : Orange, Thalès et l’Etat investissent 225 millions d’euros

Depuis le retrait de Dassault Systèmes, le projet de cloud français mené par Orange et Thalès était seul en course pour recevoir le financement de l’État.

Lire l'article

BYOD : comment sécuriser les terminaux mobiles avec Exchange

Le phénomène BYOD (Bring Your Own Device) confronte les entreprises à deux problématiques.

Lire l'article

Guide de Sauvegarde 2.0

Les sauvegardes doivent empêcher la perte de données ou la perte de tout travail et faire en sorte que les données restent accessibles avec le minimum d’arrêt possible. La réalité est toute autre.

Lire l'article

Les challenges de la haute disponibilité avec Exchange 2010

Laurent Teruin, MVP Echange Server, fait le point sur la mise en place d’une architecture de messagerie hautement disponible.

Lire l'article

Server Core, Archivage, Big Data et Windows Intune

Découvrez toute l'actualité des environnements Windows Server, des infrastructures virtualisées et des solutions de Cloud Computing dans le mensuel IT Pro Magazine.

Lire l'article

Garantie de service Cloud

Le salon Cloud Computing World expo s’est déroulé les 28 et 29 mars à La Défense. L’occasion pour les acteurs de l’informatique en nuage de se projeter dans l’avenir pour définir les caractéristiques indispensables aux architectures cloud dans les cinq prochaines années.

Lire l'article

La gestion des comptes de sécurité dans Windows Azure

Le « cloud computing » ou informatique via Internet n’est pas loin de constituer, pour le secteur informatique, un changement de modèle aussi profond que l’avènement d’Internet proprement dit.

Lire l'article

IBM i, considérations sur la base de données

Quand vous faites passer une base de données d’EBCDIC en Unicode, vous devriez rencontrer peu de problèmes en matière d’accès à la base de données à partir de RPG.

Lire l'article