L’authentification sous Office 365

Avant de commencer à rentrer dans les détails, revenons quelques mois dans le passé.

Lire l'article

Microsoft corrige une faille critique d’Internet Explorer

L’alerte est venue du Luxembourg. Eric Romang, spécialiste en sécurité informatique, a identifié une faille 0-day affectant Internet Explorer dans ses versions 6, 7, 8 et 9.

Lire l'article

Unit4 veut convaincre ses clients de la sécurité du cloud

Unit 4, éditeur de logiciels de comptabilité et finance, s’adapte au cloud computing.

Lire l'article

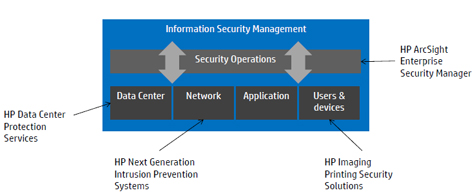

Sécurité : HP lance le TippingPoint 7100NX et ArcSight ESM 6.0c

HP rentabilise ses investissements. L’entreprise californienne lance une nouvelle gamme de produits et services issus de ses acquisitions dans le domaine de la sécurité.

Lire l'article

Oracle publie en urgence un patch de sécurité Java

L’entreprise californienne a annoncé vendredi la disponibilité d’un correctif pour deux vulnérabilités critiques.

Lire l'article

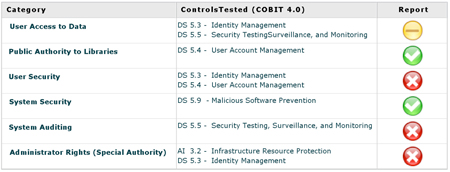

Maîtrisez l’audit sous IBM i

Le système d’exploitation IBM i a par défaut des fonctions d’audit intéressantes. Encore faut-il savoir les utiliser efficacement.

Lire l'article

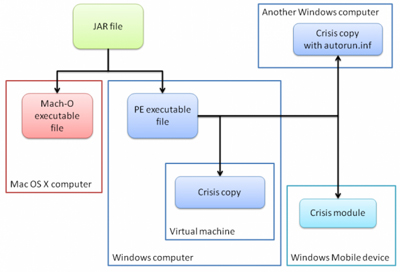

Crisis attaque les environnements Mac, Windows et VMware

C’est le super-malware de la rentrée. Le trojan Crisis, découvert durant l’été, semblait cibler les machines Mac OS X en version 10.6 et 10.7.

Lire l'article

Vol de données, 51 % des salariés ont déjà emporté des informations privées de leur entreprise

Selon une étude menée par Iron Mountain, les salariés sont nombreux à conserver des informations sensibles de leur entreprise.

Lire l'article

Cyberdéfense, ZTE et Huawei menacés d’interdiction par le Sénat

La commission des affaires étrangères, de la défense et des forces armées du Sénat, a rendu mercredi 18 juillet son rapport d’information sur la cyberdéfense.

Lire l'article

Kaspersky fête ses 15 ans

Fondé le 26 juin 1997 par Eugene Kaspersky, l’éditeur russe d’anti-virus est devenu un des acteurs majeurs de la sécurité informatique. Ses 2 400 salariés sont aujourd’hui présents dans près de 200 pays et ses solutions protègent 300 millions d’utilisateurs dans le monde, dont plus de 200 000 entreprises.

Lire l'article

Kaspersky fête ses 15 ans

Fondé le 26 juin 1997 par Eugene Kaspersky, l’éditeur russe d’anti-virus est devenu un des acteurs majeurs de la sécurité informatique. Ses 2 400 salariés sont aujourd’hui présents dans près de 200 pays et ses solutions protègent 300 millions d’utilisateurs dans le monde, dont plus de 200 000 entreprises.

Lire l'article

Microsoft intègre Active Directory à Windows Azure

Microsoft a annoncé une developper preview de Windows Azure Active Directory. Il s’agit d’un ensemble d’outils permettant aux développeurs de créer des applications cloud qui intègrent un service d’identification.

Lire l'article

IBM i, 10 mythes de sécurité courants

Débusquez ces mythes pour améliorer la sécurité. Cet article se propose de dévoiler certaines des idées fausses et des erreurs courantes en matière de sécurité IBM i.

Lire l'article

Comment prévenir la fuite des données ?

Toutes les entreprises ont des données précieuses qu’elles doivent protéger et chaque structure a des besoins uniques en la matière. Pourtant, il existe des pratiques d’excellence communes pour prévenir la fuite des données.

Lire l'article

Journal IBM i : ATTENTION péchés mortels

Apprenez de ces erreurs et optimisez votre journalisation sur le plan de la performance, la fiabilité et les fonctionnalités.

Lire l'article

Etude Claranet Tendances dans l’adoption du Cloud

Claranet, spécialiste européen des services Internet pour les entreprises, présente son étude « Les tendances dans l’adoption du Cloud ».

Lire l'article

Transformation des clouds privés

Le contrôle et la sécurité doivent être les maître-mots de l’expansion des centres de données virtualisés.

Lire l'article

Microsoft Exchange 2010 : les 10 points clés pour une infrastructure efficiente

La mise en place d’un environnement de messagerie répond à des contraintes spécifiques et des points de vérification incontournables.

Lire l'article

Kaspersky SOS, nouvelle version pour PME

Kaspersky Lab propose une deuxième version de son logiciel Kaspersky Small Office Security (K SOS).

Lire l'article

Pourquoi ne faut-il plus sauvegarder sous Exchange 2010 ?

Le contexte de sauvegarde des services de messagerie est devenu extrêmement complexe ces dernières années avec l’augmentation significative des volumes de données à gérer.

Lire l'article