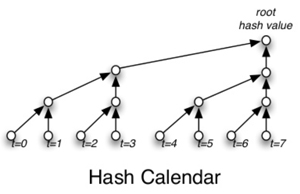

Guardtime certifie l’intégrité des données sans clé

Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Lire l'article

McAfee : « La consumérisation des actes de malveillance »

En 2012, 20 000 nouveaux virus ont été découverts par les chercheurs des McAfee Labs, essentiellement dans le monde Android.

Lire l'article

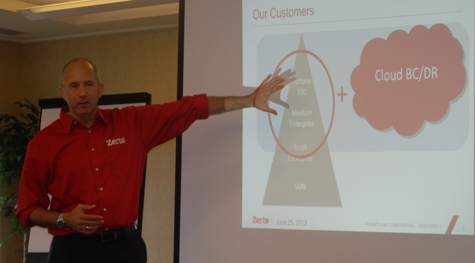

Zerto assure la continuité des environnements VMware

Poursuite de notre escapade californienne avec une solution de reprise après sinistre et de continuité d’activité.

Lire l'article

Sécurité adaptative : juste du bon sens

La plupart des grandes sociétés qui ont été attaquées très sérieusement lors des deux dernières années étaient protégées par des outils de prévention d’intrusions (IPS) sérieux et robustes.

Lire l'article

Éric Filiol : « La France est incapable de capitaliser sur ses hackers »

Cette semaine se déroulait la deuxième édition de l’événement Hack In Paris.

Lire l'article

La sauvegarde informatique en 3 questions

Tour d’horizon des questions relatives à la sauvegarde informatique.

Lire l'article

Sauvegarde dans le cloud, mode d’emploi

Le Cloud, vous en avez forcément entendu parler.

Lire l'article

Quelle sauvegarde pour quels besoins ?

Selon une étude du Strategic Research Corp, « 70 % des petites structures victimes d’une perte de données de grande envergure baissent le rideau dans l’année qui suit ».

Lire l'article

KEMP Technologies, fonctions de sécurité avancées

KEMP Technologies annonce Edge Security Pack.

Lire l'article

SEIM et gestion des journaux sur l’IBM i

Découvrez les produits qui enrichiront la journalisation IBM i.

Lire l'article

Parole aux DSI – Marine Nationale : L’IT au service des opérations militaires

Les outils informatiques sont devenus un enjeu stratégique majeur pour les forces armées. La maîtrise des technologies est donc primordiale sur un théâtre d’opération. Malgré tout, la connaissance du métier de soldat prime pour mettre au point les solutions les plus adaptées à la réalité opérationnelle.

Lire l'article

La sauvegarde : Assurance-vie de l’entreprise

Au cours des deux dernières décennies la dépendance des entreprises à leur système informatique s’est considérablement accrue.

Lire l'article

Devenez une entreprise Cloud-Ready – L’authentification des utilisateurs

Faire évoluer son entreprise afin qu’elle soit alignée sur l’utilisation de services à consommer à la demande semble être inéluctable, quoique chaque entreprise soit libre de dérouler son calendrier, et de choisir les services qui lui sembleront les plus favorables à déplacer partiellement ou totalement vers le nuage (messagerie, fichiers, applications, etc.).

Lire l'article

Entreprise Cloud-Ready – La gestion des périphériques nomades

Aujourd'hui, nous allons étudier la dernière partie de notre transformation : le modèle de gestion des périphériques, dont les choix s’avèreront les plus sensibles au sens où ils seront la partie visible du changement de modèle.

Lire l'article

PowerTech Security, Gare aux configurations par défaut sur IBM i

PowerTech vient de publier la nouvelle version de son rapport sur la sécurité des environnements IBM i.

Lire l'article

Un Dropbox en mode cloud privé chez Hitachi

Hitachi Data Systems (HDS) a dévoilé mardi 21 mai une solution de synchronisation de fichiers censée apporter aux entreprises une alternative professionnelle à Dropbox.

Lire l'article

Sécurité de l’IBM i – Les briques de base

Comprendre et apprécier le dispositif de sécurité de l’i.

Lire l'article

Merci le cloud computing !

Mon expérience d’hier soir m’a orienté vers un sujet. Celui de remercier l’écosystème travaillant sur des solutions de sécurité pour les usagers basées sur le cloud computing.

Lire l'article

Cryptage des données et technologie PCI

Comprendre l'essentiel des algorithmes de cryptage et des protocoles.

Lire l'article

La sécurité rétroactive face à la fuite de données

La visibilité, les Big Data et l’analyse sont la pierre angulaire d'une suite globale de solutions de sécurité, permettant le recours en cas de fuite de données.

Lire l'article