HP Protect : Firewalls nouvelle génération et Arcsight 6.5

L’événement HP Protect, dédié aux solutions de sécurité de l’entreprise californienne se déroule cette semaine à Washington. L’occasion d’annoncer quelques nouveautés pour le triptyque ArcSight/TippingPoint/Fortify .

Lire l'article

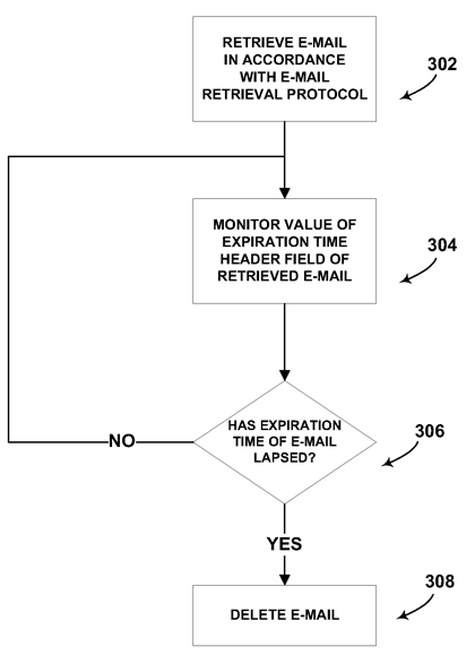

Ce mail s’autodétruira dans cinq secondes

Le Jim Phelps des temps modernes pourra recevoir ses missions impossibles par e-mail.

Lire l'article

Samsung fait appel à Lookout pour renforcer Knox

La sécurité d’Android est régulièrement remise en cause.

Lire l'article

Protection des cibles mobiles

Quelle est la meilleure approche pour protéger les données confidentielles des entreprises sur des appareils mobiles ?

Lire l'article

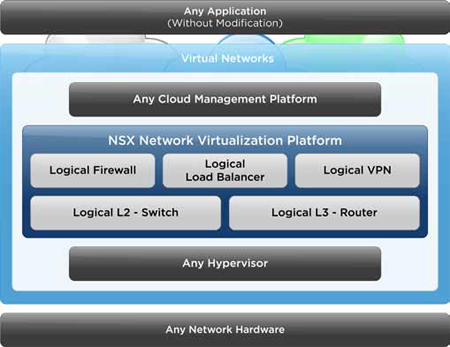

VMware s’attaque à la virtualisation réseau avec NSX

VMware tient en ce moment sa 10ème conférence annuelle à San Francisco.

Lire l'article

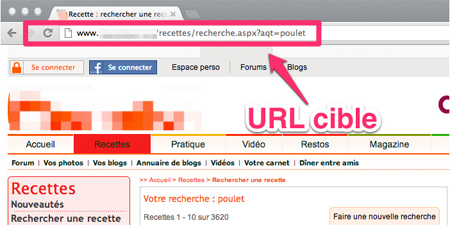

Guide de piratage pour les nuls

Plus besoin aujourd’hui d’être un crack de l’informatique pour voler des données ou faire tomber un site web. Des outils simples d’utilisation et facilement accessibles sur le web permettent à n’importe qui de devenir le prochain membre des Anonymous.

Lire l'article

IBM rachète la start-up Trusteer

Les acquisitions ne s’arrêtent pas pendant les vacances.

Lire l'article

Accélérer la sauvegarde et la reprise avec BRMS

Ce superbe outil continue à offrir de nouvelles possibilités.

Lire l'article

17 000 nouveaux malwares sur Android

McAfee vient de publier son rapport trimestriel de sécurité.

Lire l'article

McAfee Endpoint Protection

McAfee lançait il y a quelques semaines deux nouvelles suites de sécurité : Complete Endpoint Protection Enterprise et Complete Endpoint Protection Business.

Lire l'article

Le travail n’est plus une question de lieu, mais bien de flexibilité

Quelle place pour le télétravail dans un environnement hyper connecté et mobile ?

Lire l'article

Internet, évolution des menaces et des systèmes de défense

Il y a encore quelques années, les mots « sécurité » et « cloud » ne pouvaient apparaître dans la même phrase.

Lire l'article

Gouvernance des flux de données

Pour l'entreprise numérique, la création de valeur passe par l'échange de données au travers des différents écosystèmes auxquels elle est connectée.

Lire l'article

Les cyber-menaces ne sont pas suffisamment prises au sérieux par les entreprises

Aujourd’hui, les cyber-attaques de nouvelle génération sont omniprésentes et s’avèrent particulièrement dangereuses pour les entreprises.

Lire l'article

Repenser sa stratégie sécurité en termes de fuite d’informations

Dans le monde de la sécurité de l’information, le modèle de la défense en profondeur a été, ces dernières années, le modèle privilégié par une grande majorité des entreprises.

Lire l'article

La cybercriminalité pourrait coûter 500 milliards de dollars

L’éditeur de solutions de sécurité McAfee vient de rendre public un rapport réalisé par le CSIS (Center for Strategic and International Studies).

Lire l'article

Sécurité de l’IBM i – Les autorités

Continuons à comprendre et à apprécier le vrai dispositif de sécurité de l'i.

Lire l'article

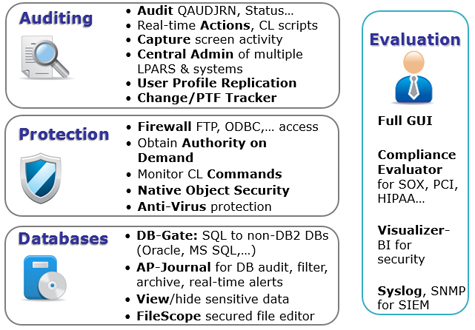

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

Démystifier les attaques par Déni de service, DDOS

Contrairement aux idées reçues, il existe de nombreuses variantes d’attaques par déni de service, distribuées ou non (DoS/DDoS), visant divers protocoles, volumétriques ou pas, réseau ou applicatives, ainsi que des combinaisons de ces variantes.

Lire l'article

Garder les données de votre entreprise en toute sécurité

Pour cela, voici quelques astuces sur les différents réseaux de communication.

Lire l'article