Les millions de dollars de la cybercriminalité

Entretien avec Frank Mong, Vice-président HP Sécurité.

Lire l'article

La culture BYOD dans l’entreprise

La hausse de popularité des appareils personnels, notamment des smartphones, marque indéniablement l’environnement professionnel.

Lire l'article

Varonis, c’est un non-sens que l’IT gère les droits d’accès

Entretien avec Norman Girard, Vice-Président Europe de Varonis.

Lire l'article

Citrix : « Les utilisateurs s’appuient sur du cloud sans le savoir »

Entretien avec Frédéric Dru, Directeur Commercial Mobilité chez Citrix.

Lire l'article

Powering the Cloud fête ses 10 ans

La dixième édition de l’événement Francfortois aura lieu les 29 et 30 octobre.

Lire l'article

Les configurations cachées pour la sécurité et l’administration de l’IBM i

Personnalisez l'accès aux fonctions sensibles et aux opérations système.

Lire l'article

BYOD – 100 grammes qui changèrent le monde

Bring Your Own Device (BYOD) aussi appelé Bring Your Own Technology (BYOT), Bring Your Own Phone (BYOP) et Bring Your Own PC (BYOPC) signifient que la politique de sécurité de l’entreprise permet aux collaborateurs de venir avec leurs propres appareils mobiles sur leur lieu de travail et d’utiliser ces dispositifs pour accéder aux informations et aux applications de l’entreprise pour laquelle ils sont employés.

Lire l'article

Protection des données dans le CLOUD : réalité ou illusion ?

Le 17 septembre 2013, j’ai été invité à participer à un colloque pour présenter ce sujet en une vingtaine de minutes à la Maison du Barreau de Paris, sur l’invitation d’Anne-Katel Martineau, présidente de la Confédération Nationale des Avocats.

Lire l'article

Big Data ou Bug Data ?

Un de plus gros défis de notre société actuelle reste incontestablement la sécurité et la protection des informations sensibles.

Lire l'article

La sécurité ne fait pas partie du design des SCADA

Entretien avec Loïc Guézo, Directeur Europe du Sud de Trend Micro.

Lire l'article

Le Big Data pour toutes les entreprises !

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

Sécurité it : Comment tirer profit de l’automatisation

Lorsqu’une liste d’audit existe, un processus d’audit automatisé peut être développé à l’aide d’un bon vieux processus d’analyse : l’organigramme.

Lire l'article

Un ERP dans le Cloud, réellement possible

Les ERP, oui, mais dans le Cloud, est-ce envisageable ? Plusieurs sociétés ont apporté leur éclairage sur le sujet et reviennent sur le rôle clé et évolutif du DSI.

Lire l'article

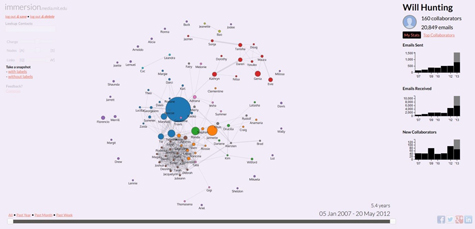

L’été 2013 aura été Snow(den)

La vie privée sur Internet aura pris un sacré coup durant l’été avec l’affaire Edward Snowden et les révélations des programmes Prism et consorts.

Lire l'article

L’ANSSI veut protéger les SCADA

La 13e édition des Assises de la Sécurité a débuté ce mercredi 2 octobre à Monaco.

Lire l'article

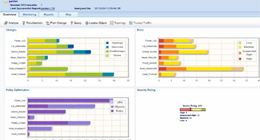

Firewall : Gestion des changements

La combinaison de nouvelles applications et de nouveaux utilisateurs, l’évolution des réseaux et les nouvelles menaces sont une source de nombreux maux pour les équipes informatiques et sécurité.

Lire l'article

Dell, à la croisée des performances et de l’innovation …

Au-delà des nouvelles tendances IT, qui révolutionnent les environnements, Emmanuel Mouquet, Vice-Président et Directeur Général de Dell France, nous livre sa vision Cloud, Mobilité, Gestion des données et Sécurité, vrais sujets au cœur des entreprises.

Lire l'article

Cloud Computing : agriculture industrielle du numérique

D’après le Cisco Cloud Index, le trafic mondial au sein des datacenters devrait atteindre 4,8 zettaoctets d’ici 2015, contre 1,1 en 2010.

Lire l'article

Active Directory, dépannez les sinistres

La localisation des problèmes Active Directory n’est pas toujours simple, mais elle peut éviter bien des catastrophes.

Lire l'article