Microsoft joue la transparence

Pas de tabou. Pour la prochaine édition des TechDays, Microsoft joue la carte de la transparence et n’éludera aucun sujet. Le programme d’espionnage de la NSA, la montée des technologies open-source ou même les projets ratés chez certains de ses clients, vous saurez tout.

Lire l'article

L’ex-Directeur Technique de la DGSE rejoint Sogeti

C’est une recrue de choix pour la SSII française.

Lire l'article

Vers une meilleure gestion des groupes locaux

L’article qui vous est présenté aujourd’hui porte sur la gestion des groupes locaux au sein de votre parc informatique.

Lire l'article

Pas de hack chez Dropbox

Le service d’hébergement de fichiers était en panne ce week-end.

Lire l'article

Les DSI et le défi de l’entreprise toujours opérationnelle !

Suite à une étude publiée par SunGard Availability Services pour maintenir l’entreprise toujours opérationnelle, IT Pro Magazine a recueilli les propos de Frédéric Varnieu, France IT Director & European Infrastructure Manager chez Resmed, leader mondial en Médecine du Sommeil et de la Ventilation, qui a participé à cette étude.

Lire l'article

Mesurer les enjeux et risques du Cloud pour votre direction générale

Depuis quelques années, je m’occupe d’accompagner les entreprises à mettre en œuvre les services issus du Cloud Computing, et force est de constater que ce domaine ne cesse de me surprendre.

Lire l'article

Chiffrement, se concentrer sur les données

La gestion des accès au système d’information est aujourd’hui très complexe : BYOD, mobilité accrue, explosion des points d’accès aux informations.

Lire l'article

10 conseils pour protéger son compte sur un réseau social

Comment utiliser les réseaux sociaux en entreprise et en toute sécurité ?

Lire l'article

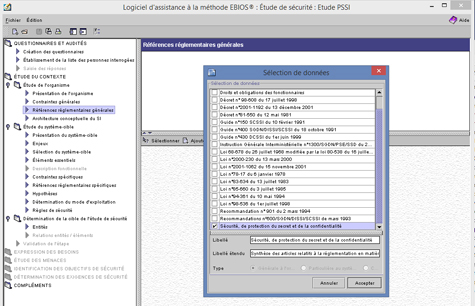

Évaluer la sécurité d’un projet Cloud et la gérer au quotidien

Aujourd’hui, la plupart des entreprises utilisent ou envisagent d'utiliser des services sur le Cloud.

Lire l'article

Attaques DoS et DDoS : vieux concepts en évolution

Avant même de penser à protéger son infrastructure contre les attaques de type DoS et DDoS, il est impératif de comprendre ce que sont ces attaques aujourd’hui, comment elles ont évolué ces 30 dernières années et quelle est la tendance actuelle.

Lire l'article

Convergence des infrastructures : risques et opportunités

Sur la dernière décennie, la virtualisation a contribué plus que toute autre technologie à la transformation des data centers.

Lire l'article

IT Pro Magazine, Sécurité des Infrastructures et données

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

Infoblox : une appliance DNS qui se protège elle-même !

Les menaces DNS rôdent, qu’il s’agisse d’attaques DDoS, de cache poisoning, de détournement de DNS (tunneling)…

Lire l'article

BackBlaze sauvegarde en toute simplicité

« 90 % des gens ne sauvegardent pas leurs données ».

Lire l'article

Collaborateurs et DSI s’unissent autour de la gestion de contenu

Ces dernières années, le partage de contenu et le travail collaboratif via des services cloud sont devenus une seconde nature pour de nombreux professionnels.

Lire l'article

Nouvelles extensions de domaines : comment protéger votre identité sur le Web

D’ici à la fin de l’année 2013, le paysage numérique va vivre une véritable révolution.

Lire l'article

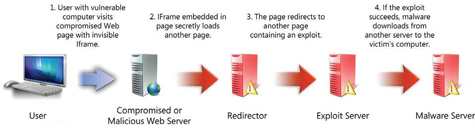

Attaques de type « Drive By Download »

Comment se protéger d'un des risques les plus couramment rencontrés lors de la navigation sur Internet : les attaques de type « Drive By Download » ?

Lire l'article

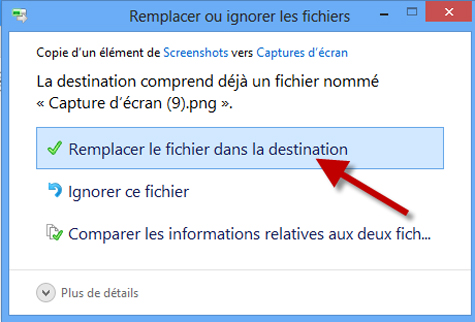

Tuto Windows 8 : Restaurer vos fichiers accidentellement modifiés ou supprimés

L’historique des fichiers enregistre des copies de vos fichiers, vous pouvez les récupérer s’ils sont perdus ou endommagés.

Lire l'article

Mega, Dark Mail Alliance, Perzo : Les nouvelles messageries sécurisées

L’affaire Prism et les révélations de l’ancien consultant de la NSA Edward Snowden semblent donner un nouvel élan aux services de messagerie.

Lire l'article