Trend Micro lance un poste de travail virtuel sur mobile

Trend Micro annonce trois nouveaux outils de sécurité dédiés à la mobilité.

Lire l'article

Efforts communs pour F5 et WMware

F5 et WMware renforcent mutuellement leurs offres à destination des utilisateurs.

Lire l'article

Samsung Galaxy S5 : Connectivité, résistance et sécurité

Samsung a fait le show hier soir à Barcelone.

Lire l'article

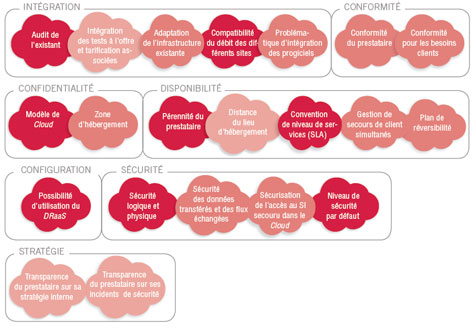

DRaaS secours du SI dans le Cloud

Parmi les nombreuses applications du Cloud Computing, le secours du SI dans le Cloud ou DRaaS (pour Disaster Recovery as a Service) est présenté comme économiquement avantageux, simple à mettre en œuvre et capable d'ajustements dynamiques aux besoins effectifs.

Lire l'article

Les 3 royaumes des outils de sécurité IT essentiels

La sécurité est un éternel combat, avec son lot quotidien de nouvelles menaces et faiblesses systémiques.

Lire l'article

La norme PCI DSS 3.0 met de nouveau l’accent sur l’importance de la gestion de logs

Le Conseil Payment Card Industry Security Standards Council (PCI SSC) a récemment sorti la norme Data Security Standard (DSS) 3.0 ; trois ans après la version précédente.

Lire l'article

Imperva rachète les technologies Tomium, Skyfence et Incapsula

Imperva, fournisseur de solutions de sécurité basé à Redwood Shores (Californie), se renforce avec l’annonce de trois acquisitions.

Lire l'article

Pare-feux : Plannifiez des fenêtres de changement de règles

Chaotique serait le mot que je choisirais si je devais décrire mon expérience dans la gestion des opérations de pare-feu d’une grande entreprise de services financiers.

Lire l'article

Le BYOD, une réalité

Patrice Trousset, CIO Microsoft IT pour la France et le Benelux, a rencontré IT Pro Magazine. Il nous livre ses réflexions et partage son sentiment quant au BYOD. Retour sur la manière dont il aborde cette nouvelle vague avec son équipe IT.

Lire l'article

Fin de support pour Exchange Server 2003

Windows XP n’est pas le seul à arriver en fin de vie.

Lire l'article

Top 5 des configurations de sécurité à ne pas faire pour un Administrateur Système

Il n’est pas rare de constater plusieurs mauvaises pratiques en place au sein des différents systèmes d’information qu’il m’a été amené d’approcher.

Lire l'article

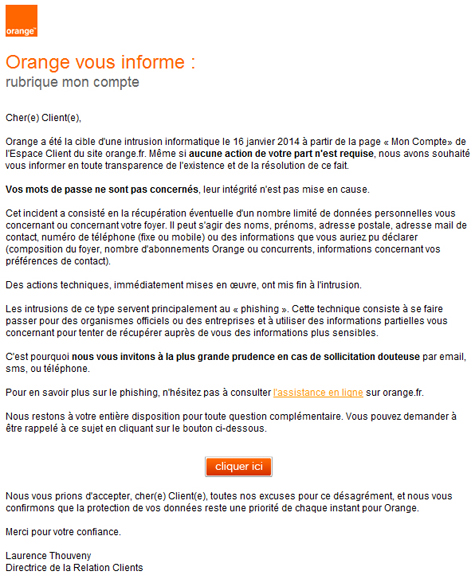

Des pirates accèdent aux données de 800 000 clients Orange

L’opérateur a été victime le 16 janvier dernier d’une intrusion informatique.

Lire l'article

Sécurité des applications sur le cloud Amazon

L’éditeur français Bee Ware propose sur la marketplace AWS un firewall applicatif permettant de protéger les serveurs web déployés chez l’opérateur cloud américain.

Lire l'article

La sécurité à l’épreuve de l’internet des objets

Après l’acquisition de SourceFire par Cisco l’été dernier pour 2,7 milliards de dollars et celui de Mandiant par FireEye ce mois-ci pour plus d’un milliard, Palo Alto Networks a annoncé le 6 janvier dernier le rachat de Morta Security.

Lire l'article

Pas de cloud sans réversibilité !

Yann Jouveneaux, DSI du groupe Sakata sur la zone Europe, Moyen-Orient et Afrique, revient sur le sujet du cloud et nous livre sa vision sur cette problématique phare. Sakata, groupe japonais, de 2000 personnes environ, réparti sur 42 sites dans le monde, produit et distribue des semences de légumes et de fleurs (non OGM).

Lire l'article

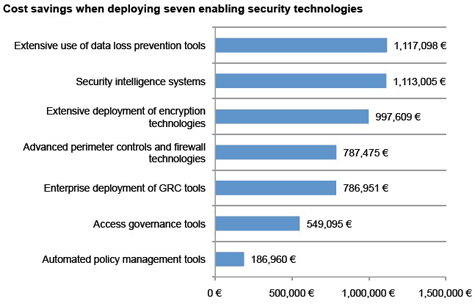

Combien coûte la cybercriminalité ?

4 millions d'euros. C'est en moyenne ce que coûtent les cyberattaques aux moyennes et grandes entreprises françaises sur une seule année.

Lire l'article

La cybersécurité à l’aune de Prism

Le FIC prend de plus en plus d’ampleur. Plus de 3 000 personnes étaient présentes mardi 21 janvier au Grand Palais de Lille, pour la 6e édition du Forum International de la Cybersécurité.

Lire l'article

L’EPITA lance sa formation Securesphere

L’Epita renforce son rôle de centre de formation continue.

Lire l'article

ACE pointe les manquements des entreprises face aux risques émergeants

L’assureur mondial ACE a publié le résultat de son enquête menée auprès de 650 entreprises de la zone EMEA.

Lire l'article

Palo Alto Networks certifiée par l’ANSSI

Du nouveau dans le domaine de la sécurité des entreprises et des pare-feu de nouvelle génération avec la certification de Palo Alto Networks.

Lire l'articleLes plus consultés sur iTPro.fr

- EasyVista accélère sa croissance en France et à l’international

- Décryptage des réponses aux incidents de sécurité

- Nouvelle ère de modernisation des applications et de l’infrastructure

- Les malwares ciblant les endpoints : hausse de 300% !

- Les stratégies de cyber résilience sous haute surveillance en 2025