Nouvelles technologies de Cyberdéfense

Escroquerie, espionnage industriel ou activisme politique, les motivations peuvent être diverses mais la menace d’une attaque informatique pèse sur de nombreuses entreprises.

Lire l'article

Naissance d’IT Synergy !

NFrance, Alsatis Entreprises et ITrust viennent de créer IT Synergy.

Lire l'article

ProtonMail victime de son succès

En seulement trois jours, le webmail sécurisé a été surchargé par l'afflux de bêta-testeurs.

Lire l'article

Marine Nationale : L’IT au service des opérations militaires

Les outils informatiques sont devenus un enjeu stratégique majeur pour les forces armées. La maîtrise des technologies est donc primordiale sur un théâtre d’opération.

Lire l'article

Les cyber-menaces décryptées par Palo Alto Networks

Une étude signée Palo Alto Networks sur l'exploitation d'applications métier classiques par des pirates pour contourner les contrôles de sécurité.

Lire l'article

Entre interconnexions diverses et sécurité optimale

Dans un monde ultra interconnecté, où les frontières sécuritaires se dissolvent et les modèles traditionnels IT sont complètement repensés, Paul Jaillard, DSI de Segula Technologies, nous livre sa vision de la sécurité aujourd'hui…

Lire l'article

La gestion des droits d’accès aux données au cœur de la lutte contre la fraude

La dernière édition de l'étude PwC sur la fraude en entreprise montre que plus d'une organisation sur trois a signalé avoir été victime de criminalité économique.

Lire l'article

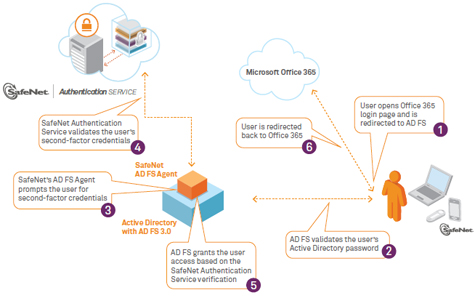

SafeNet fournit une authentification forte pour les applications SaaS de Microsoft

Le service d’authentification SAS de SafeNet peut désormais sécuriser l’accès aux applications Microsoft dans le cloud.

Lire l'article

Nastor : une gestion simple du stockage des données des PME

Nastor est une solution de Cloud privé qui permet aux entreprises de garantir la confidentialité des données.

Lire l'article

Sécurité réseaux : la cible en mouvement est la plus facile à atteindre

De tous temps, les personnes en déplacement ce sont avérées vulnérables : cet état de fait s’applique également au réseau mobile actuel ainsi qu’à l’environnement BYOD (Bring Your Own Device = Apportez Votre Propre Matériel) – à la différence que, désormais, ce n’est plus l’individu qui se trouve être la victime finale mais l’organisation toute entière.

Lire l'article

L’adoption généralisée du Cloud privé

L'adoption généralisée du Cloud privé fait partie des grandes tendances actuelles du marché de l’IT. Elle permet notamment aux entreprises de bénéficier d’une plus grande agilité et d’un contrôle renforcé.

Lire l'article

SanDisk X300s : un SSD avec cryptage matériel

SanDisk dévoile son nouveau stockage SSD : le X300s.

Lire l'article

Orange à nouveau victime d’un vol de données

L'opérateur a publié mardi un message sur son site internet dans lequel il reconnaît un accès illégitime sur une plateforme technique d'envoi de courriers électroniques et de SMS.

Lire l'article

Le contrôle d’accès dynamique sous Windows Server 2012

Ces dernières années, nous avons organisé toute notre sécurité de données (nos ressources) autour de l’affectation de droits (ACL) à des utilisateurs suivant leur appartenance à tel ou tel groupe.

Lire l'article

Optimiser l’accès aux données en toute sécurité

La sécurité est perçue comme une problématique récurrente chez les clients !

Lire l'article

Solution BYOD de Windows 8 Entreprise

Dans un contexte où les entreprises adoptent doucement mais sûrement les nouveaux usages du « Bring Your Own Device » (littéralement : apportez votre propre matériel) et où les éditeurs multiplient les solutions à destination des DSI afin de les accompagner dans l’intégration de ces dispositifs «non-standard», ces dispositifs peuvent être une source d’insécurité dans un système informatique aujourd'hui maîtrisé.

Lire l'article

Danger de falsification d’informations

Dernière partie de notre rencontre avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes, autour de la transformation numérique des entreprises.

Lire l'article

Dell présente ses nouvelles solutions EMM et Mobile Connect 3.0

Dell vient de lancer la nouvelle version de son application Mobile Connect.

Lire l'article

5 questions pour réussir son projet cloud

Suite de notre entretien avec Arnaud Alcabez, Directeur technique et stratégie groupe chez ABC Systèmes.

Lire l'article

Ilex porte l’IAM sur smartphones et tablettes

L’éditeur français Ilex était au salon ROOMn de Deauville.

Lire l'article