FIM et le mécanisme de synchronisation de mot de passe

La gestion des identités représente une réflexion essentielle au sein d'un système d'information (SI).

Lire l'article

Les réelles économies du BYOD…

La mobilité des nouvelles technologies, des smartphones et tablettes, est une tendance apportée par les utilisateurs eux-mêmes et non par la DSI.

Lire l'article

Protection des données : les entreprises connaissent-elles la réglementation européenne ?

Trend Micro a commandité une étude européenne auprès du cabinet d’analyses Vanson Bourne afin de mesurer la réaction des entreprises européennes face à cette annonce de changement de loi.

Lire l'article

IPv6 et sécurité font-ils bon ménage ?

La multiplication des terminaux connectés au réseau Internet étant devenue une réalité, les opérateurs réseaux et équipementiers implémentent IPv6.

Lire l'article

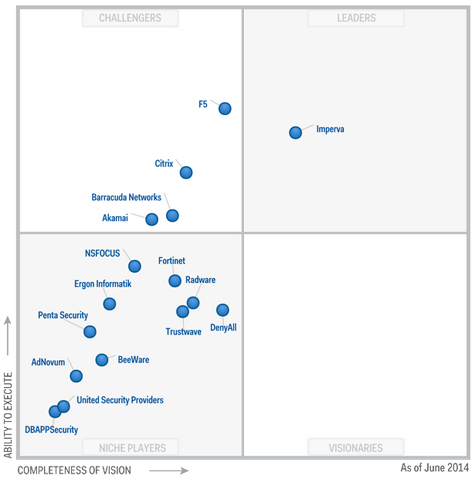

Le premier Magic Quadrant WAF de Gartner est un bon antidote

Gartner a récemment publié son premier Magic Quadrant dédié aux Firewalls Applicatifs Web.

Lire l'article

Un cabinet d’avocats passe dans le Cloud !

CMS Bureau Francis Lefebvre s'est lancé un pari : passer dans le Nuage !

Lire l'article

Arkoon et Netasq, 9 nouvelles appliances de sécurité réseau

Arkoon et Netasq, deux filiales d'Airbus Defence and Space spécialisées dans la cyber-sécurité, dévoilent une nouvelle gamme commune de solutions de protection réseaux.

Lire l'article

Azure Right Management Services pour sécuriser des contenus dans le cloud

Toute la puissance du Cloud avec Azure Right Management Services.

Lire l'article

Comment limiter les risques d’exécution des malwares sur un poste Windows ?

De plus en plus de malwares ne se contentent plus seulement de rester le plus discret possible sur le poste de la victime, occasionnant quelques publicités intempestives durant la navigation ou cherchant à se propager et se dissimuler au sein du système d'exploitation.

Lire l'article

Comment industrialiser son PRA avec Azure

Industrialiser son PRA avec Windows Azure Hyper-V Recovery Manager.

Lire l'article

Cloudwatt : la transparence avant tout !

Cloudwatt, par la voix de son Directeur Sécurité, Qualité et Programmes, Cédric Prévost, met l'accent sur des notions essentielles à savoir la transparence et la confiance. Retour sur le nuage avec ce Cloud dit « souverain »…

Lire l'article

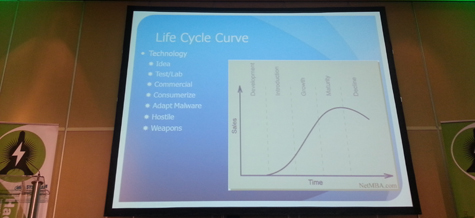

Winn Schwartau : « Il faut hacker les nouvelles technologies plus tôt »

« Personne ne croyait que le malware serait un problème ». En ouverture de la conférence Hack In Paris, l’expert en sécurité Winn Schwartau tire encore et encore le même signal d’alarme.

Lire l'article

Big Data, comment faire le bon choix ?

Les données dans les entreprises sont de plus en plus volumineuses et pour le moment elles peinent à être exploitées.

Lire l'article

Cybersécurité en entreprise : quelles stratégies choisir ?

Marché, enjeux juridiques, charte informatique, lutte contre la fuite des données, autant d'éléments à considérer dès que les projets de sécurisation entrent en jeu…

Lire l'article

Services de sécurité managés 2.0, 5 questions à poser

Le manque de profils spécialisés en cybersécurité, associé à la complexité croissante des menaces et des réseaux, un environnement de plus en plus réglementé et une course à l’innovation conduisent les entreprises à externaliser leur sécurité.

Lire l'article

Réseau, stockage et serveurs virtualisés : Comment les faire travailler ensemble

Virtualiser les serveurs, le stockage, le réseau, les applications et la sécurité peut engendrer une certaine complexité.

Lire l'article

L’usage des réseaux sociaux en entreprise

Les réseaux sociaux sont devenus incontournables pour les entreprises.

Lire l'article

IoT, L’internet des objets pourrait-il mal tourner ?

La quatrième édition de la conférence Hack In Paris aura lieu du 23 au 27 juin prochain.

Lire l'article

Comment définir la bonne stratégie de sécurité

327 milliards d’euros par an. C’est ce que coûterait la cybercriminalité à l’économie mondiale, d’après un rapport publié aujourd’hui par le Center for Strategic and International Studies (CSIS).

Lire l'article

Euh, où est donc passé mon site web ?

Comment le piratage d’un nom de domaine peut ruiner un business e-commerce.

Lire l'article