Google et Dropbox veulent simplifier la sécurité

Simplifier la sécurité. C’est l’objectif que se sont fixés Google, Dropbox et l’Open Technology Fund.

Lire l'article

Gouvernance des données, 6 étapes clés

Les départements IT sont confrontés à deux principaux écueils : d’un côté ils doivent faire face à une myriade de menaces à l’encontre des données de l’entreprise, et de l’autre, composer avec toutes sortes d’obligations de conformité et de règlements internes.

Lire l'article

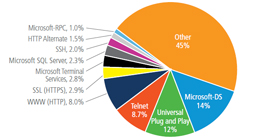

Les cyber-attaques nous guettent…

Tout un éventail de menaces inonde les entreprises.

Lire l'article

Stockage cloud au service de la mobilité

Le stockage dans le cloud se généralise pour pouvoir accéder à ses fichiers sur tous ses différents terminaux : PC, smartphone ou tablette.

Lire l'article

TOP 3 sécurité des données : Rationaliser, gouverner, éduquer

Les entreprises doivent redoubler d'attention et d'efforts pour assurer la protection de leurs données.

Lire l'article

IT Pro Magazine, dossier Spécial DSI

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

L’industrie énergétique norvégienne cible d’une vaste attaque informatique

C’est peut-être la plus vaste cyberattaque coordonnée jamais vue en Norvège.

Lire l'article

Dictao racheté par le groupe Safran

L’éditeur français de solutions de sécurité (authentification, signature, archivage,…) vient d’être racheté par Morpho.

Lire l'article

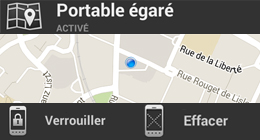

Smartphones : La Californie rend obligatoire la fonction de verrouillage à distance

L’État de Californie vient d’adopter une nouvelle législation visant à sécuriser davantage les smartphones.

Lire l'article

Sécurité IT, votre environnement IT est-il aussi sûr que vous le pensez ?

Aujourd’hui, plus aucun DSI n’est à l’abri d’une violation de données.

Lire l'article

Votre environnement IT est-il aussi sûr que vous le pensez ?

Aujourd’hui, plus aucun DSI n’est à l’abri d’une violation de données.

Lire l'article

Sécurité IT, un marché de 70 milliards de dollars

71,1 milliards de dollars. C’est le montant que les entreprises vont dépenser pour la sécurité de leurs données en 2014.

Lire l'article

Piratage : Des numéros de cartes bancaires volés chez UPS

UPS est à son tour victime d’une attaque informatique.

Lire l'article

Extensions « suspectes » de Chrome

Des chercheurs de l’Université de Californie ont mis au point un système d’analyse des extensions pour les navigateurs web.

Lire l'article

Des hackers chinois dérobent les données de 4,5 millions de patients américains

Le Community Health Systems (CHS) a confirmé avoir été victime d’un piratage massif.

Lire l'article

Oberthur Technologies acquiert un fabricant de cartes à écran

Le spécialiste français des cartes à puces annonce le rachat de NagraID Security.

Lire l'article

Microsoft recommande de désinstaller la mise-à-jour d’août

L’update MS14-045 publié par Microsoft le 12 août dernier n’est plus disponible.

Lire l'article

La sauvegarde sinon rien

Aujourd’hui, avec les nouvelles technologies, le cloud et le big data nous générons de plus en plus de données.

Lire l'article

Menaces émergentes, comment les cerner ?

Causes, conséquences et futur des attaques que les entreprises affrontent aujourd’hui.

Lire l'article