EMC, comment redéfinir l’IT et le Business ?

Retour sur l’événement EMC Forum, édition 2014, qui s’est tenu au CNIT la semaine dernière. Nouvelle édition, nouveau lieu et des sponsors de renom, Lenovo et VMware, APX, Cisco, et bien d’autres…

Lire l'article

ForeScout Technologies, Palo Alto Network pour gérer les menaces informatiques

Fore Scout améliore la gestion des menaces grâce à son alliance avec Palo Alto Networks

Lire l'article

Check Point : prévention « zéro seconde »

La technologie Check Point ThreatCloud devance ses principaux concurrents et empêche les logiciels malveillants de passer ne serait-ce qu'une seconde sur les réseaux.

Lire l'article

Sécurité des données : Quid des risques liés aux nouveaux usages ?

Une étude Hiscox/IFOP révèle que si 3/4 des actifs interrogés se considèrent bien sensibilisés à la protection des données professionnelles, une majorité d’entre eux ont toujours des pratiques risquées… Pourquoi ?

Lire l'article

Editeurs de solutions de sécurité : le marketing de la peur ne fait pas recette !

Au début des années 2000, à l'époque du tout puissant antivirus, le bruit courait que certains éditeurs étaient à l'origine de l'écriture et de la propagation de virus. Le complot et la peur alimentaient la rumeur et chacun frémissait devant son poste, dans la crainte du blocage du système ou de l'écran noir…

Lire l'article

Data, Laisserez-vous vos données s’envoler à votre insu ?

Le BYOD, le CYOD ou encore le COPE, sont autant de pratiques visant à intégrer les terminaux mobiles au sein des entreprises.

Lire l'article

Cloud Security : une nouvelle insécurité ?

Techniquement, un Cloud public est plus sûr qu'un SI.

Lire l'article

Gestion de la mobilité en entreprise : quel rôle pour le DSI ?

Selon une étude récente réalisée par Wakefield Research, le rôle du Directeur Informatique a beaucoup évolué ces dernières années.

Lire l'article

Le Big Data en toute sécurité

L’idée nouvelle du Big Data est de rassembler la totalité des données d'usages historiques disponibles (logs, données patrimoniales, réseaux sociaux...) sans pré-formatage ou pré-filtrage, puis de traiter ces données a posteriori sur des historiques de plusieurs mois voire plusieurs années.

Lire l'article

Le SIEM as a Service

Alors que les cyber-attaques se multiplient, un certain nombre d'entreprises semblent sous-estimer les risques qui planent sur leurs ressources et les pertes potentielles importantes qui s'y rapportent.

Lire l'article

Sécurité IT : qui a l’avantage, les Pirates ou les entreprises ?

Dominique Assing, responsable de l'activité consulting sécurité et Damien Leduc, responsable de l'équipe audits de sécurité & tests d'intrusion de BT en France reviennent, pour IT Pro Magazine, sur les nombreuses attaques dont toutes les entreprises qu'elles soient petites ou grandes, sont désormais la cible. Éclairage sous haute sécurité !

Lire l'article

BYOD et Sécurité, jamais l’un sans l’autre

Le BYOD se démocratise au sein de toutes les entreprises et devient un enjeu majeur.

Lire l'article

Gestion des identités et des accès : la priorité des RSSI contre les APT

D'après la dernière étude TheInfoPro/451 Research 1 consacrée aux investissements dans le domaine de la sécurité IT, les fonctionnalités liées à la gestion des identités et au contrôle d'accès semblent être devenues prioritaires pour les entreprises.

Lire l'article

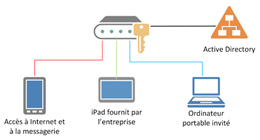

BYOD : quel impact sur les infrastructures d’entreprise ?

L'enjeu : être à même de fournir un environnement de travail aux employés, quels que soient le terminal utilisé, le lieu et le moyen de connexion.

Lire l'article

Aruba Networks et les enjeux de la mobilité : comment les maîtriser ?

Acteur de la mobilité, Aruba Networks, 2000 collaborateurs, 800 personnes en R&D, 30 000 clients, est présent sur tous les domaines, la santé, l'éducation, le retail… et met en avant un facteur essentiel à savoir la sécurité.

Lire l'article

ISO/IEC 27018 : Une nouvelle approche pour les prestataires de Cloud

De nombreuses normes existent en matière de sécurité de l’information.

Lire l'article

Wallix : « Il reste des zones d’ombre dans les SI »

L’éditeur français Wallix est spécialisé dans la gestion des comptes à privilèges avec sa solution WAB (Wallix AdminBastion).

Lire l'article

Safenet, seules 1 % des données volées sont chiffrées

Safenet, spécialiste de la protection des données en entreprise, récemment racheté par Gemalto, déroule depuis plusieurs mois sa stratégie « Secure the Breach ».

Lire l'article

Gigamon veut une visibilité permanente sur le réseau

Gigamon participait pour la première fois cette année aux Assises de la Sécurité.

Lire l'article

Cisco intègre la technologie Sourcefire dans ses firewalls

Il y a un an, Cisco rachetait Sourcefire pour renforcer son offre en matière de sécurité.

Lire l'article