T-Systems opère la plus grande plateforme SAP

La plateforme sécurisée Cloud de T-Systems distribue plus de 40 millions de SAP Application Performance Standard.

Lire l'article

SIEM, la solution optimale pour la sécurité du Big Data

Face à l’explosion du volume de données au sein des entreprises, l’élaboration de projets Big Data est devenue une réalité incontournable pour assurer le développement de leur activité mais aussi, et surtout, rester compétitives sur les marchés.

Lire l'article

Big Data : gérer son risque dès maintenant !

L’arrivée du Big Data, annoncée depuis plusieurs années, est maintenant visible sur le terrain au quotidien : de nombreux projets, initiatives et maquettes sont lancés chaque mois, dans divers contextes, mais souvent dans un objectif simple : créer de la valeur à partir des données.

Lire l'article

Attaques par force brute via RDP, Décryptage

Les attaques par force brute via le protocole RDP (Remote Desktop Protocol) peuvent faire « des dizaines de milliers de victimes » (cf l’annonce au cours de l’été 2014 sur le blog de Kaspersky Lab dont le système de détection des intrusions avait identifié plus de 1 000 cas de tentatives d’attaques par jour en juin).

Lire l'article

Wooxo, vos données sont-elles en danger ?

Les données sont-elles en danger et menacées dès qu’elles sont présentes sur un terminal mobile, dès qu’on évoque le BYOD et toute autre situation de mobilité ?

Lire l'article

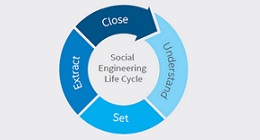

Les cybercriminels à la pointe de la psychologie

Intel Security dévoile un nouveau rapport dans lequel est expliqué comment les hackers persuadent leurs victimes de céder à leurs volontés.

Lire l'article

Sécurité DNS, nouvelle approche

EfficientIP garantit la disponibilité de la fonction de cache DNS durant une attaque.

Lire l'article

Souveraineté des données : se poser les bonnes questions

La souveraineté des données, vaste et brûlant sujet ! Criticité, confidentialité, localisation, accès…

Lire l'article

Accès des utilisateurs privilégiés : surveiller ceux qui surveillent

Les cas de compromission de systèmes d’informations d’entreprises par des utilisateurs de comptes à privilèges se multiplient.

Lire l'article

Sécurité de la voiture multi-connectée

A travers ses capteurs de plus en plus nombreux, mais aussi les liaisons radios, les systèmes d’exploitation embarqués, et toutes les nouvelles interfaces, la surface d’attaques de la voiture individuelle a ces derniers temps considérablement augmenté.

Lire l'article

Cloud, les start-up françaises en retard sur le Cloud

Alors que 80 % des grandes entreprises françaises profitent des avantages du Cloud selon une étude de Cap Gemini, les start-ups et les PME restent à l'écart du mouvement.

Lire l'article

Cyberattaques, « Discrète et graduelle » : le tempo et l’intensité des cyberattaques s’adaptent

Le paysage des menaces modernes est alimenté par des hackers, non plus motivés par la notoriété mais, plutôt par le gain économique ou politique.

Lire l'article

RSSI, Directeur de la Sécurité des Informations : difficile à recruter, difficile à garder !

Pas une semaine sans qu’un grand nom de l’économie ne fasse la une après une cyberattaque.

Lire l'article

Cloud, Il est temps de penser offres souveraines

Si 94 % des responsables informatiques et responsables de la sécurité informatique connaissent la gestion des comptes à privilèges et les risques associés, et 37 % sont équipés d’une solution de PUM, la moitié ne sait pas si une fuite de données a eu lieu dans leur entreprise dans les mois qui précédent.

Lire l'article

ECESIN, Club des Experts de la Sécurité de l’Information et du Numérique, éditeurs français de sécurité unissez-vous

Les dernières Assises de la Sécurité à Monaco début octobre ont mis en évidence l'émergence d'une structuration locale, attendue des acteurs français impliqués dans le marché entreprise de la sécurité des systèmes d'information et de l'Internet.

Lire l'article

Le SIEM, évolutions réglementaires et technologiques

Dans le monde entier comme en France, la sécurité des systèmes d’information (SSI) voit la réglementation évoluer avec la technologie et la technologie évoluer avec la réglementation.

Lire l'article

BYOD, la peur de la faille

HP démontre par une étude que le Bring Your Own Device est une faille en soi de sécurité pour les entreprises.

Lire l'article

Landesk et Nexthink ensemble et centrés sur l’utilisateur

Dans le cadre de son programme de partenariat, Landesk va intégrer End-User IT Analytics au profit des utilisateurs finaux avec l’apport d’informations d’analyses contextuelles.

Lire l'article

Nware au cœur de la cybersécurité

Créé en 2007, Nware est spécialisé dans les services IT en rapport avec l’infrastructure et la cyberdéfense.

Lire l'article

5ème IT innovation Forum : le digital à l’honneur

La cinquième édition de l’IT Innovation Forum s’est déroulée cette semaine à Paris et s’est articulée autour de plusieurs grandes thématiques du monde digital.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs