Sophos « La mobilité introduit des risques »

Avec les menaces qui désormais s’étendent aux appareils mobiles, il devient impératif pour les entreprises de couvrir tous les points d’entrée y compris ceux générés par les smartphones, tablettes et autres.

Lire l'article

Capgemini-Sogeti « La sécurité ne suit pas »

Edouard Jeanson, Directeur Technique, Security Global Line chez Sogeti met en lumière l’immaturité des entreprises sur la sécurité au niveau des solutions mobiles.

Lire l'article

Sécurité et traçabilité des fraudes au cœur du Big Data

Avec un marché en pleine explosion, le Big Data est devenu l’une des préoccupations majeures des entreprises.

Lire l'article

Oracle « Le Big Data est une réalité »

D’un côté, les entreprises accumulent des quantités de données à un rythme qui ne cesse de croître, de l’autre, les analyses pertinentes sont devenues plus qu’indispensables pour disposer d’informations actualisées, les choses ont bien changé et évolué depuis deux ans.

Lire l'article

Akamai, Trois questions à… Emmanuel Macé d’Akamai

Quand il s’agit de Big Data, Akamai sait de quoi elle parle. La société voit un tiers du trafic web mondial passer par son WAN, générant de très larges volumes de données.

Lire l'article

Bomgar : à distance en toute confiance

Bomgar est une société créée en 2003 par Joël Bomgar, devenue numéro 1 de la prise en main à distance. Thierry Tailhardat, responsable France de Bomgar revient la solution.

Lire l'article

Hackers, pourquoi sont-ils indispensables ?

Les hackers ? Indispensables ? Vu sous cet angle, la question paraît idiote. Mais que serait un bon article sans un titre accrocheur après tout !

Lire l'article

Lookout : une vision sécurité mobile pour l’entreprise

Lookout est une société de sécurité mobile dont le siège est à San Francisco. Rencontre avec Thomas Labarthe, Directeur Général Europe de Lookout qui commente la stratégie de sécurité mobile déployée pour les entreprises.

Lire l'article

Accenture, Omni-canal et anciens systèmes informatiques

Porter avec style le “noir tendance” même avec des bottes usées.

Lire l'article

Zone 61 : Instant Energy « une multiprise connectée »

Instant Energy a su présenter à l’issue de ces 61 jours de challenge un produit design et bien conçu : la multiprise intelligente SmartCube.

Lire l'article

Menaces APT : déceler les signaux faibles et préparer son réseau

Difficile de parler de menaces APT (Advanced Persistent Threat) sans répéter des choses maintes fois évoquées. Plutôt que de dresser une nouvelle fois le portrait robot d’une APT, intéressons-nous aux moyens pour préparer son réseau à faire face à ce type d’attaques.

Lire l'article

Informatica, rendre le Big Data « opérationnel »

Quelles sont ces entreprises qui brassent autant de données ? Du simple phénomène de mode, est-ce désormais une réalité opérationnelle ?

Lire l'article

HP : l’innovation dans le Big Data

Florence Laget a pris en charge l’ensemble des activités Big Data pour HP France. Définition d’un Go-to-market d’un côté et positionnement de l’offre pour les clients avec l’écosystème partenaires de l’autre. HP poursuit ainsi l’innovation dans le Big Data. Eclairage.

Lire l'article

Protection des systèmes SCADA et ICS : un enjeu vital

Face à la prolifération des attaques en ligne, les entreprises répliquent avec un arsenal de cybersécurité de plus en plus sophistiqué et élaboré.

Lire l'article

Gigamon et Argyle Data, Solution contre les fraudes en temps réel

Les deux entreprises ont rassemblé leurs compétences sur ce projet commun afin de proposer aux entreprises une solution pour limiter les pertes financières d’origine frauduleuse.

Lire l'article

Dell, l’authentification contextualisée

Le géant américain lance sa dernière version de Dell Cloud Access Manager qui adapte en permanence les règles de sécurité des accès aux apps en fonction du contexte.

Lire l'article

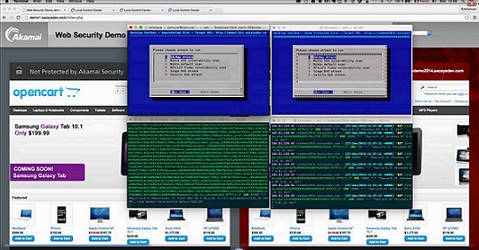

Kona, attaques DDOS , état des lieux et bouclier

Akamai constate la facilité déconcertante avec laquelle n’importe qui peut mettre à mal un site non-protégé…

Lire l'article

Données IT : TOP 5 Conseils pour gérer l’explosion des données IT

Comment capitaliser sur l'explosion des données IT pour gagner en productivité, réactivité et compétitivité ?

Lire l'article

DSI, La stratégie de reconquête des DSI en perte d’infrastructure

La facilité et la rapidité d’accès aux services de cloud externe provoquent incontestablement certains émois au sein des directions informatiques (DSI) soumises à la redoutable concurrence d’une multitude de fournisseurs de cloud privé ou public.

Lire l'article

Ilex : l’accès sous contrôle

Sign&Go; Mobility Center est l’extension mobile de Sign&Go;. Explications.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs