Les Dashboards de données : une promesse d’efficacité et d’innovation dans son écosystème

Découvrez comment les dashboards peuvent transformer le partage des données en un avantage stratégique, en révolutionnant l'efficacité et l'innovation au sein de votre organisation et de votre écosystème

Lire l'article

Sécurité des applications cloud: faire plus avec moins

Alors que les risques cyber explosent, les entreprises vont devoir faire plus avec moins compte tenu de la situation économique actuelle. Bon nombre d’entre elles vont ralentir, voire interrompre toute embauche jusqu’à ce que les signes de récession disparaissent.

Lire l'article

Les vulnérabilités des applications internes à l’origine de violations

Quel est l'état de la sécurité des applications, des investissements et des préoccupations des entreprises ? Retour sur le sujet de la sécurité applicative ou AppSec.

Lire l'article

Your Virtual Network Manager !

Tout ce que vous devriez savoir sur Azure Virtual Network Manager. Explications en vidéo avec Philippe Paiola.

Lire l'article

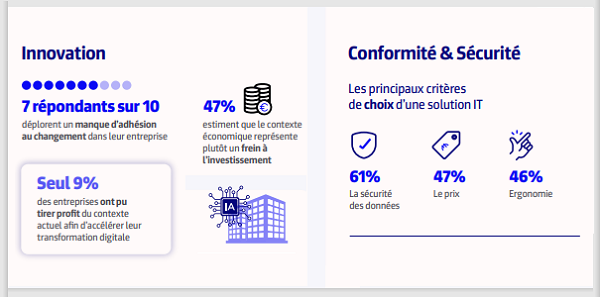

Les entreprises françaises retardent l’innovation

Les possibilités du digital deviennent un levier de croissance, mais comment définir les priorités stratégiques ?

Lire l'article

L’ECDN : la solution indispensable pour des live events réussis

Il y a quelque temps, j’ai testé et mis en place la Solution Kollective qui, pour être tout à fait honnête, est une solution très bien pensée et optimisée. La relation commerciale mais aussi technique avec les équipes de Kollective nous a beaucoup aidés à l’époque pour comprendre les mécanismes d’optimisation des flux live Event entre les postes de travail, la technologie utilisée et les différents problèmes qu’il convient d’éviter.

Lire l'article

Qu’est-ce que le Safer Internet Day ?

La 21ème édition du Safer Internet Day commence aujourd’hui, le 6 février 2024 ! Si Internet est utilisé dans des environnements personnels, professionnels, éducatifs, et à tous les âges, cette présence s'accompagne de problèmes de sécurité.

Lire l'article

La gestion du parc informatique pour les TPE/PME

Inmac wstore qui accompagne toutes les entreprises, des grands groupes aux plus petites entreprises, propose une offre aux TPE/PME pour s’équiper simplement et en toute sécurité.

Lire l'article

Quels sont les critères clés pour choisir votre hébergement web ?

Disposer d’un site web devient une nécessité pour toutes les entreprises qui veulent se développer. Cependant, pour disposer d’un site web, il faut d’abord choisir un service d’hébergement web. C’est une étape fondamentale, car elle détermine non seulement les performances, mais aussi la sécurité d’un site web. Vu la multitude de fournisseurs sur le marché, il n’est pas aisé de faire un bon choix. Voici quelques critères clés à suivre pour bien choisir.

Lire l'article

L’Architecture Cloud en 5 règles d’or

Découvrez les 5 règles d’or utiles à un architecte avec Philippe Paiola

Lire l'article

Comment gérer efficacement vos équipes Teams

Le déploiement de la partie collaborative de Teams (canaux et partages de fichiers) s’avère relativement aisé, comparé aux défis que posent la partie téléphonie d’entreprise et plus généralement la qualité des communications.

Lire l'article

Pourquoi confier le développement d’application de son entreprise à une agence spécialisée ?

La transition numérique est désormais un prérequis indiscutable pour les entreprises qui aspirent à pérenniser leurs activités. Dans ce processus, plusieurs options sont envisageables, en l’occurrence le développement et la mise en ligne des applications numériques. Mais pourquoi faut-il recourir aux services d’une agence spécialisée ?

Lire l'article

Extension Microsoft Security DevOps, Partie 2

Comment utiliser cette extension pour détecter les informations sensibles ! Explications avec Philippe Paiola et James Dumont le Douarec.

Lire l'article

Session Replay Twitch – Azure Real World

C’est parti pour la 6ème session avec le déploiement d’un site Web Full PaaS multi régions, avec les explications de Philippe Paiola : Azure Real World S01EP6

Lire l'article

Cybersecurity Business Convention Jeudi 30 novembre – MEETT de Toulouse

Le CBC, le salon toulousain de la Sécurité Numérique, poursuit pour sa 5ème édition sa montée en puissance en proposant lors d’1 journée un format de salon et de conférences ouvert à tous les experts de la cybersécurité. Gratuit d’accès, il se décline en stands et rendez-vous d’affaires, tables rondes, ateliers, challenge catch the flag et démonstrations d’hacking.

Lire l'article

Comment stimuler la transformation et la résilience de l’entreprise avec des espaces de travail hybrides ?

En 2020, de nombreuses organisations ont été contraintes d'adopter de nouvelles méthodes de travail, la pandémie de COVID-19 ayant un impact considérable sur les entreprises.

Lire l'article

L’IA générative impactera un grand nombre de métiers

Les emplois les plus touchés par l’IA générative concerneront l’analyse de données, la communication, les fonctions bureautiques et administratives et les opérations financières

Lire l'article

Les vulnérabilités menacent la sécurité des API des services financiers et assurances

A l’heure où les API sont essentielles pour dynamiser l’entreprise moderne, près de 70 % des acteurs de la filière ont subi des retards de déploiement imputables à des failles de sécurité dans leurs API.

Lire l'article

E-facturation véritable révolution numérique : les 4 enseignements

L'e-facturation, ou facturation électronique, est un processus qui révolutionne la façon dont les entreprises émettent et reçoivent des factures.

Lire l'article

Le potentiel des données sécurisées

Un décideur sur deux ne fait toujours pas le lien entre la sécurité des données et une potentielle source de revenus additionnels. Eclairage.

Lire l'article