Le chiffrement pour protéger sa propriété intellectuelle

Dans une étude publiée fin 2014, le spécialiste de la sécurité Kasperky Lab, soulignait que près de 20 % des entreprises industrielles ont subi un vol de propriété intellectuelle.

Lire l'article

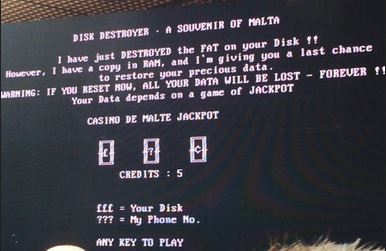

Hacker, voici L’histoire…

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

Hacker, voici toute l’histoire

Durant l’évènement Datacloud Europe 2015 qui se déroule à Monaco, Graham Cluley a dressé avec humour le portrait de trois genres de hackers différents.

Lire l'article

La virtualisation dans tous ses états

L'implémentation des technologies de virtualisation se traduit souvent par plus de souplesse dans les scénarii de sauvegarde et de haute disponibilité.

Lire l'article

VMware NSX : parlons virtualisation réseau

Profitons de la venue à Paris de Martin Casado, General Manager, Networking and Security Business Unit chez VMware pour faire un point sur le produit de virtualisation des réseaux qu’est NSX.

Lire l'article

Relever le défi de la surveillance réseau au sein des organismes publics

Les organismes publics reposent sur une infrastructure informatique pleinement opérationnelle pour mener à bien leurs activités quotidiennes.

Lire l'article

Bomgar Remote Support en version Cloud sécurisée

Bomgar déploie une nouvelle version de Bomgar Remote Support ainsi que d’autres nouveautés concernant Bomgar Secure Cloud.

Lire l'article

Cyber harcèlement : le combat de demain ?

Comme son nom l’indique, le cyberharcèlement est une pratique consistant à harceler une personne en utilisant les technologies (réseaux sociaux, téléphone, mail, etc.).

Lire l'article

InterCloud, une connectivité unifiée vers Microsoft Azure

Dans le but d’étoffer son offre, InterCloud renforce son partenariat avec Microsoft Azure.

Lire l'article

Babou au rythme des projets de sécurité

Fin 2008, le groupe n’étant pas encore informatisé, la Direction de Babou entreprend la création d’un poste de DSI. David Legeay a donc pris les rênes du SI en janvier 2009.

Lire l'article

IBM, 1000 entreprises ont rejoint IBM pour lutter contre la cybercriminalité

A peine un mois après son lancement, IBM X-Force Exchange est parvenu à fédérer 1000 entreprises issues de 16 secteurs d’activités différents.

Lire l'article

Bomgar : productivité améliorée et protection renforcée

Leader dans les solutions de prise en main à distance, Bomgar lance son outil de contrôle et de protection des accès Privileged Access Management.

Lire l'article

Teradata : Big Data et administrations publiques

Big Data : quels enjeux pour les services publics ? La réponse de Teradata et du CXP.

Lire l'article

BDU/BDES : 3 règles d’or pour la mise en place

Créée par l’ANI et la loi de sécurisation de l’emploi, la base de données unique (BDU) ou base de données économiques et sociales (BDES), regroupe l’ensemble des informations que l’employeur est tenu de remettre aux représentants du personnel.

Lire l'article

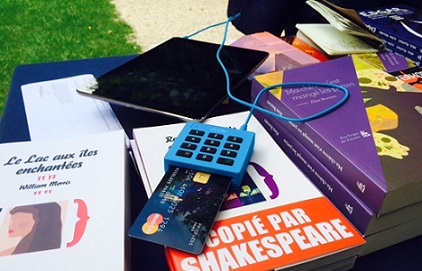

iZettle : l’avenir du terminal de paiement

Cette start-up dont la création remonte à 2010 propose une solution innovante : un terminal de paiement mobile adapté aux petites et moyennes entreprises.

Lire l'article

Protection des données : responsabilités et obligations

Lors de l’Oracle Security Day qui s'est tenu en janvier à Paris, l'aspect juridique et réglementaire de la protection des données a été abordé et commenté par Maître Marcel Moritz, spécialiste du droit des données.

Lire l'article

Etre mobile en entreprise

Lors de l’étape parisienne du HP World Tour en avril dernier, HP a mis en lumière les réponses aux impératifs des entreprises à savoir le Cloud, le Big Data, la Mobilité et la Sécurité, clés de sa stratégie.

Lire l'article

HP lance de nouvelles solutions réseaux et SDN

Ces nouveautés sont le Switch Series HP 5400R ainsi que la HP Network SDN App Visualizer.

Lire l'article

Sécurité et objets connectés (IoT) : une hygiène de base nécessaire

Les entreprises dans leur recherche de compétitivité s’accaparent le domaine des objets connectés, et comme dans beaucoup d’autres domaines de l’informatique se posent alors des questions de sécurité.

Lire l'article

Barracuda s’aligne sur Microsoft Azure

Impulsées par les améliorations apportées à Microsoft Azure, de nouvelles fonctionnalités de sécurité et de réseau ont été ajoutées par Barracuda sur son offre.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs