Des outils dangereux visent les infrastructures critiques

Suite à l'alerte de la CISA, Mandiant publie ses recherches sur des outils de cyberattaques exceptionnellement rares et dangereux, appelés INCONTROLLER

Lire l'article

La sophistication des attaques RansomOps affolent les entreprises

Les organisations doivent-elles céder aux demandes de rançons ou non ? Il en va de la croissance de l'économie des ransomwares …

Lire l'article

Microsoft Patch TUESDAY – Mars 2022

Microsoft a diffusé son Patch Tuesday pour le mois de Mars. Que faut-il retenir ? Analyse.

Lire l'article

Cyberattaques & Conflit Russie-Ukraine : + 16% la semaine dernière

Quelques indicateurs clés sur les cyberattaques observées la semaine dernière, depuis le début du conflit entre la Russie et l’Ukraine et livrées par Check Point Research.

Lire l'article

Cybersécurité : la montée inexorable des services managés

A l’heure où en 5 ans les coûts annuels liés aux virus informatiques et aux vols des données ont plus que doublé pour dépasser les 1000 milliards de dollars, où plus de 1% du PIB mondial représente les coûts liés à la cybersécurité, au-delà des fournisseurs constructeurs de solutions, les services d’expertise représentent la pointe de lance de la lutte contre le cybercrime.

Lire l'article

La nouvelle ère des cybermenaces : les 5 recommandations pour faire face

L'invasion de l'Ukraine par la Russie secoue le paysage des cybermenaces. Selon Forrester, chaque organisation doit se préparer à une nouvelle ère de cyberattaques.

Lire l'article

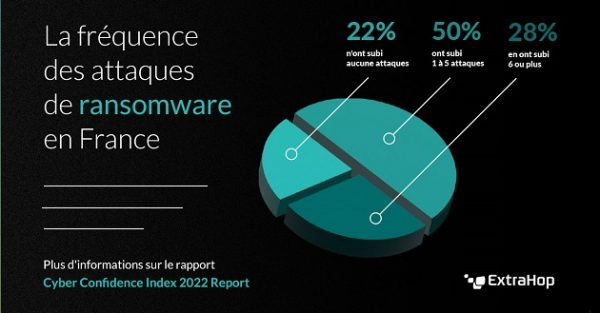

Décalage entre la réalité des cyberattaques et l’évaluation des décideurs

La dernière enquête de ExtraHop montre un réel décalage entre la vision qu’ont les décideurs informatiques de leurs pratiques de sécurité et la réalité des cyberattaques.

Lire l'article

Evénement 100% Cybersécurité : Session #2 – En matière de cybersécurité, tous les chemins mènent à l’identité ! – le 16/03

Depuis de nombreuses années, l'Active Directory est un composant au cœur de quasiment tous les systèmes d’information des entreprises.

Lire l'article

Protection des établissements de santé contre les cyberattaques

Aucun domaine d'activité n'est à l'abri des attaques par ransomware de nos jours. Le secteur de la santé est confronté à une recrudescence des attaques, ce qui a littéralement des conséquences de vie ou de mort, comme cela a été relevé par une nouvelle étude du Ponemon Institute.

Lire l'article

Evénement 100% Cybersécurité : Session #1 – « Zero Trust from Zero to Hero » de la stratégie à la tactique ! – le 08/03

Avant l’avènement du cloud et de la mobilité, on estimait que 80% des flux restaient sur le réseau interne. Aujourd’hui, la situation est strictement inversée, notamment en raison de la généralisation du télétravail.

Lire l'article

Présidentielles 2022 : les 10 propositions du CESIN pour la cybersécurité

Transformation numérique de la société, des entreprises, des administrations, conquête du monde par les géants du numérique, dépendances préoccupantes, surface d’attaque élargie, multiplication des cyberattaques … Face à ces défis, découvrons les 10 propositions du CESIN.

Lire l'article

Log4j : le CESIN publie un Kit pour aider les entreprises et les collectivités

Depuis le jeudi 9 décembre, les entreprises sont confrontées à des tentatives d’exploitation de vulnérabilités liées à un composant Apache Log4j. Le Lab Vulnérabilités & Incidents du CESIN publie un Kit Log4j afin d’aider les organisations.

Lire l'article

Décryptage de la faille Apache Log4j : priorités et inventaire

Les alertes se multiplient ces derniers jours au sujet d’une nouvelle faille découverte sur Apache Log4j, une bibliothèque Java particulièrement répandue.

Lire l'article

Cybersécurité : quand tout arrive en même temps !

Il y a des moments dans la vie où tout arrive en même temps, quand tout se bouscule et se télescope dans une petite fenêtre de temps, plein d’évènements convergents ou pas, cohérents entre eux ou pas. Retour sur ce qui s’est passé tout début 2021 …

Lire l'article

Cinq conseils de sécurité IoT pour le travail hybride

Les incidents de sécurité liées à l’IoT ont augmenté notamment avec le recours au travail hybride, 72% des décideurs le confirment.

Lire l'article

Evolution de la maturité Cybersécurité des dirigeants

Focus sur l’évolution des mentalités en matière de cybersécurité au sein des directions générales.

Lire l'article

Dark Web : où sont vos données dérobées ?

Endroit dangereux, de plus en plus actif et vaste, les qualificatifs n’en finissent pas ! Retour sur le rapport « 2021 Where is your Data » pour comprendre les évolutions, la valeur des violations de données, les modifications de comportements des cybercriminels.

Lire l'article

Ransomware, voilà les professionnels !

L’information confirmée par l’entreprise elle-même était tombée sec : Colonial Pipeline a versé 4,4 millions de dollars de rançon à des hackers !

Lire l'article

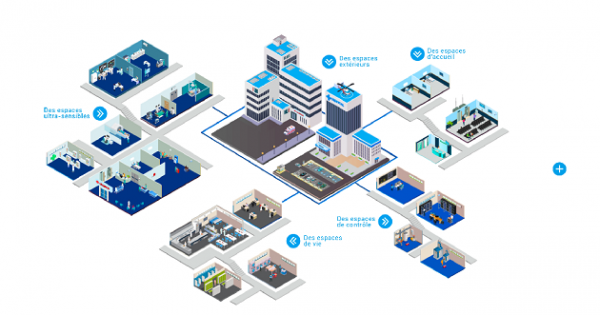

Cybersécurité – milieu hospitalier : Immergez-vous dans les vecteurs de risques cyber grâce à la cartographie réalisée par Stormshield

Infrastructures critiques et vitales, manipulant des données sensibles, les établissements de santé sont des cibles de premier choix pour les cybercriminels. Face aux nombreuses questions, il y a urgence. Stormshield met à disposition des responsables informatiques du secteur, un outil exclusif qui cartographie l’ensemble des types d’attaques et les réponses adaptées.

Lire l'article

Rémunération des fonctions RSSI

Découvrons les résultats d’une enquête indépendante et exclusive sur la rémunération et le profil des fonctions RSSI, réalisée par le CESIN.

Lire l'articleLes plus consultés sur iTPro.fr

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance

- Plus d’identités machines que d’identités humaines en entreprise !