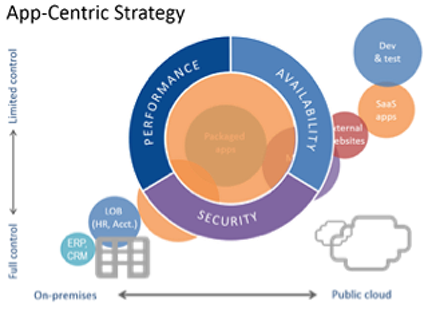

Transformation digitale : adoptons les réseaux ouverts

Et si l’ouverture des réseaux était finalement la solution ?

Lire l'article

Partager vos images, vidéos, musique et imprimante avec le Groupe résidentiel

Un groupe résidentiel est un groupe de PC sur un réseau domestique qui partage des fichiers et des imprimantes.

Lire l'article

Quelles solutions pour face au crypto malwares ?

42 % des personnes interrogées au sein des PME dans le monde estiment que les « cryptomalwares » constituent l’une des plus graves menaces auxquelles elles ont été confrontées l’année dernière (1).

Lire l'article

Cyberattaques : Top 3 des menaces des réseaux d’entreprises

Menaces et défis auxquels sont confrontées les entreprises.

Lire l'article

Les cinq questions à se poser au moment de choisir un pare-feu de nouvelle génération

Quelles sont les bonnes questions à se poser au moment du choix d’un pare-feu de nouvelle génération ? Christophe Jolly, Directeur Sécurité Cisco France a accepté de relever cette mission et partage son expertise.

Lire l'article

Déjà 15 ans de virtualisation

C'est en 2001 qu'est sorti VMware GSX Server 1.0 et VMware ESX Server 1.0...

Lire l'article

Au cœur du SOC : valoriser le renseignement sur les cybermenaces

Le paysage de la sécurité a profondément changé ces vingt dernières années.

Lire l'article

Automatiser la visibilité réseau pour renforcer la sécurité

Les réseaux ont fondamentalement changé.

Lire l'article

Monitoring de la performance : 4 points clés pour gagner en efficacité

Globalité, unité, causalité et clarté sont les maîtres mots d’un monitoring de la performance efficace.

Lire l'article

Arbor Networks : décrypter les attaques DDoS

Protection des réseaux d’entreprise et d’opérateurs contre les attaques DDoS et les menaces avancées,

Lire l'article

Les établissements d’enseignement supérieur renforcent leur cybersécurité

Les établissements d’enseignement accueillent désormais des populations d’étudiants férus de technologies.

Lire l'article

Les entreprises EMEA découvrent le potentiel des SDN et du DevOps

Les entreprises de la région EMEA découvrent le potentiel des SDN et du développement d’applications collaboratif (DevOps).

Lire l'article

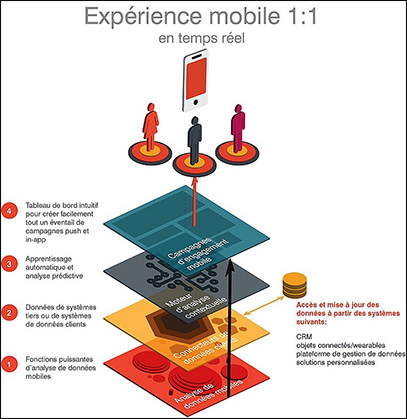

Silicon Valley – FollowAnalytics pour un marketing mobile intelligent

FollowAnalytics pour un marketing mobile intelligent et intégré

Lire l'article

Créer un raccourci Veille Prolongée

Créer un raccourci Veille Prolongée dans la barre des tâches ou à l'écran de démarrage

Lire l'article

L’extraction de la valeur des All Data passe par 3 technologies majeures

La Direction des Systèmes d’Information est confrontée plus que jamais à un SI multi-modal.

Lire l'article

L’analyse comportementale contre les attaques 0-day

L’analyse comportementale pour une défense optimale contre les attaques 0-day.

Lire l'article

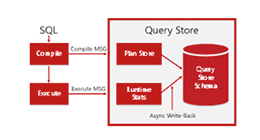

SQL Server 2016 : décryptage

Suite de notre série « SQL Server 2016 : décryptage » après la 5ème édition des Journées SQL Server.

Lire l'article

Microsoft SQL Server et les Journées SQL Server

Retour sur cet événement et découvrez toutes les nouveautés de SQL Server 2016 dans notre série « SQL Server 2016 : décryptage » publiée cette semaine.

Lire l'article

5 Bonnes pratiques pour optimiser le routage des données

Les réseaux Entreprise Wide Area Networks (WAN) connaissent actuellement des changements significatifs au niveau de leurs protocoles de routage.

Lire l'article

Explorer la maintenance prédictive avec l’IoT

Les avantages de Hadoop comparés à l’entrepôt de données d’entreprise traditionnel.

Lire l'articleLes plus consultés sur iTPro.fr

- Java fête ses 30 ans et se tourne vers l’avenir !

- IA : l’urgence de combler le fossé entre ambition et exécution

- Data center : l’efficacité énergétique au cœur de la révolution

- La recherche clinique boostée par l’IA et le cloud de confiance

- Plus d’identités machines que d’identités humaines en entreprise !